Övervakning på distans Övervakning på distans

Övervakning av datorer eller liknande informationssystem på avstånd är möjlig genom att detektera, fånga och dechiffrera strålningen från katodstråleröret (CRT) monitor.

Denna ganska okända form av långväga datorövervakning kallas TEMPEST, och innebär att man läser elektromagnetiska utflöden från datorenheter, som kan vara hundratals meter bort, och extraherar information som senare dechiffreras för att rekonstruera begripliga data.

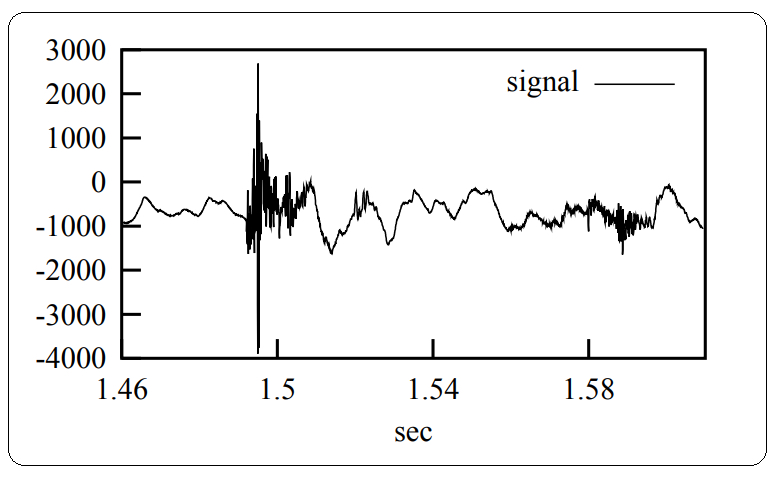

Fig.2 representerar den akustiska signalen från ett enskilt tangentbordsklick och den tid som krävs för att ljudet ska tona bort.

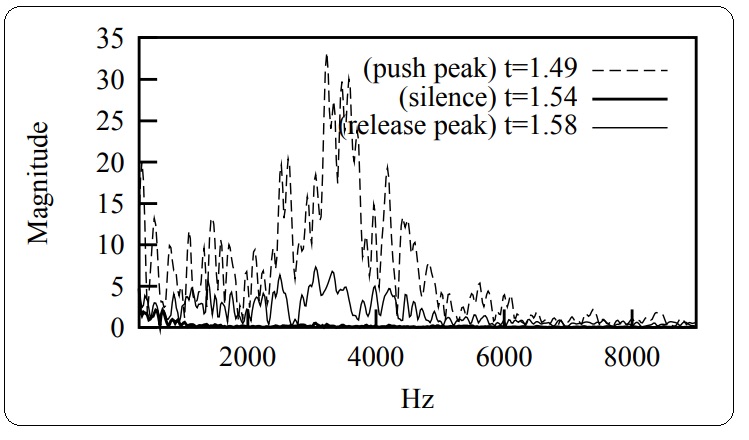

Fig.3 visar samma akustiska signal som Fig.2 men den visar alla frekvensspektrum som motsvarar "push peak" (tangentbordsknappen trycks in helt), "silence" (den oändliga pausen innan tangentbordet knappen släpps) och "release peak" (tangentbordsknappen släpps helt).

| Tangentbord A, ADCS: 1,99 | ||||||

|---|---|---|---|---|---|---|

| knapp nedtryckt | q | w | e | r | t | y |

| erkänd | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| knapp nedtryckt | u | jag | o | a | s | |

| erkänd | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| knapp nedtryckt | d | f | g | h | j | k |

| erkänd | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| knapp nedtryckt | l | ; | z | x | c | v |

| erkänd | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| knapp nedtryckt | b | n | m | , | . | / |

| erkänd | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Fikon. 4 visar varje QWERTY-tangentbordstangent och dess tre medföljande sekventiella bakåtutbredning neurala nätverksvärden. Dessa värden skapas med hjälp av ett mycket känsligt simulatorprogram som kan fånga ett brett spektrum av ljudfrekvenser, förenkla och märka frekvenserna från 1 till 10, och viktigast av allt - rekonstruera begripliga data.

Akustiska utstrålningar från tangentbordsliknande inmatningsenheter kan användas för att känna igen innehållet som skrivs. Det är självklart att ett ljudfritt (icke-mekaniskt) tangentbord är en tillräcklig motåtgärd för denna typ av avlyssningsattack.