Hacka etern Hur data korsar luftgapet

Datoranordningar och andra informationssystem kan läcka data på många märkliga sätt.

I takt med att skadliga enheter i allt högre grad riktar in sig på och attackerar kärninfrastrukturer har metoderna och policyerna för IT-säkerhet för att skydda mycket känsliga och sårbara platser utvecklats genom åren.

Implementering av starka säkerhetsprotokoll, såsom "air-gapping" -metoden, har potential att skydda alla sårbara enheter.

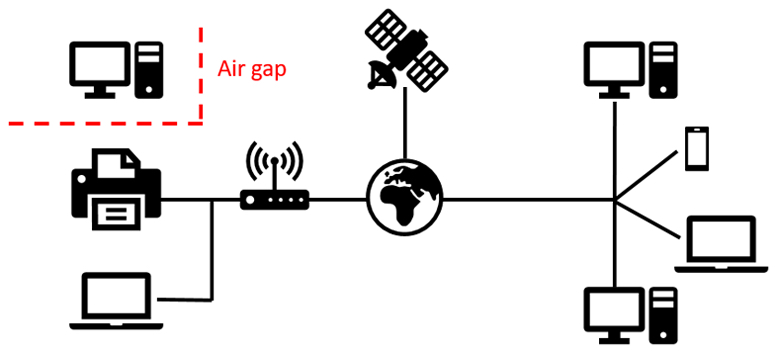

Air-gapping är en uppsättning skärmningsprocedurer som görs sekventiellt för att säkerställa att den sårbara datorn eller något annat informationssystem är fysiskt isolerat från alla osäkra nätverk, såsom det offentliga Internet eller ett osäkert lokalt nätverk (LAN).

Luftgapning kan innefatta att ta bort alla potentiella dataläckande vektorer, såsom: mikrofoner, högtalare, grafikkort, kameror, CD / DVD-ROM-enheter, hårddiskar, Internetkort, USB-portar.

En dold luftspaltkanal är en informationskanal för vilken skyddande luftgapning och avlyssningsförebyggande åtgärder vidtogs vid sändaren, mottagaren eller båda, men känsliga data fortsätter att läcka oavsiktligt.

I de flesta fall var sådana dolda kanaler inte ursprungligen utformade för att användas som data-/informationsöverförande kanaler, till exempel LED-lamporna på en dator eller de ljud som ett tangentbord gör när det används för att skriva.

Även om hackningsenheten kan behöva installera ytterligare programvara (skadlig kod) på måldatorn eller informationssystemet för att göra en viss dold kanal livskraftig, finns det inget behov av att installera någon typ av ytterligare hårdvara på sådana system.

Ändå finns det också många metoder för att fjärrövervaka och spionera på en dator eller informationssystem som inte kräver något tidigare ingripande.

Det har visats att det är möjligt att övervaka strålningen från en katodstrålerör (CRT) bildskärm eller till och med en modern flytande kristallskärm (LCD). Denna form av övervakning kallas ofta Van Eck phreaking eller som TEMPEST.

Det är också möjligt att lyssna på en dators tangentbord med en parabolisk mikrofon och logga enskilda tangenttryckningar utan att faktiskt behöva logga skadlig kod / programvara.

Även de högfrekventa ljud som avges av en dators CPU kan innehålla känslig information om de program eller instruktioner som körs.

På grund av det breda spektrumet och den olikartade karaktären hos alla dolda luftspaltkanaler placeras de ofta i kategorier beroende på den fysiska kanal där de verkar, till exempel:

- Fysiska medier

-Akustisk

-Ljus

-Seismisk

-Magnetisk

-Termisk

-Elektromagnetisk

Akustisk

Hackare utnyttjar ofta akustiska hemliga kanaler eftersom de felaktigt betraktas som oskyldiga och obetydliga av de oinitierade. Men alla datorer och deras medföljande tillbehör, såsom skrivare, tangentbord, möss, kylfläktar, processorer och de flesta andra informationssystem avger ultraljudsljud. Dessa ljud kan fångas av antingen generiska mikrofoner (för korta avstånd) eller paraboliska mikrofoner (för långa avstånd) och kan sedan dechiffreras för att rekonstruera begripliga data.

"Fansmitter" är det typiska exemplet på en skadlig kod som akustiskt kan exfiltrera känslig information från sårbara luftgapade datorer, även när inga högtalare eller ljudhårdvaruljud finns, eftersom det använder bruset från CPU- och chassifläktarna.

"DiskFiltration" är en annan komplex databehandlingsprogramvara som kan exfiltrera data med hjälp av akustiska signaler som sänds ut från hårddisken genom att manipulera hårddiskens manöverdons rörelser och använda sökoperationer, vilket gör att hårddisken "rör sig" på specifika sätt som genererar ljud.

Fysiska medier

Även om spridning av skadlig kod via fysiska medier numera mestadels är föråldrad, var det tidigare det viktigaste sättet att datorer smittades med skadlig programvara. För ungefär 2-3 decennier sedan var konkreta informationsvektorer som disketter och CD-ROM det maligna mediet för alla hackare, men för närvarande överförs virus som "Stuxnet" främst via USB-enheter. Stuxnet-datormasken överbryggar luftgapet med hjälp av en USB-enhet så att den sedan kan skicka / ta emot förfrågningar till och från operatören via ett dolt lagringsområde skapat i rå FAT-struktur (File Allocation Table).

Ljus

Förutom den självklara och främsta källan till ljusutsläpp för alla datorsystem, dvs. monitorn (antingen en CRT eller LCD), kan känsliga ljusutstrålningar läcka ut genom andra vektorer, såsom tangentbord, lysdioder, skrivare eller modem.

Det är möjligt att rekonstruera innehållet på en CRT-skärm genom att analysera ljusintensiteten hos skärmens diffusa reflektion från en närliggande vägg. Medan innehållet i en LCD-skärm kan rekonstrueras genom att analysera diffusa reflektioner från föremål inom relativt nära skärmen, såsom glasögon, flaskor och till och med bestick upp till 30 meter bort, om tillräckligt starka teleskoplinser används.

I mer nyanserade fall kan vissa typer av programvara överföra ASCII-data genom att modulera Caps Lock-lysdioden med seriell data vid 50 bitar/s. I likhet med morsekodsignalering kommer den oregelbundna blinkningen av lysdioden inte att väcka misstankar hos den genomsnittliga datoranvändaren.

Annan skadlig kod kan infektera en dator i ett luftgapat nätverk och få den att ta emot och skicka attackkommandon via en multifunktionsskrivare / skanner som datorn är ansluten till.

Termisk

Alla elektroniska enheter genererar överskottsvärme och kräver värmehantering för att förbättra tillförlitligheten och förhindra för tidigt fel. Datorer är inget undantag. Detta görs vanligtvis med fans och vi har redan sett hur de kan missbrukas för att tillhandahålla en exfiltreringskanal. Temperaturförändringar har visat sig vara en effektiv, om än smärtsamt långsam, datakanal.

Skadlig programvara kan användas för att fjärrstyra och internetanslutet luftkonditioneringssystem med en enkelriktad termisk dold kanal. Vissa program kan överbrygga luftgapet mellan intilliggande komprometterade datorer (upp till 40 cm) genom att använda sina värmeutsläpp och inbyggda termiska sensorer för att skapa en dold dubbelriktad kommunikationskanal (upp till 8 bitar per timme).

Seismisk

Seismisk eller vibrationskommunikation är en process där utbytet av data och information sker genom mekaniska svängningar eller vibrationer. Under vissa förhållanden är det fullt möjligt att inducera läsbara vibrationer genom datorns högtalare. Dessutom har nästan alla telefoner och smartphones förmågan att producera seismiska vågor med hjälp av sin vibrationsgenerator.

Det har offentligt visats att en viss typ av skadlig kod kan lyckas med att rekonstruera tangenttryckningarna som skrivs på ett tangentbord som ligger i närheten (bara bara centimeter bort) till en accelerometerutrustad mobiltelefon. Tangenttryckningarna upptäcktes med endast vibrationen och inte ljudet från tangenten som trycktes in.

Andra metoder för seismisk hacking inkluderar användning av ett datorsystems högtalare för att skapa lågfrekventa ljud, vilket i sin tur producerar begripliga vibrationer som kan plockas upp av en närliggande accelerometer.

Magnetisk

Praktiskt taget alla nuvarande smarta enheter har någon form av ett magnetometerchip som fungerar som kompass och har förmågan att mäta magnetfälten och därmed upptäcka sant norr och söder. Men en sensor som denna kan också missbrukas och omvandlas till en kommunikationskanal.

Hypotesen om att en skadlig kod tar emot kommandon via en magnetometer har tidigare undersökts och det har bevisats att felfri kommunikation, med hjälp av en specialbyggd elektromagnet som inducerar förändringar i magnetfältet hos den riktade enheten, kan ske relativt enkelt upp till 3,5 tum, men större avstånd är också möjliga med en starkare elektromagnet.

Elektromagnetisk

Elektromagnetiska strålningsutsläpp är praktiskt taget allestädes närvarande i all elektronisk utrustning, särskilt om den är oskärmad.

Van Eck-phreaking-metoden, uppkallad efter den holländska datorforskaren Wim van Eck, gör det möjligt för en tjuvlyssnare att klona en CRT-bildskärms innehåll genom att fjärrdetektera dess elektromagnetiska (EM) utsläpp. I en oskärmad CRT-monitor utfördes tester framgångsrikt från ett avstånd av 1 km samt ett avstånd på 200 m för en skärmad bildskärm.

Dessutom läcker alla grafikkort enorma mängder EM-utsläpp, som kan manipuleras för att överföra data. "AirHopper" är ett exempel på en skadlig kod som förvandlar datorns grafikkort till en FM-sändare, som kan fångas av en vanlig FM-radio, även de som är inbyggda i en smartphone.