Monitorowanie na odległość Monitorowanie na odległość

Monitorowanie komputerów lub podobnych systemów informacyjnych na odległość jest możliwe dzięki wykrywaniu, wychwytywaniu i rozszyfrowywaniu promieniowania emitowanego przez monitor kineskopowy (CRT).

Ta dość nieznana forma długodystansowego nadzoru komputerowego znana jest jako TEMPESTi polega na odczytywaniu emanacji elektromagnetycznych z urządzeń komputerowych, które mogą znajdować się setki metrów dalej, i wydobywaniu informacji, które są później rozszyfrowywane w celu rekonstrukcji zrozumiałych danych.

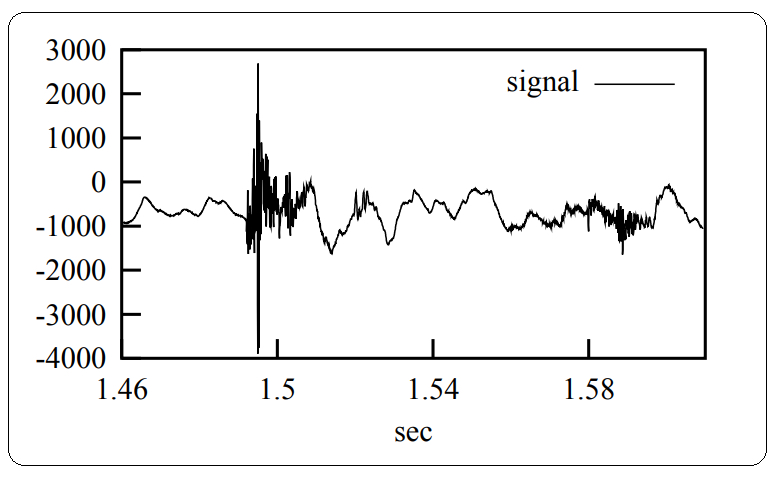

Ryc. 2 przedstawia sygnał akustyczny pojedynczego kliknięcia klawiatury i wymagany czas zaniku dźwięku.

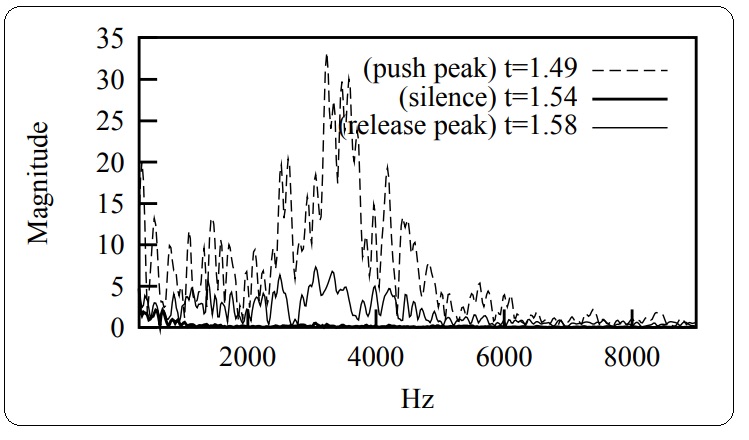

Rys. 3 przedstawia ten sam sygnał akustyczny co rys. 2, ale pokazuje wszystkie widma częstotliwości odpowiadające "szczytowi naciśnięcia" (pełny naciśnięcie przycisku klawiatury), "ciszy" (nieskończenie mała pauza przed zwolnieniem przycisku klawiatury) i "piku zwolnienia" (przycisk klawiatury jest całkowicie zwolniony).

| Klawiatura A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| wciśnięty | q | w | e | r | t | y |

| Rozpoznawane | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| wciśnięty | u | ja | o | a | s | |

| Rozpoznawane | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| wciśnięty | d | f | g | h | j | k |

| Rozpoznawane | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| wciśnięty | l | ; | z | x | c | v |

| Rozpoznawane | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| wciśnięty | b | n | m | , | . | / |

| Rozpoznawane | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Figa. 4 pokazuje każdy klawiatury QWERTY i trzy towarzyszące mu wartości sieci neuronowej sekwencyjnej propagacji wstecznej. Wartości te są tworzone przy użyciu bardzo czułego programu symulacyjnego, który jest w stanie uchwycić szeroki zakres częstotliwości dźwięku, uprościć i oznaczyć częstotliwości od 1 do 10, a co najważniejsze - zrekonstruować zrozumiałe dane.

Emamenty akustyczne z urządzeń wejściowych podobnych do klawiatury mogą być używane do rozpoznawania wpisywanej treści. Oczywiste jest, że bezdźwiękowa (niemechaniczna) klawiatura jest odpowiednim środkiem zaradczym dla tego typu ataku podsłuchowego.