Overvåking på avstand Overvåking på avstand

Overvåking av datamaskiner eller lignende informasjonssystemer på avstand er mulig ved å oppdage, fange og dechiffrere strålingen som sendes ut av CRT-monitoren (katodestrålerør).

Denne ganske ukjente formen for langdistanse dataovervåking er kjent som TEMPEST, og innebærer å lese elektromagnetiske utstrålinger fra databehandlingsenheter, som kan være hundrevis av meter unna, og trekke ut informasjon som senere deklareres for å rekonstruere forståelige data.

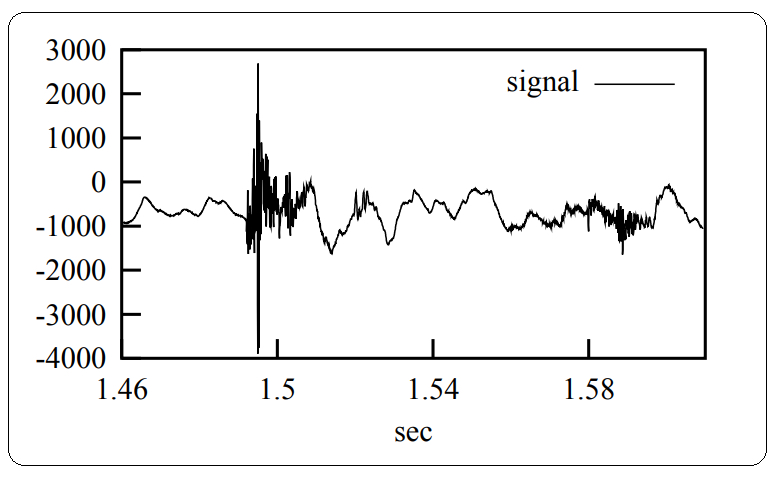

Fig.2 representerer det akustiske signalet til et individuelt tastaturklikk og den nødvendige tiden for at lyden skal falme bort.

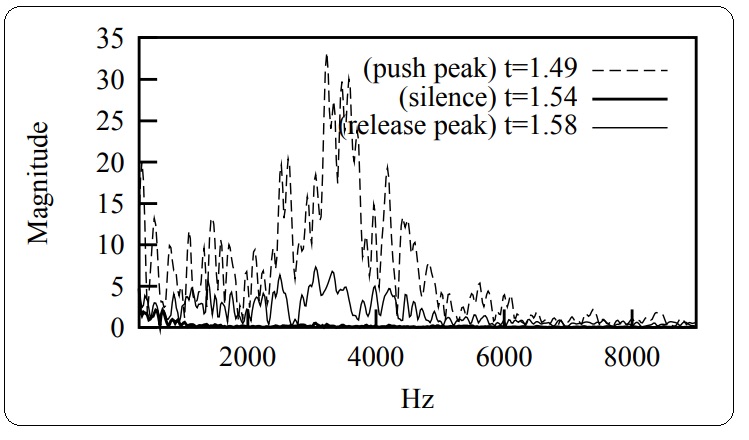

Fig.3 viser det samme akustiske signalet som fig.2, men det viser alle frekvensspektrene som tilsvarer "push peak" (tastaturknappen er fullt trykket), "silence" (den uendelige pausen før tastaturet knappen slippes) og "release peak" (tastaturknappen blir fullstendig utgitt).

| Tastatur A, ADCS: 1,99 | ||||||

|---|---|---|---|---|---|---|

| Trykk på tasten | q | w | e | r | t | y |

| Anerkjent | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| Trykk på tasten | u | jeg | o | en | s | |

| Anerkjent | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| Trykk på tasten | d | f | g | h | j | k |

| Anerkjent | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| Trykk på tasten | l | ; | z | x | c | v |

| Anerkjent | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| Trykk på tasten | b | n | m | , | . | / |

| Anerkjent | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Fiken. 4 viser hver QWERTY-tastaturtast og dens tre medfølgende sekvensielle backpropagation nevrale nettverksverdier. Disse verdiene er opprettet ved hjelp av et svært følsomt simulatorprogram som er i stand til å fange et bredt spekter av lydfrekvenser, forenkle og merke frekvensene fra 1 til 10, og viktigst av alt - rekonstruere forståelige data.

Akustiske utstrålinger fra tastaturlignende inndataenheter kan brukes til å gjenkjenne innholdet som skrives inn. Det er selvsagt at et lydfritt (ikke-mekanisk) tastatur er et tilstrekkelig mottiltak for denne typen avlyttingsangrep.