De ether hacken Hoe gegevens de luchtspleet passeren

Computerapparatuur en andere informatiesystemen zijn in staat om gegevens op veel eigenaardige manieren te lekken.

Naarmate kwaadwillende entiteiten zich steeds vaker richten op kerninfrastructuren en deze aanvallen, zijn de IT-beveiligingsmethoden en -beleidsregels voor het beschermen van zeer gevoelige en kwetsbare locaties door de jaren heen geëvolueerd.

Het implementeren van sterke beveiligingsprotocollen, zoals de "air-gapping" -methodologie, heeft het potentieel om alle kwetsbare apparaten te beschermen.

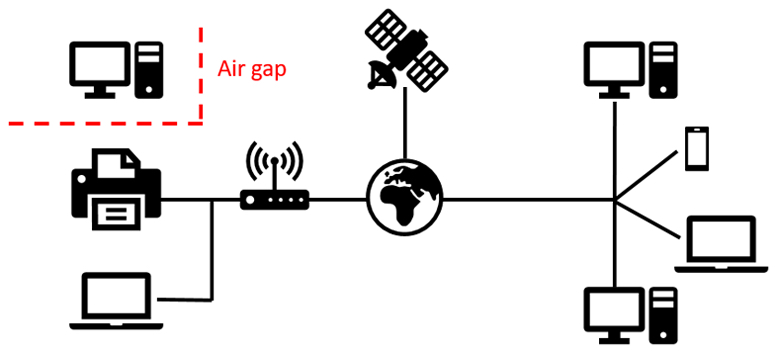

Air-gapping is een reeks afschermingsprocedures die achtereenvolgens worden uitgevoerd om ervoor te zorgen dat de kwetsbare computer of een ander informatiesysteem fysiek wordt geïsoleerd van alle onbeveiligde netwerken, zoals het openbare internet of een onbeveiligd lokaal netwerk (LAN).

Air-gapping kan het verwijderen van alle potentiële gegevenslekkende vectoren omvatten, zoals: microfoons, luidsprekers, videokaarten, camera's, cd/ dvd-rom-stations, harde schijven, internetkaarten, USB-poorten.

Een air-gap covert channel is elk informatiekanaal waarvoor beschermende air-gapping en afluisterpreventiemaatregelen zijn genomen bij de emitter, ontvanger of beide, maar gevoelige gegevens blijven onbedoeld lekken.

In de meeste gevallen waren dergelijke geheime kanalen oorspronkelijk niet ontworpen om te worden gebruikt als kanalen voor het verzenden van gegevens / informatie, bijvoorbeeld de LED-lampjes op een computer of de geluiden die een toetsenbord maakt wanneer ze worden gebruikt om te typen.

Hoewel de hackende entiteit mogelijk extra software (malware) op de doelcomputer of het doelinformatiesysteem moet installeren om een bepaald geheim kanaal levensvatbaar te maken, is het niet nodig om extra hardware op dergelijke systemen te installeren.

Niettemin zijn er ook tal van methoden om op afstand een computer of informatiesysteem te controleren en te bespioneren die geen voorafgaande tussenkomst vereisen.

Het is aangetoond dat het mogelijk is om de straling te monitoren die wordt uitgezonden door een kathodestraalbuis (CRT) monitor of zelfs een modern liquid crystal display (LCD). Deze vorm van surveillance wordt vaak aangeduid als Van Eck phreaking of als TEMPEST.

Het is ook mogelijk om naar het toetsenbord van een computer te luisteren met een parabolische microfoon en individuele toetsaanslagen te loggen zonder dat er daadwerkelijk malware / software hoeft te worden geregistreerd.

Zelfs de hoogfrequente geluiden die door de CPU van een computer worden uitgezonden, kunnen gevoelige informatie bevatten over de programma's of instructies die worden uitgevoerd.

Vanwege het brede spectrum en de ongelijksoortige aard van alle geheime kanalen met luchtspleet, worden ze vaak in categorieën geplaatst op basis van het fysieke kanaal waarin ze actief zijn, zoals:

- Fysieke Media

-Akoestisch

-Licht

-Seismisch

-Magnetisch

-Thermaal

-Elektromagnetisch

Akoestisch

Hackers maken vaak gebruik van akoestische geheime kanalen omdat ze ten onrechte als onschadelijk en onbelangrijk worden beschouwd door niet-ingewijden. Alle computers en de bijbehorende parafernalia, zoals printers, toetsenborden, muizen, koelventilatoren, processors en de meeste andere informatiesystemen, zenden echter ultrasone geluiden uit. Deze geluiden kunnen worden opgevangen door generieke microfoons (voor korte afstanden) of parabolische microfoons (voor lange afstanden) en kunnen vervolgens worden ontcijferd om verstaanbare gegevens te reconstrueren.

"Fansmitter" is het ultieme voorbeeld van een malware die akoestisch gevoelige informatie van kwetsbare air-gapped computers kan exfiltreren, zelfs als er geen luidsprekers of audiohardware-audio aanwezig zijn, omdat het gebruik maakt van het geluid dat wordt uitgezonden door de CPU en chassisventilatoren.

"DiskFiltration" is een andere complexe software voor gegevensverwerking die in staat is om gegevens te exfiltreren met behulp van akoestische signalen die worden uitgezonden door de harde schijf te manipuleren en de bewegingen van de actuator van de harde schijf te manipuleren en zoekbewerkingen te gebruiken, waardoor de harde schijf op specifieke manieren "beweegt" die geluid genereren.

Fysieke media

Hoewel het verspreiden van malware via fysieke media tegenwoordig grotendeels verouderd is, was dit in het verleden de belangrijkste manier waarop computers werden geïnfecteerd met schadelijke software. Ongeveer 2-3 decennia geleden waren tastbare informatievectoren zoals diskettes en cd-roms het kwaadaardige medium bij uitstek voor alle hackers, maar momenteel worden virussen zoals "Stuxnet" voornamelijk verzonden via USB-drives. De Stuxnet-computerworm overbrugt de luchtspleet met behulp van een USB-station, zodat deze vervolgens verzoeken van en naar de operator kan verzenden / ontvangen via een verborgen opslagruimte die is gemaakt in de onbewerkte FAT-structuur (File Allocation Table).

Licht

Afgezien van de vanzelfsprekende en primaire bron van lichtemissies voor elk computersysteem, d.w.z. de monitor (een CRT of LCD), kunnen gevoelige lichtuitstralingen worden gelekt via andere vectoren, zoals de toetsenborden, LED's, printers of modems.

Het is mogelijk om de inhoud van een CRT-scherm te reconstrueren door de lichtintensiteit van de diffuse reflectie van het scherm op een nabijgelegen muur te analyseren. Terwijl de inhoud van een LCD-scherm kan worden gereconstrueerd door diffuse reflecties van objecten in relatief dichte nabijheid van het scherm te analyseren, zoals brillen, flessen en zelfs bestek tot 30 meter afstand, als sterk genoeg telescopische lenzen worden gebruikt.

In meer genuanceerde gevallen kan een bepaald type software ASCII-gegevens verzenden door de Caps Lock-LED te moduleren met seriële gegevens met 50 bits / s. Net als bij morsecodesignalering zal het onregelmatig knipperen van de LED geen argwaan wekken bij de gemiddelde computergebruiker.

Andere malware kan een computer op een air-gapped netwerk infecteren en ervoor zorgen dat deze aanvalsopdrachten ontvangt en verzendt via een multifunctionele printer / scanner waarmee de computer is verbonden.

Thermaal

Alle elektronische apparaten genereren overtollige warmte en vereisen thermisch beheer om de betrouwbaarheid te verbeteren en voortijdige uitval te voorkomen. Computers zijn geen uitzondering. Dit wordt meestal gedaan met ventilatoren en we hebben al gezien hoe ze kunnen worden misbruikt om een exfiltratiekanaal te bieden. Veranderingen in temperatuur blijken een effectief, zij het tergend langzaam, datakanaal te zijn.

Malware kan worden gebruikt om op afstand een met internet verbonden airconditioningsysteem te bedienen met behulp van een eenrichtingsthermisch verborgen kanaal. Bepaalde programma's zijn in staat om de luchtkloof tussen aangrenzende gecompromitteerde computers (tot 40 cm) te overbruggen door hun warmte-emissies en ingebouwde thermische sensoren te gebruiken om een heimelijk bidirectioneel communicatiekanaal te creëren (tot 8 bits per uur).

Seismisch

Seismische of vibrationele communicatie is een proces waarbij de uitwisseling van gegevens en informatie plaatsvindt door middel van mechanische oscillaties of trillingen. Onder bepaalde omstandigheden is het heel goed mogelijk om leesbare trillingen op te wekken via de luidspreker van een computer. Bovendien hebben bijna alle telefoons en smartphones de mogelijkheid om seismische golven te produceren met behulp van hun trillingsgenerator.

Het is publiekelijk aangetoond dat een bepaald type malware succesvol kan zijn bij het reconstrueren van de toetsaanslagen die zijn getypt op een toetsenbord in de nabijheid (op slechts enkele centimeters afstand) naar een met versnellingsmeter uitgeruste mobiele telefoon. De toetsaanslagen werden gedetecteerd met behulp van alleen de trilling en niet het geluid van de toets die werd ingedrukt.

Andere methoden van seismisch hacken omvatten het gebruik van de luidsprekers van een computersysteem om laagfrequente geluiden te creëren, die op hun beurt verstaanbare trillingen produceren die kunnen worden opgepikt door een nabijgelegen versnellingsmeter.

Magnetisch

Vrijwel alle huidige slimme apparaten hebben een vorm van een magnetometerchip die als kompas dient en de mogelijkheid heeft om de magnetische velden te meten, waardoor het ware noorden en zuiden worden gedetecteerd. Een sensor als deze kan echter ook worden misbruikt en omgevormd tot een communicatiekanaal.

De hypothese van een malware die commando's ontvangt via een magnetometer is eerder onderzocht en het is bewezen dat foutloze communicatie, met behulp van een op maat gemaakte elektromagneet die veranderingen in het magnetische veld van het beoogde apparaat veroorzaakt, relatief gemakkelijk kan gebeuren tot 3,5 inch, maar grotere afstanden zijn ook mogelijk met een sterkere elektromagneet.

Elektromagnetisch

Elektromagnetische stralingsemissies zijn vrijwel alomtegenwoordig in alle elektronische apparatuur, vooral als deze niet is afgeschermd.

De Van Eck phreaking-methodologie, genoemd naar de Nederlandse computeronderzoeker Wim van Eck, stelt een afluisteraar in staat om de inhoud van een CRT-monitor te klonen door op afstand de elektromagnetische (EM) emissies te detecteren. In een niet-afgeschermde CRT-monitor werden tests met succes uitgevoerd vanaf een afstand van 1 km en een afstand van 200 m voor een afgeschermde monitor.

Bovendien lekken alle videokaarten enorme hoeveelheden EM-emissies, die kunnen worden gemanipuleerd om gegevens te verzenden. "AirHopper" is een voorbeeld van een malware die de videokaart van een computer verandert in een FM-zender, die kan worden vastgelegd door een standaard FM-radio, zelfs degenen die zijn ingebouwd in een smartphone.