दूर से निगरानी दूर से निगरानी

कैथोड-रे-ट्यूब (सीआरटी) मॉनिटर द्वारा उत्सर्जित विकिरण का पता लगाकर, कैप्चर करके और समझने से दूर से कंप्यूटर या इसी तरह की सूचना प्रणालियों की निगरानी संभव है।

लंबी दूरी की कंप्यूटर निगरानी के इस काफी अपरिचित रूप को TEMPESTके रूप में जाना जाता है, और इसमें कंप्यूटिंग उपकरणों से विद्युत चुम्बकीय उत्सर्जन को पढ़ना शामिल है, जो सैकड़ों मीटर दूर हो सकता है, और ऐसी जानकारी निकालना जो बाद में समझदार डेटा के पुनर्निर्माण के लिए समझी जाती है।

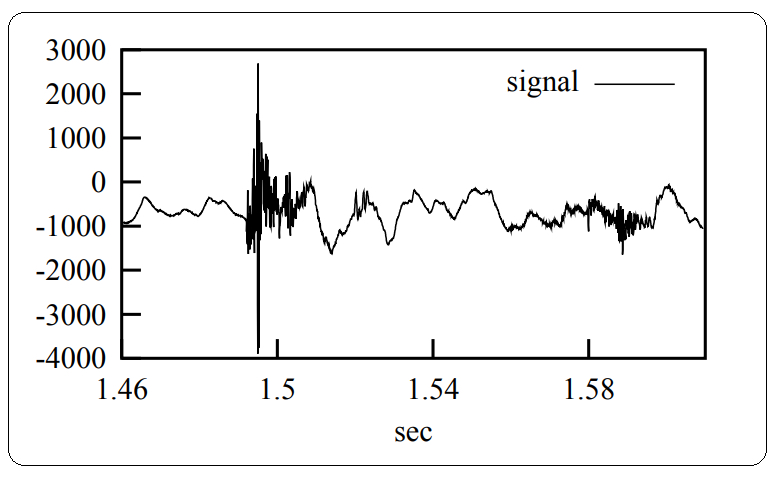

चित्र 2 एक व्यक्तिगत कीबोर्ड क्लिक के ध्वनिक संकेत और ध्वनि को दूर करने के लिए आवश्यक समय का प्रतिनिधित्व करता है।

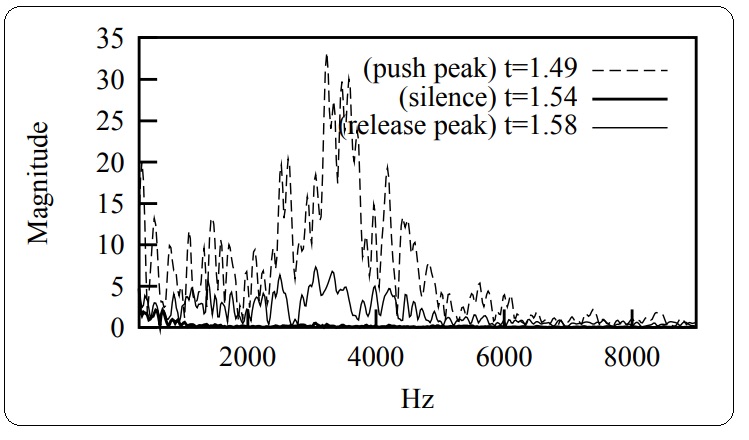

चित्र 3 में चित्र 2 के समान ध्वनिक संकेत दर्शाया गया है, लेकिन यह "पुश पीक" (कीबोर्ड बटन को पूरी तरह से दबाया जा रहा है), "मौन" (बटन जारी होने से पहले अनंत विराम) और "रिलीज़ पीक" (कीबोर्ड बटन पूरी तरह से जारी किया जा रहा है) के अनुरूप सभी आवृत्ति स्पेक्ट्रम दिखाता है।

| कीबोर्ड ए, एडीसीएस: 1.99 | ||||||

|---|---|---|---|---|---|---|

| कुंजी दबाया गया | q | w | e | r | t | y |

| मान्यताप्राप्त | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| कुंजी दबाया गया | u | मैं | o | एक | s | |

| मान्यताप्राप्त | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| कुंजी दबाया गया | d | f | g | h | j | k |

| मान्यताप्राप्त | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| कुंजी दबाया गया | l | ; | z | x | c | v |

| मान्यताप्राप्त | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| कुंजी दबाया गया | b | n | m | , | . | / |

| मान्यताप्राप्त | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

अंजीर। 4 प्रत्येक QWERTY कीबोर्ड कुंजी और इसके तीन अनुक्रमिक बैकप्रोपेगेशन तंत्रिका नेटवर्क मानों को दिखाता है। ये मान एक अत्यधिक संवेदनशील सिम्युलेटर प्रोग्राम का उपयोग करके बनाए जाते हैं जो ध्वनि आवृत्तियों की एक विस्तृत श्रृंखला को पकड़ने, 1 से 10 तक आवृत्तियों को सरल और लेबल करने में सक्षम है, और सबसे महत्वपूर्ण बात - समझदार डेटा का पुनर्निर्माण।

कीबोर्ड जैसे इनपुट उपकरणों से ध्वनिक उत्सर्जन का उपयोग टाइप की जा रही सामग्री को पहचानने के लिए किया जा सकता है। यह स्वयं स्पष्ट है कि एक ध्वनि-मुक्त (गैर-यांत्रिक) कीबोर्ड इस प्रकार के ईव्सड्रॉपिंग हमले के लिए एक पर्याप्त प्रतिवाद है।