Overvågning på afstand Overvågning på afstand

Overvågning af computere eller lignende informationssystemer på afstand er mulig ved at detektere, fange og dechiffrere den stråling, der udsendes af katodestrålerøret (CRT) monitor.

Denne temmelig ukendte form for langdistance computerovervågning er kendt som TEMPEST, og involverer læsning af elektromagnetiske udstrålinger fra computerenheder, som kan være hundreder af meter væk, og udtrækning af information, der senere dechiffreres for at rekonstruere forståelige data.

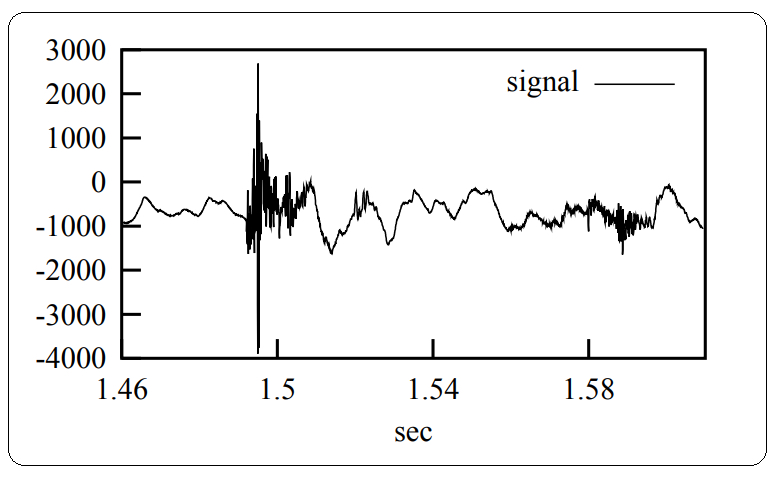

Fig.2 repræsenterer det akustiske signal fra et enkelt tastaturklik og den tid, der kræves for, at lyden falmer væk.

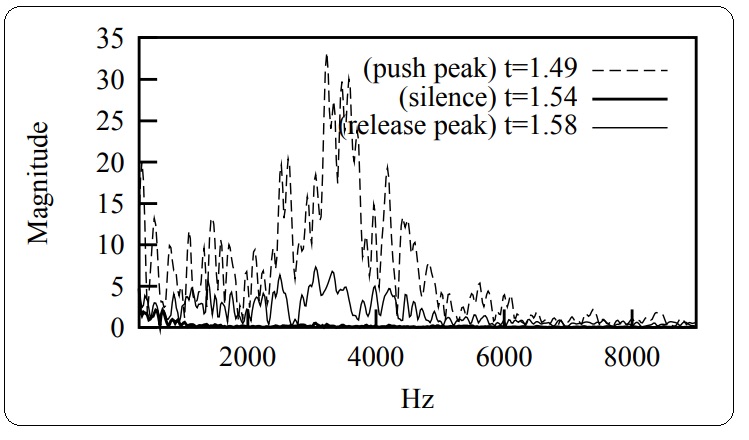

Fig.3 viser det samme akustiske signal som fig.2, men det viser alle frekvensspektrum, der svarer til "push peak" (tastaturknappen trykkes helt ned), "silence" (den uendelige pause før tastaturet knappen slippes) og "release peak" (tastaturknappen slippes helt).

| Tastatur A, ADCS: 1,99 | ||||||

|---|---|---|---|---|---|---|

| tastetryk på | q | w | e | r | t | y |

| anerkendt | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| tastetryk på | u | Jeg | o | en | s | |

| anerkendt | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| tastetryk på | d | f | g | h | j | k |

| anerkendt | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| tastetryk på | l | ; | z | x | c | v |

| anerkendt | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| tastetryk på | b | n | m | , | . | / |

| anerkendt | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Figen. 4 viser hver QWERTY-tastaturtast og dens tre ledsagende neurale netværksværdier for sekventiel backpropagation. Disse værdier oprettes ved hjælp af et meget følsomt simulatorprogram, der er i stand til at fange en bred vifte af lydfrekvenser, forenkle og mærke frekvenserne fra 1 til 10, og vigtigst af alt - rekonstruere forståelige data.

Akustiske udstrålinger fra tastaturlignende inputenheder kan bruges til at genkende det indhold, der skrives. Det er indlysende, at et lydfrit (ikke-mekanisk) tastatur er en passende modforanstaltning til denne type aflytningsangreb.