Hacking af æteren Hvordan data krydser luftgabet

Computerenheder og andre informationssystemer er i stand til at lække data på mange ejendommelige måder.

Da ondsindede enheder i stigende grad målretter mod og angriber kerneinfrastrukturer, har it-sikkerhedsmetoderne og politikkerne til beskyttelse af meget følsomme og sårbare steder udviklet sig gennem årene.

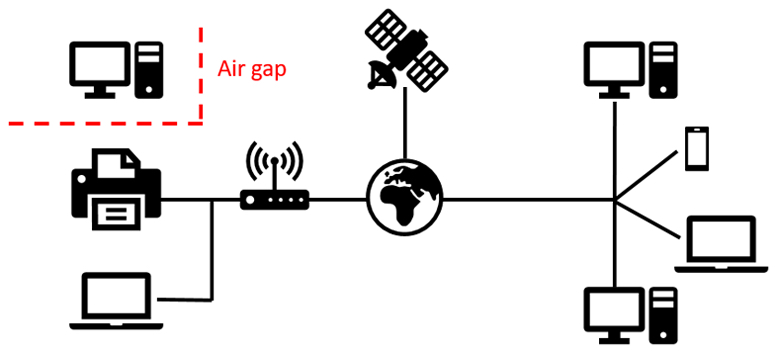

Implementering af stærke sikkerhedsprotokoller, såsom "air-gapping"-metoden, har potentiale til at beskytte alle sårbare enheder.

Air-gapping er et sæt afskærmningsprocedurer, der udføres sekventielt for at sikre, at den sårbare computer eller ethvert andet informationssystem er fysisk isoleret fra alle usikrede netværk, såsom det offentlige internet eller et usikret lokalnetværk (LAN).

Air-gapping kan omfatte fjernelse af alle potentielle datalækagevektorer, såsom: mikrofoner, højttalere, grafikkort, kameraer, cd/dvd-rom-drev, harddiske, internetkort, USB-porte.

En skjult luftspaltekanal er enhver informationskanal, for hvilken der blev truffet beskyttende foranstaltninger til forebyggelse af luftgab og aflytning hos senderen, modtageren eller begge dele, men følsomme data fortsætter med at lække utilsigtet.

I de fleste tilfælde var sådanne skjulte kanaler ikke oprindeligt designet til at blive brugt som data- / informationstransmitterende kanaler, for eksempel LED-lysene på en computer eller de lyde, et tastatur laver, når det bruges til at skrive.

Selvom hackingenheden muligvis skal installere yderligere software (malware) på målcomputeren eller informationssystemet for at gøre en bestemt skjult kanal levedygtig, er der ikke behov for at installere nogen form for ekstra hardware på sådanne systemer.

Ikke desto mindre er der også adskillige metoder til fjernovervågning og spionage på en computer eller et informationssystem, som ikke kræver nogen forudgående indgriben.

Det er blevet påvist, at det er muligt at overvåge strålingen, der udsendes af en katodestrålerør (CRT) skærm eller endda et moderne flydende krystaldisplay (LCD). Denne form for overvågning kaldes ofte Van Eck phreaking eller som TEMPEST.

Det er også muligt at lytte til en computers tastatur med en parabolmikrofon og logge individuelle tastetryk uden faktisk at kræve logning af malware / software.

Selv de højfrekvente lyde, der udsendes af en computers CPU, kan indeholde følsomme oplysninger om de programmer eller instruktioner, der udføres.

På grund af det brede spektrum og den uensartede karakter af alle skjulte luftspaltkanaler placeres de ofte i kategorier i henhold til den fysiske kanal, de opererer i, såsom:

- Fysiske medier

-Akustisk

-Lys

-Seismiske

-Magnetiske

-Varme

-Elektromagnetisk

Akustisk

Hackere drager ofte fordel af akustiske skjulte kanaler, fordi de fejlagtigt betragtes som uskadelige og ubetydelige af de uindviede. Imidlertid udsender alle computere og deres ledsagende tilbehør, såsom printere, tastaturer, mus, køleventilatorer, processorer og de fleste andre informationssystemer, ultralydslyde. Disse lyde kan fanges af enten generiske mikrofoner (for korte afstande) eller parabolske mikrofoner (for lange afstande) og kan derefter dechiffreres for at rekonstruere forståelige data.

"Fansmitter" er det vigtigste eksempel på en malware, der akustisk kan exfiltrere følsomme oplysninger fra sårbare air-gapped computere, selv når der ikke er højttalere eller lyd til hardware, fordi den bruger den støj, der udsendes fra CPU- og chassisventilatorerne.

"DiskFiltration" er en anden kompleks databehandlingssoftware, der er i stand til at exfiltrere data ved hjælp af akustiske signaler, der udsendes fra harddisken ved at manipulere bevægelserne af harddiskaktuatoren og bruge søgeoperationer, hvilket får harddisken til at "bevæge sig" på bestemte måder, der genererer lyd.

Fysiske medier

Selvom spredning af malware gennem fysiske medier i dag for det meste er forældet, var dette tidligere den vigtigste måde, hvorpå computere blev inficeret med ondsindet software. For cirka 2-3 årtier siden var håndgribelige informationsvektorer som disketter og cd-rom'er det ondartede medie for alle hackere, men i øjeblikket overføres vira som "Stuxnet" primært via USB-drev. Stuxnet-computerormen bygger bro over luftgabet ved hjælp af et USB-drev, så den derefter kan sende / modtage anmodninger til og fra operatøren via et skjult lagerområde oprettet i rå FAT-struktur (File Allocation Table).

Lys

Bortset fra den selvindlysende og primære kilde til lysemissioner for ethvert computersystem, dvs. skærmen (enten en CRT eller LCD), kan følsomme lysudstrålinger lækkes gennem andre vektorer, såsom tastaturer, LED'er, printere eller modemer.

Det er muligt at rekonstruere en CRT-skærms indhold ved at analysere lysintensiteten af skærmens diffuse refleksion fra en nærliggende væg. Mens indholdet af en LCD-skærm kunne rekonstrueres ved at analysere diffuse refleksioner fra genstande inden for relativt tæt på skærmen, såsom briller, flasker og endda bestik op til 30 meter væk, hvis der anvendes stærke nok teleskoplinser.

I mere nuancerede tilfælde kan visse typer software overføre ASCII-data ved at modulere Caps Lock-LED'en med serielle data ved 50 bit/s. I lighed med morsekodesignalering vil den uregelmæssige blinkning af LED'en ikke rejse mistanke hos den gennemsnitlige computerbruger.

Anden malware kan inficere en computer på et air-gapped netværk og få den til at modtage og sende angrebskommandoer gennem en multifunktionsprinter/scanner, som computeren er tilsluttet.

Varme

Alle elektroniske enheder genererer overskydende varme og kræver termisk styring for at forbedre pålideligheden og forhindre for tidlig svigt. Computere er ingen undtagelse. Dette gøres normalt med fans, og vi har allerede set, hvordan de kan misbruges til at give en eksfiltreringskanal. Ændringer i temperatur viser sig at være en effektiv, omend smerteligt langsom, datakanal.

Malware kan bruges til at fjernstyre og internetforbundet klimaanlæg ved hjælp af en envejs termisk skjult kanal. Visse programmer er i stand til at bygge bro over luftgabet mellem tilstødende kompromitterede computere (op til 40 cm) ved at bruge deres varmeemissioner og indbyggede termiske sensorer til at skabe en skjult tovejs kommunikationskanal (op til 8 bit i timen).

Seismiske

Seismisk eller vibrationskommunikation er en proces, hvor udveksling af data og information sker gennem mekaniske svingninger eller vibrationer. Under visse omstændigheder er det fuldt ud muligt at fremkalde læselige vibrationer gennem en computers højttaler. Desuden har næsten alle telefoner og smartphones evnen til at producere seismiske bølger ved hjælp af deres vibrationsgenerator.

Det er blevet offentligt demonstreret, at en bestemt type malware kan lykkes med at rekonstruere tastetryk skrevet på et tastatur placeret i nærheden (kun få centimeter væk) til en accelerometer-udstyret mobiltelefon. Tastetryk blev kun registreret ved hjælp af vibrationen og ikke lyden af tasten, der blev trykket på.

Andre metoder til seismisk hacking omfatter brugen af et computersystems højttalere til at skabe lavfrekvente lyde, som igen producerer forståelige vibrationer, der kan opfanges af et nærliggende accelerometer.

Magnetiske

Næsten alle nuværende smarte enheder har en form for magnetometerchip, der fungerer som kompas og har evnen til at måle magnetfelterne og dermed detektere ægte nord og syd. En sensor som denne kan dog også misbruges og omdannes til en kommunikationskanal.

Hypotesen om en malware, der modtager kommandoer via et magnetometer, er tidligere blevet undersøgt, og det er bevist, at fejlfri kommunikation ved hjælp af en specialbygget elektromagnet, der inducerer ændringer i magnetfeltet på den målrettede enhed, kan ske relativt let op til 3.5 tommer, men større afstande er også mulige med en stærkere elektromagnet.

Elektromagnetisk

Elektromagnetiske strålingsemissioner er praktisk talt allestedsnærværende i alt elektronisk udstyr, især hvis det er uskærmet.

Van Eck phreaking-metoden, opkaldt efter den hollandske computerforsker Wim van Eck, gør det muligt for en aflytter at klone en CRT-skærms indhold ved eksternt at detektere dens elektromagnetiske (EM) emissioner. I en uskærmet CRT-skærm blev test udført med succes fra en afstand på 1 km samt en afstand på 200 m for en afskærmet skærm.

Derudover lækker alle videokort enorme mængder EM-emissioner, som kan manipuleres til at transmittere data. "AirHopper" er et eksempel på en malware, der gør en computers grafikkort til en FM-sender, som kan fanges af en standard FM-radio, selv dem, der er indbygget i en smartphone.