Überwachung aus der Ferne Überwachung aus der Ferne

Die Überwachung von Computern oder ähnlichen Informationssystemen aus der Ferne ist möglich, indem die vom Kathodenstrahlröhrenmonitor (CRT) emittierte Strahlung erfasst, erfasst und entschlüsselt wird.

Diese ziemlich unbekannte Form der Computerüberwachung über große Entfernungen wird als TEMPESTbekannt und beinhaltet das Lesen elektromagnetischer Emanationen von Computergeräten, die Hunderte von Metern entfernt sein können, und das Extrahieren von Informationen, die später entschlüsselt werden, um verständliche Daten zu rekonstruieren.

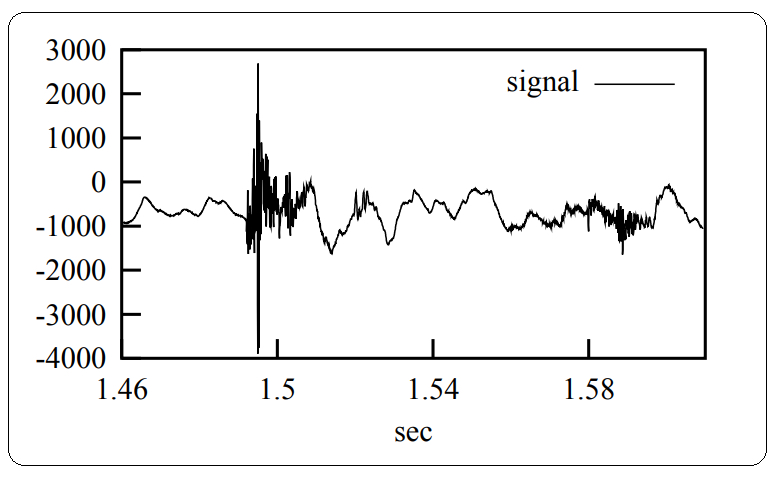

Abb.2 stellt das akustische Signal eines einzelnen Tastaturklicks und die erforderliche Zeit dar, bis der Ton verklingt.

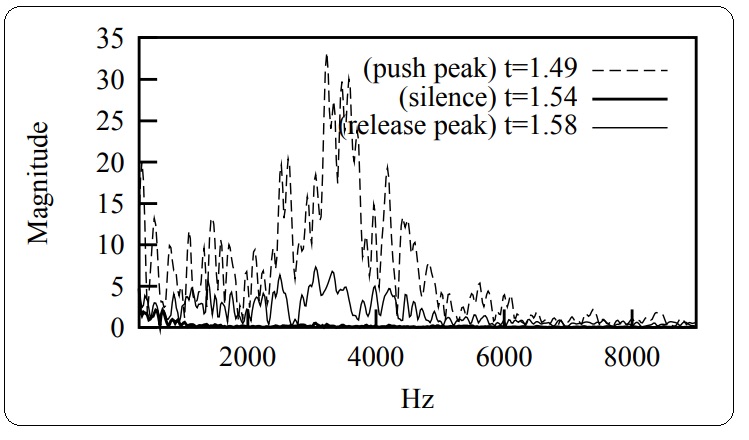

Abb.3 zeigt das gleiche akustische Signal wie Abb.2, zeigt aber alle Frequenzspektren, die dem "Push-Peak" (die Tastaturtaste wird vollständig gedrückt), "Stille" (die winzige Pause vor dem Loslassen der Taste auf der Tastatur) und "Release Peak" (die Tastaturtaste wird vollständig losgelassen) entsprechen.

| Tastatur A, ADCS: 1,99 | ||||||

|---|---|---|---|---|---|---|

| Taste gedrückt | q | w | e | r | t | y |

| anerkannt | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| Taste gedrückt | u | Ich | o | ein | s | |

| anerkannt | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| Taste gedrückt | d | f | g | h | j | k |

| anerkannt | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| Taste gedrückt | l | ; | z | x | c | v |

| anerkannt | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| Taste gedrückt | b | n | m | , | . | / |

| anerkannt | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Feige. 4 zeigt jede QWERTZ-Tastaturtaste und die drei zugehörigen sequenziellen Werte des neuronalen Backpropagation-Netzwerks. Diese Werte werden mit einem hochempfindlichen Simulatorprogramm erstellt, das in der Lage ist, eine breite Palette von Schallfrequenzen zu erfassen, die Frequenzen von 1 bis 10 zu vereinfachen und zu kennzeichnen und vor allem verständliche Daten zu rekonstruieren.

Akustische Emanationen von tastaturähnlichen Eingabegeräten können genutzt werden, um den eingegebenen Inhalt zu erkennen. Es versteht sich von selbst, dass eine tonfreie (nicht-mechanische) Tastatur eine adäquate Gegenmaßnahme gegen diese Art von Abhörangriffen ist.