المراقبة عن بعد المراقبة عن بعد

يمكن مراقبة أجهزة الكمبيوتر أو أنظمة المعلومات المماثلة من مسافة بعيدة عن طريق اكتشاف والتقاط وفك رموز الإشعاع المنبعث من جهاز مراقبة أنبوب أشعة الكاثود (CRT).

يعرف هذا الشكل غير المألوف إلى حد ما من مراقبة الكمبيوتر لمسافات طويلة باسم TEMPEST، ويتضمن قراءة الانبعاث الكهرومغناطيسي من أجهزة الحوسبة ، والتي يمكن أن تكون على بعد مئات الأمتار ، واستخراج المعلومات التي يتم فك شفرتها لاحقا من أجل إعادة بناء البيانات الواضحة.

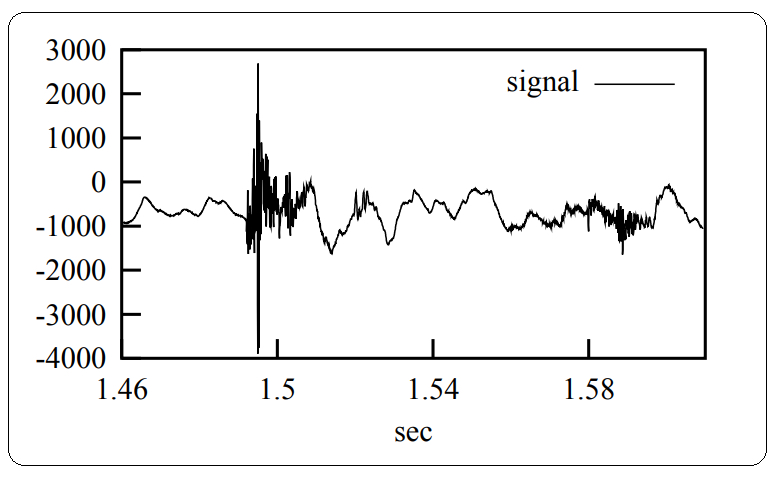

يمثل الشكل 2 الإشارة الصوتية لنقرة لوحة مفاتيح فردية والوقت اللازم لتلاشي الصوت.

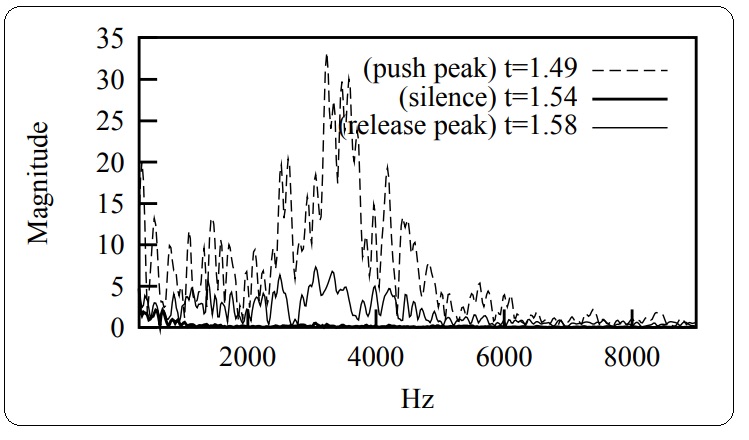

يصور الشكل 3 نفس الإشارة الصوتية مثل الشكل 2 ولكنه يظهر جميع أطياف التردد المقابلة ل "ذروة الدفع" (يتم الضغط على زر لوحة المفاتيح بالكامل) ، و "الصمت" (التوقف المؤقت متناهي الصغر قبل تحرير زر لوحة المفاتيح) و "ذروة التحرير" (يتم تحرير زر لوحة المفاتيح بالكامل).

| لوحة المفاتيح أ ، ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| الضغط على المفتاح | q | w | e | r | t | y |

| معترف به | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| الضغط على المفتاح | u | أنا | o | a | s | |

| معترف به | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| الضغط على المفتاح | d | f | g | h | j | k |

| معترف به | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| الضغط على المفتاح | l | ; | z | x | c | v |

| معترف به | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| الضغط على المفتاح | b | n | m | , | . | / |

| معترف به | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

تين. 4 يعرض كل مفتاح لوحة مفاتيح QWERTY وقيم الشبكة العصبية الثلاثة المصاحبة له للانتشار العكسي. يتم إنشاء هذه القيم باستخدام برنامج محاكاة حساس للغاية قادر على التقاط مجموعة واسعة من الترددات الصوتية ، وتبسيط وتسمية الترددات من 1 إلى 10 ، والأهم من ذلك - إعادة بناء البيانات الواضحة.

يمكن استخدام الانبعاث الصوتي من أجهزة الإدخال الشبيهة بلوحة المفاتيح للتعرف على المحتوى الذي تتم كتابته. من البديهي أن لوحة المفاتيح الخالية من الصوت (غير الميكانيكية) هي إجراء مضاد مناسب لهذا النوع من هجوم التنصت.