Hack Ether Làm thế nào dữ liệu vượt qua khoảng cách không khí

Các thiết bị máy tính và các hệ thống thông tin khác có khả năng rò rỉ dữ liệu theo nhiều cách đặc biệt.

Khi các thực thể độc hại ngày càng nhắm mục tiêu và tấn công cơ sở hạ tầng cốt lõi, các phương pháp và chính sách bảo mật CNTT để bảo vệ các vị trí rất nhạy cảm và dễ bị tổn thương đã phát triển qua nhiều năm.

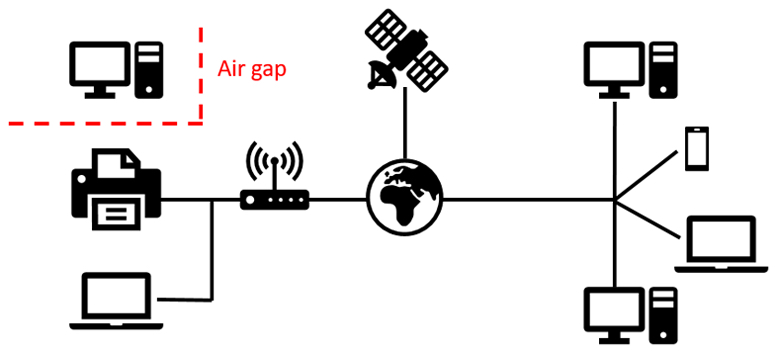

Thực hiện các giao thức bảo mật mạnh mẽ, chẳng hạn như phương pháp "air-gapping", có khả năng bảo vệ tất cả các thiết bị dễ bị tổn thương.

Air-gapping là một tập hợp các quy trình che chắn được thực hiện tuần tự để đảm bảo máy tính dễ bị tổn thương hoặc bất kỳ hệ thống thông tin nào khác được cách ly vật lý với tất cả các mạng không an toàn, chẳng hạn như Internet công cộng hoặc mạng cục bộ không an toàn (LAN).

Khe hở không khí có thể bao gồm loại bỏ tất cả các vectơ rò rỉ dữ liệu tiềm ẩn, chẳng hạn như: Micrô, Loa, Thẻ video, Máy ảnh, ổ đĩa CD / DVD-ROM, Đĩa cứng, Thẻ Internet, cổng USB.

Kênh bí mật khe hở không khí là bất kỳ kênh thông tin nào mà các biện pháp phòng ngừa nghe lén và khe hở không khí bảo vệ được thực hiện tại bộ phát, máy thu hoặc cả hai, tuy nhiên dữ liệu nhạy cảm tiếp tục bị rò rỉ ngoài ý muốn.

Trong hầu hết các trường hợp, các kênh bí mật như vậy ban đầu không được thiết kế để sử dụng làm kênh truyền dữ liệu / thông tin, ví dụ, đèn LED trên máy tính hoặc âm thanh bàn phím tạo ra khi được sử dụng để nhập.

Mặc dù thực thể hack có thể phải cài đặt phần mềm bổ sung (phần mềm độc hại) tại máy tính mục tiêu hoặc hệ thống thông tin để làm cho một kênh bí mật cụ thể khả thi, không cần phải cài đặt bất kỳ loại phần cứng bổ sung nào trên các hệ thống đó.

Tuy nhiên, cũng có rất nhiều phương pháp để theo dõi từ xa và gián điệp trên máy tính hoặc hệ thống thông tin mà không cần can thiệp trước đó.

Nó đã được chứng minh rằng có thể theo dõi bức xạ phát ra từ màn hình ống tia âm cực (CRT) hoặc thậm chí là màn hình tinh thể lỏng hiện đại (LCD). Hình thức giám sát này thường được gọi là Van Eck phreaking hoặc TEMPEST.

Cũng có thể nghe bàn phím của máy tính bằng micrô parabol và ghi lại các lần nhấn phím riêng lẻ mà không thực sự yêu cầu phần mềm độc hại / phần mềm ghi nhật ký.

Ngay cả những tiếng ồn tần số cao phát ra từ CPU của máy tính cũng có thể bao gồm thông tin nhạy cảm về các chương trình hoặc lệnh đang được thực thi.

Do phổ rộng và tính chất không giống nhau của tất cả các kênh bí mật khe hở không khí, chúng thường được đặt trong các danh mục theo kênh vật lý mà chúng hoạt động, chẳng hạn như:

- Phương tiện vật lý

-Âm thanh

-Ánh sáng - Địa chấn

-Từ

-Nhiệt

-Điện từ

Âm thanh

Tin tặc thường xuyên lợi dụng các kênh bí mật âm thanh vì chúng bị coi là vô hại và không quan trọng bởi những người không quen biết. Tuy nhiên, tất cả các máy tính và đồ dùng đi kèm của chúng, chẳng hạn như máy in, bàn phím, chuột, quạt làm mát, bộ xử lý và hầu hết các hệ thống thông tin khác đều phát ra âm thanh siêu âm. Những âm thanh này có thể được thu lại bằng micrô chung (đối với khoảng cách ngắn) hoặc micrô parabol (đối với khoảng cách xa) và sau đó có thể được giải mã để tái tạo lại dữ liệu dễ hiểu.

"Fansmitter" là ví dụ tinh túy về một phần mềm độc hại có thể trích xuất âm thanh thông tin nhạy cảm từ các máy tính dễ bị tổn thương, ngay cả khi không có loa hoặc âm thanh phần cứng âm thanh, bởi vì nó sử dụng tiếng ồn phát ra từ CPU và quạt khung gầm.

"DiskFiltration" là một phần mềm xử lý dữ liệu phức tạp khác có khả năng trích xuất dữ liệu bằng tín hiệu âm thanh phát ra từ ổ cứng bằng cách thao tác các chuyển động của bộ truyền động ổ cứng và sử dụng các thao tác tìm kiếm, do đó làm cho ổ cứng "di chuyển" theo những cách cụ thể tạo ra âm thanh.

Phương tiện vật lý

Mặc dù phát tán phần mềm độc hại thông qua phương tiện vật lý ngày nay hầu như đã lỗi thời, nhưng trong quá khứ, đây là cách chính khiến máy tính bị nhiễm phần mềm độc hại. Khoảng 2-3 thập kỷ trước, các vectơ thông tin hữu hình như đĩa mềm và CD-ROM là phương tiện ác tính được lựa chọn cho tất cả các tin tặc, nhưng hiện tại, các virus như "Stuxnet" chủ yếu được truyền qua ổ USB. Sâu máy tính Stuxnet thu hẹp khe hở không khí với sự trợ giúp của ổ USB để sau đó nó có thể gửi / nhận yêu cầu đến và đi từ người vận hành thông qua một khu vực lưu trữ ẩn được tạo trong cấu trúc FAT (Bảng phân bổ tệp) thô.

Ánh sáng

Ngoài nguồn phát xạ ánh sáng hiển nhiên và chính cho bất kỳ hệ thống máy tính nào, tức là màn hình (CRT hoặc LCD), ánh sáng nhạy cảm có thể bị rò rỉ qua các vectơ khác, chẳng hạn như đèn LED bàn phím, máy in hoặc modem.

Có thể tái tạo lại nội dung của màn hình CRT bằng cách phân tích cường độ ánh sáng phản xạ khuếch tán của màn hình khỏi một bức tường gần đó. Trong khi đó, nội dung của màn hình LCD có thể được tái tạo bằng cách phân tích phản xạ khuếch tán từ các vật thể trong khoảng cách tương đối gần màn hình, chẳng hạn như kính mắt, chai và thậm chí dao kéo cách xa tới 30 mét, nếu sử dụng ống kính thiên văn đủ mạnh.

Trong các trường hợp nhiều sắc thái hơn, một số loại phần mềm nhất định có thể truyền dữ liệu ASCII bằng cách điều chỉnh đèn LED Caps Lock với dữ liệu nối tiếp ở tốc độ 50 bit / s. Tương tự như tín hiệu mã Morse, nhấp nháy bất thường của đèn LED sẽ không gây nghi ngờ ở người dùng máy tính trung bình.

Phần mềm độc hại khác có thể lây nhiễm vào máy tính trên mạng air-gapped và khiến nó nhận và gửi lệnh tấn công thông qua máy in / máy quét đa chức năng mà máy tính được kết nối.

Nhiệt

Tất cả các thiết bị điện tử đều tạo ra nhiệt dư thừa và yêu cầu quản lý nhiệt để cải thiện độ tin cậy và ngăn ngừa hỏng hóc sớm. Máy tính cũng không ngoại lệ. Điều này thường được thực hiện với người hâm mộ và chúng tôi đã thấy cách họ có thể bị lạm dụng để cung cấp một kênh lọc bệnh. Những thay đổi về nhiệt độ được chứng minh là một kênh dữ liệu hiệu quả, mặc dù chậm.

Phần mềm độc hại có thể được sử dụng để điều khiển từ xa và kết nối hệ thống điều hòa không khí bằng cách sử dụng kênh bí mật nhiệt một chiều. Một số chương trình nhất định có thể thu hẹp khoảng cách không khí giữa các máy tính bị xâm nhập liền kề (lên đến 40cm) bằng cách sử dụng phát xạ nhiệt và cảm biến nhiệt tích hợp để tạo kênh liên lạc hai chiều bí mật (tối đa 8 bit mỗi giờ).

Địa chấn

Giao tiếp địa chấn hoặc rung động là một quá trình trao đổi dữ liệu và thông tin đang diễn ra thông qua các dao động hoặc rung động cơ học. Trong một số điều kiện nhất định, hoàn toàn có thể gây ra các rung động dễ đọc thông qua loa của máy tính. Hơn nữa, hầu hết tất cả các điện thoại và điện thoại thông minh đều có khả năng tạo ra sóng địa chấn bằng cách sử dụng bộ tạo rung động của chúng.

Nó đã được chứng minh công khai rằng một loại phần mềm độc hại nhất định có thể thành công trong việc tái tạo lại các tổ hợp phím được gõ trên bàn phím nằm gần (chỉ cách vài cm) với điện thoại di động được trang bị gia tốc kế. Các tổ hợp phím được phát hiện chỉ bằng cách sử dụng rung động chứ không phải âm thanh của phím được nhấn.

Các phương pháp hack địa chấn khác bao gồm sử dụng loa của hệ thống máy tính để tạo ra âm thanh tần số thấp, từ đó tạo ra các rung động dễ hiểu có thể được thu nhận bởi một gia tốc kế gần đó.

Từ

Hầu như tất cả các thiết bị thông minh hiện nay đều có một số dạng chip từ kế đóng vai trò là la bàn và có khả năng đo từ trường, do đó phát hiện phía bắc và phía nam thực sự. Tuy nhiên, một cảm biến như thế này cũng có thể bị lạm dụng và chuyển thành kênh giao tiếp.

Giả thuyết về phần mềm độc hại nhận lệnh thông qua từ kế đã được khám phá trước đây và người ta đã chứng minh rằng giao tiếp không có lỗi, sử dụng nam châm điện được chế tạo tùy chỉnh gây ra những thay đổi trong từ trường của thiết bị được nhắm mục tiêu, có thể xảy ra tương đối dễ dàng lên đến 3,5 inch, nhưng khoảng cách lớn hơn cũng có thể xảy ra với nam châm điện mạnh hơn.

Điện từ

Phát xạ bức xạ điện từ thực tế có mặt khắp nơi trong tất cả các thiết bị điện tử, đặc biệt nếu không được che chắn.

Phương pháp phreaking Van Eck, được đặt theo tên của nhà nghiên cứu máy tính người Hà Lan Wim van Eck, cho phép kẻ nghe trộm sao chép nội dung của màn hình CRT bằng cách phát hiện từ xa phát xạ điện từ (EM) của nó. Trong một màn hình CRT không được che chắn, các thử nghiệm đã được thực hiện thành công từ khoảng cách 1km cũng như khoảng cách 200m đối với màn hình được che chắn.

Ngoài ra, tất cả các card màn hình đều rò rỉ một lượng lớn khí thải EM, có thể được thao tác để truyền dữ liệu. "AirHopper" là một ví dụ về phần mềm độc hại biến card màn hình của máy tính thành bộ phát FM, có thể được chụp bằng đài FM tiêu chuẩn, ngay cả những đài được tích hợp trong điện thoại thông minh.