Giám sát từ xa Giám sát từ xa

Có thể giám sát máy tính hoặc các hệ thống thông tin tương tự từ xa bằng cách phát hiện, thu giữ và giải mã bức xạ phát ra từ màn hình ống tia âm cực (CRT).

Hình thức giám sát máy tính đường dài khá xa lạ này được gọi là TEMPESTvà liên quan đến việc đọc các phát xạ điện từ từ các thiết bị máy tính, có thể cách xa hàng trăm mét và trích xuất thông tin sau đó được giải mã để tái tạo lại dữ liệu dễ hiểu.

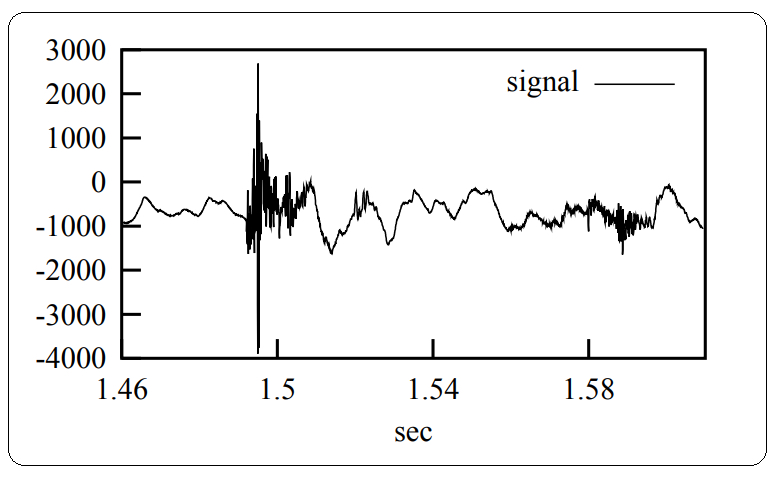

Hình 2 thể hiện tín hiệu âm thanh của một lần nhấp bàn phím riêng lẻ và thời gian cần thiết để âm thanh mờ dần.

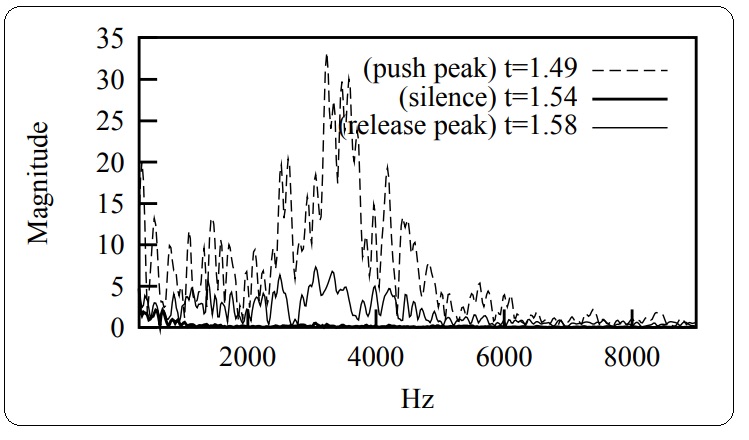

Hình 3 mô tả tín hiệu âm thanh tương tự như Hình 2 nhưng nó hiển thị tất cả các phổ tần số tương ứng với "đỉnh nhấn" (nút bàn phím được nhấn hoàn toàn), "im lặng" (tạm dừng vô cùng nhỏ trước khi nút bàn phím được nhả ra) và "đỉnh nhả" (nút bàn phím được nhả hoàn toàn).

| Bàn phím A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| nhấn phím | q | w | e | r | t | y |

| được công nhận | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| nhấn phím | u | tôi | o | một | s | |

| được công nhận | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| nhấn phím | d | f | g | h | j | k |

| được công nhận | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| nhấn phím | l | ; | z | x | c | v |

| được công nhận | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| nhấn phím | b | n | m | , | . | / |

| được công nhận | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Sung. 4 hiển thị mỗi phím bàn phím QWERTY và ba giá trị mạng nơ-ron lan truyền ngược tuần tự đi kèm. Các giá trị này được tạo bằng chương trình mô phỏng có độ nhạy cao có thể thu được nhiều tần số âm thanh, đơn giản hóa và gắn nhãn tần số từ 1 đến 10 và quan trọng nhất - tái tạo dữ liệu dễ hiểu.

Âm thanh phát ra từ các thiết bị đầu vào giống như bàn phím có thể được sử dụng để nhận dạng nội dung đang được nhập. Rõ ràng là bàn phím không có âm thanh (phi cơ học) là một biện pháp đối phó thích hợp cho kiểu tấn công nghe lén này.