Ether'i Hacklemek Veriler hava boşluğunu nasıl aşar?

Bilgi işlem cihazları ve diğer bilgi sistemleri, verileri birçok tuhaf şekilde sızdırabilir.

Kötü niyetli varlıklar çekirdek altyapıları giderek daha fazla hedef alıp saldırdıkça, son derece hassas ve savunmasız konumları korumaya yönelik BT güvenlik yöntemleri ve politikaları yıllar içinde gelişmektedir.

"Hava boşluğu" metodolojisi gibi güçlü güvenlik protokollerinin uygulanması, tüm savunmasız cihazları koruma potansiyeline sahiptir.

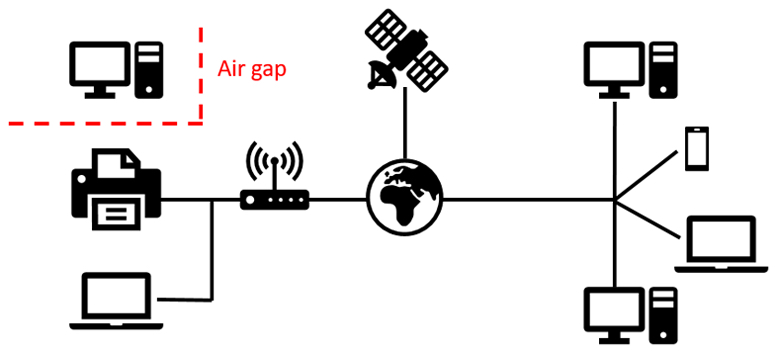

Hava boşluğu, güvenlik açığından etkilenen bilgisayarın veya başka bir bilgi sisteminin genel Internet veya güvenli olmayan bir yerel alan ağı (LAN) gibi güvenli olmayan tüm ağlardan fiziksel olarak yalıtılmasını sağlamak için sırayla yapılan bir dizi koruma prosedürüdür.

Hava boşluğu, aşağıdakiler gibi tüm olası veri sızıntısı vektörlerinin kaldırılmasını içerebilir: Mikrofonlar, Hoparlörler, Ekran kartları, Kameralar, CD/DVD-ROM sürücüleri, Sabit diskler, İnternet kartları, USB bağlantı noktaları.

Hava boşluğu gizli kanalı, yayıcıda, alıcıda veya her ikisinde de koruyucu hava boşluğu ve gizlice dinleme önleme önlemlerinin alındığı, ancak hassas verilerin istemeden sızmaya devam ettiği herhangi bir bilgi kanalıdır.

Çoğu durumda, bu tür gizli kanallar başlangıçta bir bilgisayardaki LED ışıkları veya bir klavyenin yazmak için kullanıldığında çıkardığı sesler gibi veri / bilgi ileten kanallar olarak kullanılmak üzere tasarlanmamıştır.

Bilgisayar korsanlığı yapan kuruluşun, belirli bir gizli kanalı uygulanabilir hale getirmek için hedef bilgisayara veya bilgi sistemine ek yazılım (kötü amaçlı yazılım) yüklemesi gerekebilse de, bu tür sistemlere herhangi bir ek donanım yüklemesine gerek yoktur.

Bununla birlikte, önceden müdahale gerektirmeyen bir bilgisayarda veya bilgi sisteminde uzaktan izlemek ve casusluk yapmak için çok sayıda yöntem de vardır.

Bir katot ışın tüpü (CRT) monitörü veya hatta modern bir sıvı kristal ekran (LCD) tarafından yayılan radyasyonu izlemenin mümkün olduğu gösterilmiştir. Bu gözetim şekli genellikle Van Eck phreaking veya TEMPESTolarak adlandırılır.

Bir bilgisayarın klavyesini parabolik bir mikrofonla dinlemek ve aslında kötü amaçlı yazılım / yazılım kaydetmeye gerek kalmadan tek tek tuş vuruşlarını kaydetmek de mümkündür.

Bir bilgisayarın CPU'su tarafından yayılan yüksek frekanslı sesler bile, yürütülen programlar veya talimatlar hakkında hassas bilgiler içerebilir.

Geniş spektrum ve tüm hava boşluğu gizli kanallarının farklı doğası nedeniyle, sıklıkla çalıştıkları fiziksel kanala göre kategorilere yerleştirilirler, örneğin:

- Fiziksel Medya

-Akustik

-Işık

-Sismik

-Manyetik

-Termal

-Elektromanyetik

Akustik

Bilgisayar korsanları sıklıkla akustik gizli kanallardan yararlanırlar, çünkü başlatılmamış olanlar tarafından yanlışlıkla zararsız ve önemsiz olarak kabul edilirler. Bununla birlikte, yazıcılar, klavyeler, fareler, soğutma fanları, işlemciler ve diğer birçok bilgi sistemi gibi tüm bilgisayarlar ve beraberindeki gereçler ultrasonik sesler yayar. Bu sesler genel mikrofonlar (kısa mesafeler için) veya parabolik mikrofonlar (uzun mesafeler için) tarafından yakalanabilir ve daha sonra anlaşılabilir verileri yeniden oluşturmak için deşifre edilebilir.

"Fansmitter", CPU ve kasa fanlarından yayılan gürültüyü kullandığı için, hoparlör veya ses donanımı sesi bulunmadığında bile, savunmasız hava boşluklu bilgisayarlardan hassas bilgileri akustik olarak sızdırabilen bir kötü amaçlı yazılımın mükemmel bir örneğidir.

"DiskFiltration", sabit sürücü aktüatörünün hareketlerini manipüle ederek ve arama işlemlerini kullanarak sabit sürücüden yayılan akustik sinyalleri kullanarak veri sızdırabilen ve böylece sabit sürücüyü ses üreten belirli şekillerde "hareket ettiren" başka bir karmaşık veri işleme yazılımıdır.

Fiziksel Medya

Kötü amaçlı yazılımları fiziksel medya yoluyla yaymak günümüzde çoğunlukla modası geçmiş olsa da, geçmişte bilgisayarlara kötü amaçlı yazılım bulaşmasının ana yolu buydu. Yaklaşık 2-3 yıl önce, disketler ve CD-ROM'lar gibi somut bilgi vektörleri tüm bilgisayar korsanları için tercih edilen kötü huylu ortamdı, ancak şu anda "Stuxnet" gibi virüsler öncelikle USB sürücüler aracılığıyla iletiliyor. Stuxnet bilgisayar solucanı, hava boşluğunu bir USB sürücü yardımıyla kapatır, böylece ham FAT (Dosya Ayırma Tablosu) yapısında oluşturulan gizli bir depolama alanı aracılığıyla operatöre istek gönderebilir / alabilir.

Işık

Herhangi bir bilgisayar sistemi, yani monitör (CRT veya LCD) için açık ve birincil ışık emisyonu kaynağının yanı sıra, hassas ışık yayılımları klavye LED'leri, yazıcılar veya modemler gibi diğer vektörlerden sızdırılabilir.

Bir CRT ekranın içeriğini, ekranın yakındaki bir duvardan dağınık yansımasının ışık yoğunluğunu analiz ederek yeniden yapılandırmak mümkündür. Oysa, bir LCD ekranın içeriği, yeterince güçlü teleskopik lensler kullanılıyorsa, gözlük, şişe ve hatta 30 metreye kadar çatal bıçak takımı gibi ekranın nispeten yakınındaki nesnelerden gelen dağınık yansımaları analiz ederek yeniden yapılandırılabilir.

Daha nüanslı durumlarda, belirli yazılım türleri, Caps Lock LED'ini 50 bit / s'de seri verilerle modüle ederek ASCII verilerini iletebilir. Mors alfabesi sinyalizasyonuna benzer şekilde, LED'in düzensiz yanıp sönmesi, ortalama bilgisayar kullanıcısında şüphe uyandırmayacaktır.

Diğer kötü amaçlı yazılımlar, hava boşluklu bir ağdaki bilgisayara bulaşabilir ve bilgisayarın bağlı olduğu çok işlevli bir yazıcı/tarayıcı aracılığıyla saldırı komutlarını alıp göndermesine neden olabilir.

Termal

Tüm elektronik cihazlar aşırı ısı üretir ve güvenilirliği artırmak ve erken arızayı önlemek için termal yönetim gerektirir. Bilgisayarlar istisna değildir. Bu genellikle hayranlarla yapılır ve bir sızıntı kanalı sağlamak için nasıl kötüye kullanılabileceklerini zaten gördük. Sıcaklıktaki değişikliklerin, acı verici derecede yavaş olsa da, etkili bir veri kanalı olduğu gösterilmiştir.

Kötü amaçlı yazılımlar, tek yönlü bir termal gizli kanal kullanarak internete bağlı klima sistemini uzaktan kontrol etmek için kullanılabilir. Bazı programlar, gizli bir çift yönlü iletişim kanalı (saatte 8 bit'e kadar) oluşturmak için ısı emisyonlarını ve yerleşik termal sensörlerini kullanarak bitişik güvenliği ihlal edilmiş bilgisayarlar (40 cm'ye kadar) arasındaki hava boşluğunu kapatabilir.

Sismik

Sismik veya titreşimsel iletişim, veri ve bilgi alışverişinin mekanik salınımlar veya titreşimler yoluyla gerçekleştiği bir süreçtir. Belirli koşullar altında, bir bilgisayarın hoparlöründen okunaklı titreşimler oluşturmak tamamen mümkündür. Dahası, hemen hemen tüm telefonlar ve akıllı telefonlar, titreşim jeneratörlerini kullanarak sismik dalgalar üretme yeteneğine sahiptir.

Belirli bir kötü amaçlı yazılım türünün, ivmeölçer donanımlı bir cep telefonuna yakın (sadece sadece santimetre uzaklıkta) bulunan bir klavyede yazılan tuş vuruşlarını yeniden oluşturmada başarılı olabileceği herkese açık olarak gösterilmiştir. Tuş vuruşları, basılan tuşun sesi kullanılarak değil, yalnızca titreşim kullanılarak algılandı.

Diğer sismik hackleme yöntemleri, düşük frekanslı sesler oluşturmak için bir bilgisayar sisteminin hoparlörlerinin kullanılmasını içerir ve bu da yakındaki bir ivmeölçer tarafından alınabilen anlaşılır titreşimler üretir.

Manyetik

Hemen hemen tüm mevcut akıllı cihazlar, pusula görevi gören ve manyetik alanları ölçme yeteneğine sahip bir manyetometre çipine sahiptir, böylece gerçek kuzey ve güneyi tespit eder. Bununla birlikte, bunun gibi bir sensör de kötüye kullanılabilir ve bir iletişim kanalına dönüştürülebilir.

Bir manyetometre aracılığıyla komutları alan bir kötü amaçlı yazılımın hipotezi daha önce araştırılmıştı ve hedeflenen cihazın manyetik alanında değişikliklere neden olan özel yapım bir elektro-mıknatıs kullanarak hatasız iletişimin 3,5 inç'e kadar nispeten kolay bir şekilde gerçekleşebileceği, ancak daha güçlü bir elektromıknatısla daha büyük mesafelerin de mümkün olduğu kanıtlanmıştır.

Elektromanyetik

Elektromanyetik radyasyon emisyonları, özellikle korumasız ise, tüm elektronik ekipmanlarda pratik olarak her yerde bulunur.

Hollandalı bilgisayar araştırmacısı Wim van Eck'in adını taşıyan Van Eck phreaking metodolojisi, bir dinleyicinin elektromanyetik (EM) emisyonlarını uzaktan tespit ederek bir CRT monitörünün içeriğini klonlamasına izin veriyor. Korumasız bir CRT monitörde, testler 1 km'lik bir mesafeden ve korumalı bir monitör için 200 m'lik bir mesafeden başarıyla gerçekleştirildi.

Ek olarak, tüm ekran kartları, verileri iletmek için manipüle edilebilen muazzam miktarda EM emisyonu sızdırır. "AirHopper", bir bilgisayarın ekran kartını standart bir FM radyo tarafından, hatta bir akıllı telefonda yerleşik olanlar tarafından yakalanabilen bir FM vericisine dönüştüren bir kötü amaçlı yazılım örneğidir.