Взлом эфира Как данные пересекают воздушный зазор

Вычислительные устройства и другие информационные системы способны допускать утечку данных многими специфическими способами.

По мере того, как злоумышленники все чаще нацелены на основные инфраструктуры и атакуют их, методы и политики ИТ-безопасности для защиты высокочувствительных и уязвимых мест развивались на протяжении многих лет.

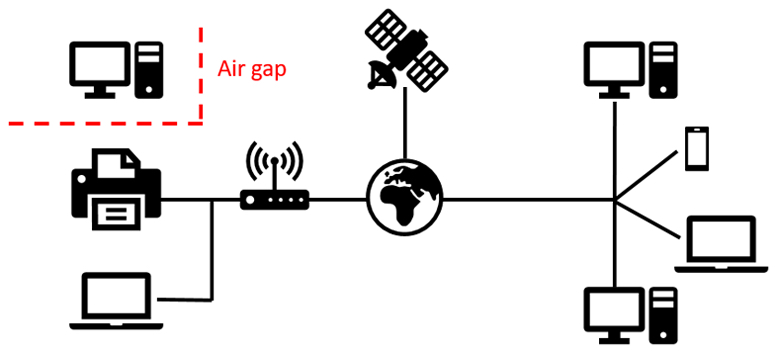

Внедрение надежных протоколов безопасности, таких как методология «воздушного зазора», может защитить все уязвимые устройства.

Воздушный зазор — это набор процедур экранирования, выполняемых последовательно, чтобы обеспечить физическую изоляцию уязвимого компьютера или любой другой информационной системы от всех незащищенных сетей, таких как общедоступный Интернет или незащищенная локальная сеть (LAN).

Воздушный зазор может включать удаление всех потенциальных векторов утечки данных, таких как: микрофоны, динамики, видеокарты, камеры, приводы CD/DVD-ROM, жесткие диски, интернет-карты, USB-порты.

Скрытый канал воздушного зазора - это любой информационный канал, для которого были приняты защитные меры по предотвращению воздушного зазора и подслушивания на излучателе, приемнике или обоих, однако конфиденциальные данные продолжают непреднамеренно просачиваться.

В большинстве случаев такие скрытые каналы изначально не предназначались для использования в качестве каналов передачи данных/информации, например, светодиодные индикаторы на компьютере или звуки, издаваемые клавиатурой при наборе текста.

Хотя хакеру, возможно, придется установить дополнительное программное обеспечение (вредоносное ПО) на целевой компьютер или информационную систему, чтобы сделать конкретный скрытый канал жизнеспособным, нет необходимости устанавливать какое-либо дополнительное оборудование в таких системах.

Тем не менее, существует также множество методов удаленного мониторинга и слежки за компьютером или информационной системой, которые не требуют предварительного вмешательства.

Было продемонстрировано, что можно контролировать излучение, испускаемое монитором электронно-лучевой трубки (ЭЛТ) или даже современным жидкокристаллическим дисплеем (ЖК-дисплеем). Эту форму слежки часто называют фрикингом Ван Эка или TEMPEST.

Также возможно прослушивать клавиатуру компьютера с помощью параболического микрофона и регистрировать отдельные нажатия клавиш, фактически не требуя регистрации вредоносных программ / программного обеспечения.

Даже высокочастотные шумы, издаваемые процессором компьютера, могут содержать конфиденциальную информацию о выполняемых программах или инструкциях.

Из-за широкого спектра и разнородности всех скрытых каналов воздушного зазора они часто распределяются по категориям в соответствии с физическим каналом, в котором они работают, например:

- Физические носители

-Акустический

-Свет

-Сейсмический

-Магнитный

-Термический

-Электромагнитный

Акустический

Хакеры часто используют акустические скрытые каналы, потому что непосвященные ошибочно считают их безобидными и несущественными. Однако все компьютеры и сопутствующие им принадлежности, такие как принтеры, клавиатуры, мыши, охлаждающие вентиляторы, процессоры и большинство других информационных систем, издают ультразвуковые звуки. Эти звуки могут быть захвачены либо обычными микрофонами (для коротких расстояний), либо параболическими микрофонами (для больших расстояний), а затем могут быть расшифрованы для восстановления понятных данных.

«Fansmitter» является типичным примером вредоносного ПО, которое может акустически извлекать конфиденциальную информацию из уязвимых компьютеров с воздушным зазором, даже если нет динамиков или звука аудиооборудования, поскольку оно использует шум, излучаемый вентиляторами процессора и корпуса.

«DiskFiltration» - это еще одно сложное программное обеспечение для обработки данных, которое способно извлекать данные с помощью акустических сигналов, излучаемых жестким диском, манипулируя движениями привода жесткого диска и используя операции поиска, тем самым заставляя жесткий диск «двигаться» определенным образом, который генерирует звук.

Физические носители

Несмотря на то, что распространение вредоносного ПО через физические носители в настоящее время в основном устарело, в прошлом это был основной способ заражения компьютеров вредоносным программным обеспечением. Примерно 2-3 десятилетия назад осязаемые информационные векторы, такие как дискеты и компакт-диски, были предпочтительным носителем для всех хакеров, но в настоящее время вирусы, такие как «Stuxnet», в основном передаются через USB-накопители. Компьютерный червь Stuxnet преодолевает воздушный зазор с помощью USB-накопителя, чтобы затем отправлять/получать запросы оператору и от него через скрытую область хранения, созданную в необработанной структуре FAT (File Allocation Table).

Свет

Помимо самоочевидного и основного источника светового излучения для любой компьютерной системы, т.е. монитора (ЭЛТ или ЖК-дисплея), чувствительные световые излучения могут просачиваться через другие векторы, такие как клавиатуры, светодиоды, принтеры или модемы.

Можно реконструировать содержимое ЭЛТ-экрана, проанализировав интенсивность света диффузного отражения дисплея от ближайшей стены. Принимая во внимание, что содержимое ЖК-экрана может быть реконструировано путем анализа диффузных отражений от объектов в относительно непосредственной близости от дисплея, таких как очки, бутылки и даже столовые приборы на расстоянии до 30 метров, если используются достаточно прочные телескопические линзы.

В более тонких случаях определенный тип программного обеспечения может передавать данные ASCII, модулируя светодиод Caps Lock последовательными данными со скоростью 50 бит / с. Подобно сигнализации азбукой Морзе, нерегулярное мигание светодиода не вызовет подозрений у обычного пользователя компьютера.

Другие вредоносные программы могут заразить компьютер в сети с воздушным зазором и заставить его получать и отправлять команды атаки через многофункциональный принтер / сканер, к которому подключен компьютер.

Термический

Все электронные устройства выделяют избыточное тепло и требуют управления температурным режимом для повышения надежности и предотвращения преждевременного выхода из строя. Компьютеры не являются исключением. Обычно это делается с фанатами, и мы уже видели, как ими можно злоупотреблять, чтобы обеспечить канал эксфильтрации. Показано, что изменения температуры являются эффективным, хотя и мучительно медленным, каналом данных.

Вредоносное ПО может быть использовано для удаленного управления подключенной к Интернету системой кондиционирования воздуха с использованием одностороннего теплового скрытого канала. Некоторые программы способны преодолевать воздушный зазор между соседними скомпрометированными компьютерами (до 40 см), используя их тепловое излучение и встроенные тепловые датчики для создания скрытого двунаправленного канала связи (до 8 бит в час).

Сейсмический

Сейсмическая или вибрационная связь - это процесс, при котором обмен данными и информацией происходит посредством механических колебаний или вибраций. При определенных условиях вполне возможно вызвать разборчивые вибрации через динамик компьютера. Более того, почти все телефоны и смартфоны имеют возможность создавать сейсмические волны с помощью своего генератора вибрации.

Было публично продемонстрировано, что определенный тип вредоносного ПО может успешно реконструировать нажатия клавиш, набранные на клавиатуре, расположенной в непосредственной близости (всего в нескольких сантиметрах) от сотового телефона, оснащенного акселерометром. Нажатия клавиш были обнаружены только по вибрации, а не по звуку нажатия клавиши.

Другие методы сейсмического взлома включают использование динамиков компьютерной системы для создания низкочастотных звуков, которые, в свою очередь, производят разборчивые вибрации, которые могут быть уловлены ближайшим акселерометром.

Магнитный

Практически все современные интеллектуальные устройства имеют некоторую форму чипа магнитометра, который служит компасом и имеет возможность измерять магнитные поля, тем самым обнаруживая истинный север и юг. Однако таким датчиком также можно злоупотреблять и превращать в канал связи.

Гипотеза о том, что вредоносное ПО получает команды через магнитометр, была ранее изучена, и было доказано, что безошибочная связь с использованием специально созданного электромагнита, который индуцирует изменения в магнитном поле целевого устройства, может происходить относительно легко до 3,5 дюймов, но большие расстояния также возможны с более сильным электромагнитом.

Электромагнитный

Электромагнитное излучение практически вездесуще во всем электронном оборудовании, особенно если оно не экранировано.

Методология фрикинга Ван Эка, названная в честь голландского компьютерного исследователя Вима ван Эка, позволяет подслушивающему устройству клонировать содержимое ЭЛТ-монитора, дистанционно обнаруживая его электромагнитные (ЭМ) излучения. В неэкранированном ЭЛТ-мониторе испытания были успешно проведены с расстояния 1 км, а также с расстояния 200 м для экранированного монитора.

Кроме того, все видеокарты пропускают огромное количество электромагнитного излучения, которым можно манипулировать для передачи данных. «AirHopper» является примером вредоносного ПО, которое превращает видеокарту компьютера в FM-передатчик, который может быть захвачен стандартным FM-радио, даже теми, которые встроены в смартфон.