Мониторинг на расстоянии Мониторинг на расстоянии

Наблюдение за компьютерами или аналогичными информационными системами на расстоянии возможно путем обнаружения, захвата и расшифровки излучения, испускаемого монитором с электронно-лучевой трубкой (ЭЛТ).

Эта довольно незнакомая форма компьютерного наблюдения на большом расстоянии известна как TEMPESTи включает в себя считывание электромагнитных излучений с вычислительных устройств, которые могут находиться на расстоянии сотен метров, и извлечение информации, которая позже расшифровывается для восстановления понятных данных.

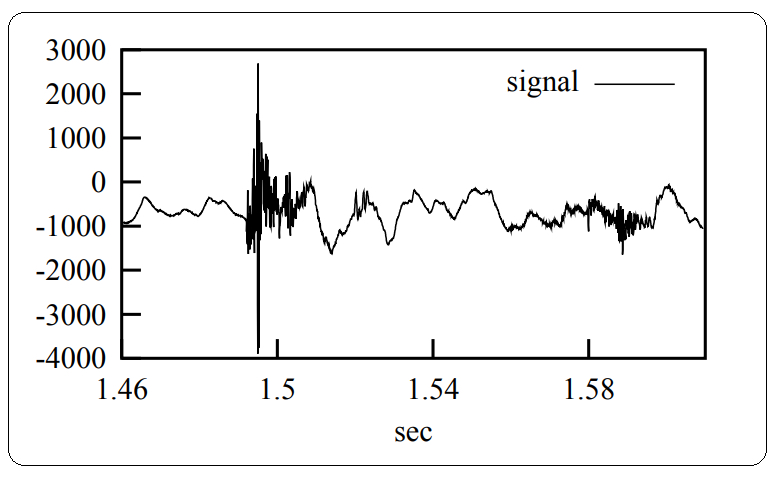

На рис.2 представлен акустический сигнал отдельного щелчка клавиатуры и необходимое время затухания звука.

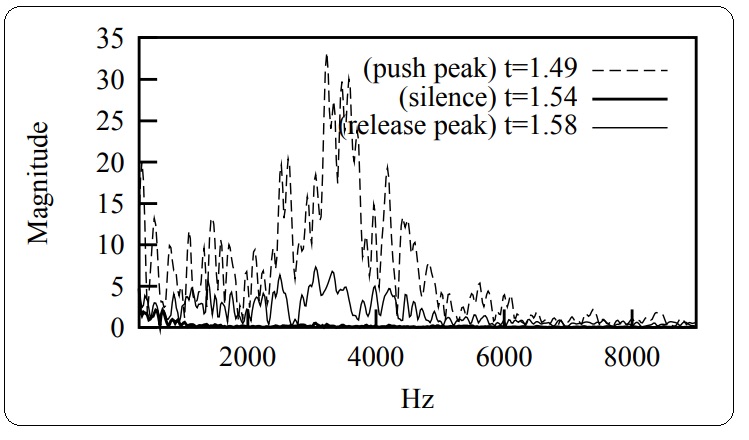

На рис.3 изображен тот же акустический сигнал, что и на рис.2, но на нем показаны все частотные спектры, соответствующие «пику нажатия» (кнопка клавиатуры полностью нажата), «тишине» (бесконечно малая пауза перед тем, как клавиатура отпустит кнопку) и «пику отпускания» (кнопка клавиатуры полностью отпускается).

| Клавиатура A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| Нажата клавиша | q | w | e | r | t | y |

| признанный | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| Нажата клавиша | u | я | o | a | s | |

| признанный | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| Нажата клавиша | d | f | g | h | j | k |

| признанный | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| Нажата клавиша | l | ; | z | x | c | v |

| признанный | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| Нажата клавиша | b | n | m | , | . | / |

| признанный | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Инжир. 4 показана каждая клавиша QWERTY-клавиатуры и три сопутствующих ей последовательных значения нейронной сети обратного распространения. Эти значения создаются с помощью высокочувствительной программы-симулятора, которая способна захватывать широкий диапазон звуковых частот, упрощать и маркировать частоты от 1 до 10, а главное – реконструировать внятные данные.

Акустические излучения от клавиатурных устройств ввода могут использоваться для распознавания набираемого контента. Само собой разумеется, что беззвуковая (немеханическая) клавиатура является адекватной контрмерой для этого типа подслушивающей атаки.