Hacking-ul eterului Cum traversează datele spațiul aerian

Dispozitivele de calcul și alte sisteme informatice sunt capabile să scurgă date în multe moduri ciudate.

Pe măsură ce entitățile rău intenționate vizează și atacă din ce în ce mai mult infrastructurile de bază, metodele și politicile de securitate IT pentru protejarea locațiilor extrem de sensibile și vulnerabile au evoluat de-a lungul anilor.

Implementarea unor protocoale puternice de securitate, cum ar fi metodologia "air-gapping", are potențialul de a proteja toate dispozitivele vulnerabile.

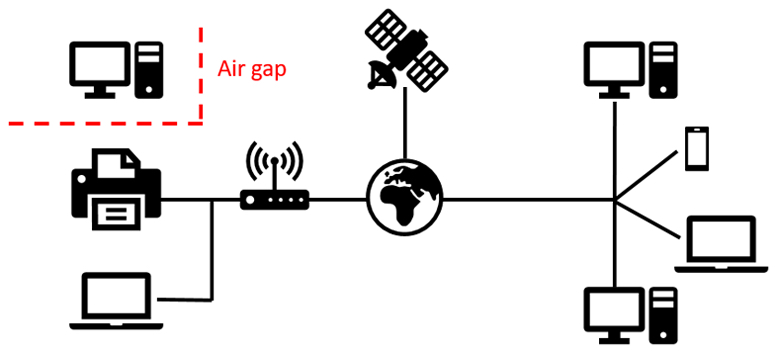

Air-gapping este un set de proceduri de ecranare efectuate secvențial pentru a se asigura că computerul vulnerabil sau orice alt sistem informatic este izolat fizic de toate rețelele nesecurizate, cum ar fi internetul public sau o rețea locală nesecurizată (LAN).

Air-gapping poate include eliminarea tuturor vectorilor potențiali de scurgere a datelor, cum ar fi: microfoane, difuzoare, plăci video, camere, unități CD/DVD-ROM, hard diskuri, plăci Internet, porturi USB.

Un canal ascuns air-gap este orice canal informațional pentru care au fost luate măsuri de prevenire a interceptărilor și interceptărilor la emițător, receptor sau ambele, cu toate acestea datele sensibile continuă să se scurgă neintenționat.

În cele mai multe cazuri, astfel de canale ascunse nu au fost inițial concepute pentru a fi utilizate ca canale de transmitere a datelor / informațiilor, de exemplu, luminile LED de pe un computer sau sunetele pe care le face o tastatură atunci când este utilizată pentru tastare.

Deși entitatea de hacking ar putea fi nevoită să instaleze software suplimentar (malware) la computerul țintă sau la sistemul informatic pentru a face viabil un anumit canal ascuns, nu este nevoie să instalați niciun tip de hardware suplimentar pe astfel de sisteme.

Cu toate acestea, există, de asemenea, numeroase metode de monitorizare și spionare de la distanță a unui computer sau a unui sistem informatic care nu necesită intervenție anterioară.

S-a demonstrat că este posibil să se monitorizeze radiațiile emise de un monitor cu tub catodic (CRT) sau chiar de un afișaj modern cu cristale lichide (LCD). Această formă de supraveghere este adesea menționată ca Van Eck phreaking sau ca TEMPEST.

De asemenea, este posibil să ascultați tastatura unui computer cu un microfon parabolic și să înregistrați apăsările individuale de taste fără a necesita de fapt înregistrarea malware-ului / software-ului.

Chiar și zgomotele de înaltă frecvență emise de procesorul unui computer pot include informații sensibile despre programele sau instrucțiunile executate.

Datorită spectrului larg și naturii diferite a tuturor canalelor ascunse air-gap, acestea sunt frecvent plasate în categorii în funcție de canalul fizic în care operează, cum ar fi:

- Suporturi fizice

-Acustic

-Lumină

-Seismic

-Magnetic

-Termal

-Electromagnetic

Acustic

Hackerii profită frecvent de canalele acustice ascunse, deoarece acestea sunt considerate în mod eronat inofensive și neimportante de către cei neinițiați. Cu toate acestea, toate computerele și accesoriile lor însoțitoare, cum ar fi imprimantele, tastaturile, șoarecii, ventilatoarele de răcire, procesoarele și majoritatea celorlalte sisteme informatice emit sunete ultrasonice. Aceste sunete pot fi captate fie de microfoane generice (pentru distanțe scurte), fie de microfoane parabolice (pentru distanțe lungi) și apoi pot fi descifrate pentru a reconstrui date inteligibile.

"Fansmitter" este exemplul chintesențial al unui malware care poate exfiltra acustic informații sensibile de pe computerele vulnerabile air-gapping, chiar și atunci când nu sunt prezente difuzoare sau hardware audio audio, deoarece utilizează zgomotul emis de ventilatoarele procesorului și carcasei.

"DiskFiltration" este un alt software complex de prelucrare a datelor care este capabil să exfiltreze date folosind semnale acustice emise de hard disk prin manipularea mișcărilor actuatorului hard disk-ului și folosind operații de căutare, făcând astfel hard disk-ul "să se miște" în moduri specifice care generează sunet.

Suporturi fizice

Chiar dacă răspândirea malware-ului prin intermediul mass-mediei fizice este în prezent în mare parte depășită, în trecut, acesta a fost principalul mod în care computerele au fost infectate cu software rău intenționat. Cu aproximativ 2-3 decenii în urmă, vectorii tangibili de informații, cum ar fi dischetele și CD-ROM-urile, erau mediul malign de alegere pentru toți hackerii, dar în prezent, viruși precum "Stuxnet" sunt transmiși în principal prin unități USB. Viermele computerului Stuxnet face legătura între air-gap cu ajutorul unei unități USB, astfel încât să poată trimite/primi cereri către și de la operator printr-o zonă de stocare ascunsă creată în structura brută FAT (File Allocation Table).

Lumină

În afară de sursa evidentă și primară de emisii de lumină pentru orice sistem informatic, adică monitorul (fie un CRT sau LCD), emanațiile de lumină sensibilă pot fi scurse prin alți vectori, cum ar fi tastaturile, LED-urile, imprimantele sau modemurile.

Este posibil să reconstruiți conținutul unui ecran CRT analizând intensitatea luminii reflexiei difuze a afișajului de pe un perete din apropiere. În timp ce conținutul unui ecran LCD ar putea fi reconstruit prin analizarea reflexiilor difuze ale obiectelor aflate în imediata apropiere a afișajului, cum ar fi ochelarii, sticlele și chiar tacâmurile de până la 30 de metri distanță, dacă sunt folosite lentile telescopice suficient de puternice.

În cazuri mai nuanțate, anumite tipuri de software pot transmite date ASCII prin modularea LED-ului Caps Lock cu date seriale la 50 biți / s. Similar cu semnalizarea codului Morse, clipirea neregulată a LED-ului nu va ridica suspiciuni în rândul utilizatorului mediu de computer.

Alte programe malware pot infecta un computer dintr-o rețea air-gapped și îl pot face să primească și să trimită comenzi de atac printr-o imprimantă / scaner multifuncțională la care este conectat computerul.

Termal

Toate dispozitivele electronice generează căldură în exces și necesită gestionare termică pentru a îmbunătăți fiabilitatea și a preveni defectarea prematură. Computerele nu fac excepție. Acest lucru se face de obicei cu fanii și am văzut deja cum pot fi abuzați pentru a oferi un canal de exfiltrare. Schimbările de temperatură s-au dovedit a fi un canal de date eficient, deși dureros de lent.

Malware-ul poate fi folosit pentru a controla de la distanță și sistemul de aer condiționat conectat la internet folosind un canal termic ascuns unidirecțional. Anumite programe sunt capabile să acopere spațiul aerian dintre computerele adiacente compromise (până la 40 cm) prin utilizarea emisiilor lor de căldură și a senzorilor termici încorporați pentru a crea un canal de comunicare bidirecțional ascuns (până la 8 biți pe oră).

Seismic

Comunicarea seismică sau vibrațională este un proces în care schimbul de date și informații are loc prin oscilații mecanice sau vibrații. În anumite condiții, este complet posibil să se inducă vibrații lizibile prin difuzorul unui computer. Mai mult, aproape toate telefoanele și smartphone-urile au capacitatea de a produce unde seismice folosind generatorul lor de vibrații.

S-a demonstrat public că un anumit tip de malware poate avea succes în reconstruirea apăsărilor de taste tastate pe o tastatură situată în imediata apropiere (la doar câțiva centimetri distanță) de un telefon mobil echipat cu accelerometru. Apăsările de taste au fost detectate folosind doar vibrația și nu sunetul tastei apăsate.

Alte metode de hacking seismic includ utilizarea difuzoarelor unui sistem informatic pentru a crea sunete de joasă frecvență, care, la rândul lor, produc vibrații inteligibile care pot fi preluate de un accelerometru din apropiere.

Magnetic

Practic, toate dispozitivele inteligente actuale au o formă de cip magnetometru care servește drept busolă și are capacitatea de a măsura câmpurile magnetice, detectând astfel nordul și sudul adevărat. Cu toate acestea, un senzor ca acesta poate fi, de asemenea, abuzat și transformat într-un canal de comunicare.

Ipoteza unui malware care primește comenzi prin intermediul unui magnetometru a fost explorată anterior și s-a dovedit că comunicarea fără erori, folosind un electro-magnet personalizat care induce modificări ale câmpului magnetic al dispozitivului vizat, se poate întâmpla relativ ușor până la 3,5 inci, dar sunt posibile și distanțe mai mari cu un electromagnet mai puternic.

Electromagnetic

Emisiile de radiații electromagnetice sunt practic omniprezente în toate echipamentele electronice, mai ales dacă nu sunt ecranate.

Metodologia de phreaking Van Eck, numită după cercetătorul olandez Wim van Eck, permite unui ascultător să cloneze conținutul unui monitor CRT prin detectarea de la distanță a emisiilor sale electromagnetice (EM). Într-un monitor CRT neecranat, testele au fost efectuate cu succes de la o distanță de 1 km, precum și de la o distanță de 200 m pentru un monitor ecranat.

În plus, toate plăcile video scurg cantități enorme de emisii EM, care pot fi manipulate pentru a transmite date. "AirHopper" este un exemplu de malware care transformă placa video a unui computer într-un transmițător FM, care poate fi capturat de un radio FM standard, chiar și de cele care sunt încorporate într-un smartphone.