Pagsubaybay mula sa Malayo Pagsubaybay mula sa Malayo

Ang pagsubaybay sa mga computer o katulad na sistema ng impormasyon mula sa malayo ay posible sa pamamagitan ng pagtukoy, pagkuha at pag decipher ng radiation na inilalabas ng cathode ray tube (CRT) monitor.

Ang medyo hindi pamilyar na anyo ng malayong pagsubaybay sa computer ay kilala bilang TEMPEST, at nagsasangkot ng pagbabasa ng mga electromagnetic emanations mula sa mga aparato ng computing, na maaaring daan daang metro ang layo, at pagkuha ng impormasyon na kalaunan ay na deciphered upang muling buuin ang mga madaling maunawaan na data.

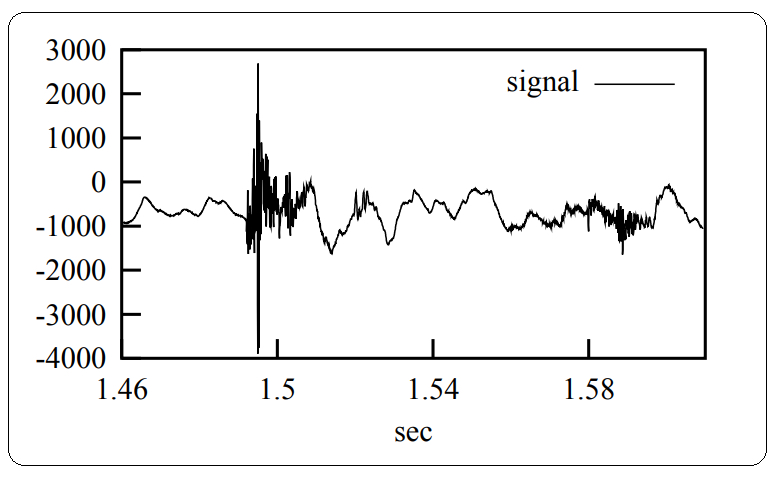

Ang Fig.2 ay kumakatawan sa acoustic signal ng isang indibidwal na pag click sa keyboard at ang kinakailangang oras para sa tunog na lumabo.

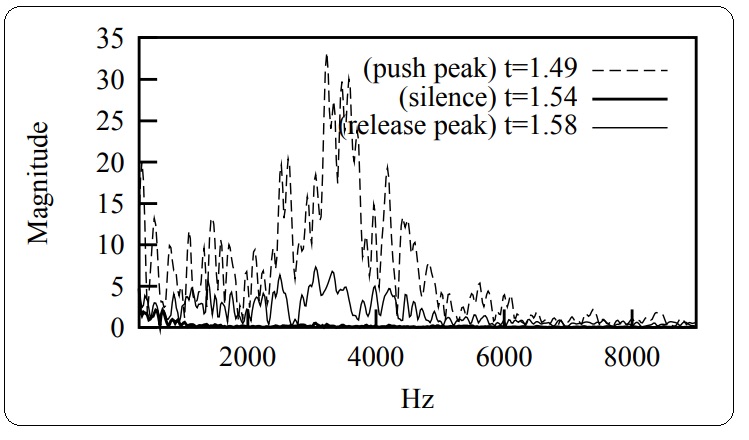

Ang Fig.3 ay naglalarawan ng parehong tunog signal bilang Fig.2 ngunit ipinapakita nito ang lahat ng mga frequency spectrums na tumutugma sa "push peak" (ang pindutan ng keyboard na ganap na pinindot), "katahimikan" (ang infinitesimal pause bago keyboard ang pindutan ay inilabas) at "release peak" (ang pindutan ng keyboard na ganap na inilabas).

| Keyboard A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| pinindot ang susi | q | w | e | r | t | y |

| nakilala ang | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| pinindot ang susi | u | i | o | a | s | |

| nakilala ang | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| pinindot ang susi | d | f | g | h | j | k |

| nakilala ang | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| pinindot ang susi | l | ; | z | x | c | v |

| nakilala ang | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| pinindot ang susi | b | n | m | , | . | / |

| nakilala ang | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Larawan 4 ay nagpapakita ng bawat QWERTY keyboard key at ang tatlong kasamang magkakasunod na backpropagation neural network value. Ang mga halagang ito ay nilikha gamit ang isang mataas na sensitibong simulator program na ay magagawang upang makuha ang isang malawak na hanay ng mga tunog frequency, gawing simple at label ang mga frequency mula 1 hanggang 10, at pinaka mahalaga - muling bumuo ng madaling maunawaan data.

Ang mga acoustic emanations mula sa mga aparatong input na tulad ng keyboard ay maaaring magamit upang makilala ang nilalaman na nai type. Ito ay self maliwanag na ang isang tunog na walang tunog (hindi mekanikal) keyboard ay isang sapat na countermeasure para sa ganitong uri ng eavesdropping atake.