Pemantauan dari Jarak Jauh Pemantauan dari Jarak Jauh

Pemantauan komputer atau sistem maklumat yang serupa dari jarak jauh adalah mungkin dengan mengesan, menangkap dan menguraikan radiasi yang dipancarkan oleh monitor cathode-ray-tube (CRT).

Bentuk pengawasan komputer jarak jauh yang agak tidak dikenali ini dikenali sebagai TEMPEST, dan melibatkan membaca emanasi elektromagnet dari peranti pengkomputeran, yang boleh beratus-ratus meter jauhnya, dan mengekstrak maklumat yang kemudiannya ditafsirkan untuk membina semula data yang dapat difahami.

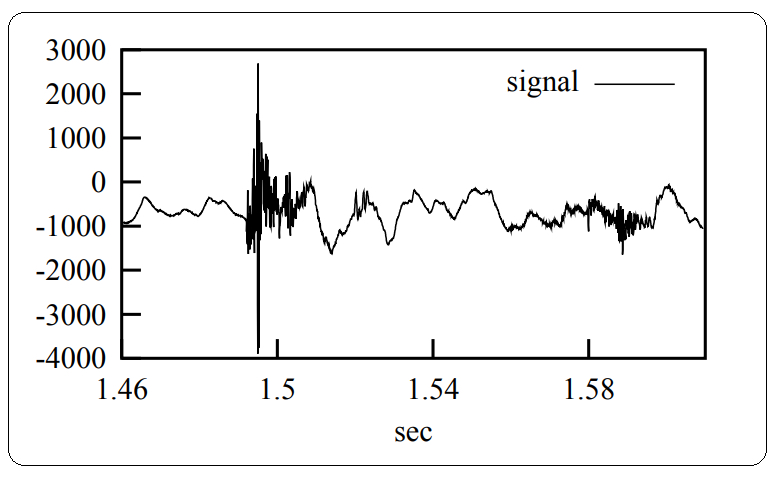

Rajah.2 mewakili isyarat akustik klik papan kekunci individu dan masa yang diperlukan untuk bunyi pudar.

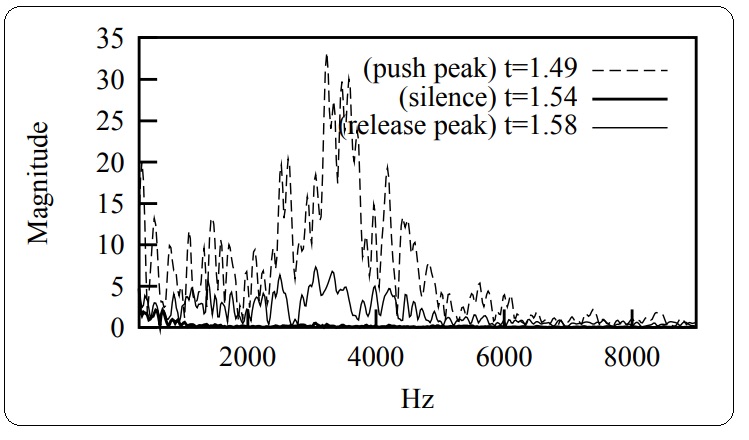

Fig.3 menggambarkan isyarat akustik yang sama seperti Fig.2 tetapi ia menunjukkan semua spektrum frekuensi yang sepadan dengan "puncak tekan" (butang papan kekunci ditekan sepenuhnya), "senyap" (jeda tak terhingga sebelum papan kekunci butang dilepaskan) dan "melepaskan puncak" (butang papan kekunci dikeluarkan sepenuhnya).

| Papan kekunci A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| kekunci ditekan | q | w | e | r | t | y |

| Diiktiraf | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| kekunci ditekan | u | Saya | o | a | s | |

| Diiktiraf | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| kekunci ditekan | d | f | g | h | j | k |

| Diiktiraf | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| kekunci ditekan | l | ; | z | x | c | v |

| Diiktiraf | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| kekunci ditekan | b | n | m | , | . | / |

| Diiktiraf | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Rajah. 4 menunjukkan setiap kekunci papan kekunci QWERTY dan tiga nilai rangkaian saraf backpropagation yang disertakan. Nilai-nilai ini dicipta menggunakan program simulator yang sangat sensitif yang dapat menangkap pelbagai frekuensi bunyi, memudahkan dan melabelkan frekuensi dari 1 hingga 10, dan yang paling penting - membina semula data yang dapat difahami.

Emanasi akustik dari peranti input seperti papan kekunci boleh digunakan untuk mengenali kandungan yang ditaip. Adalah jelas bahawa papan kekunci bebas bunyi (bukan mekanikal) adalah tindak balas yang mencukupi untuk serangan eavesdropping jenis ini.