에테르 해킹 데이터가 에어갭을 가로지르는 방법

컴퓨팅 장치 및 기타 정보 시스템은 여러 가지 독특한 방식으로 데이터를 유출 할 수 있습니다.

악의적인 엔터티가 핵심 인프라를 표적으로 삼고 공격하는 경우가 증가함에 따라 매우 민감하고 취약한 위치를 보호하기 위한 IT 보안 방법 및 정책이 수년에 걸쳐 발전해 왔습니다.

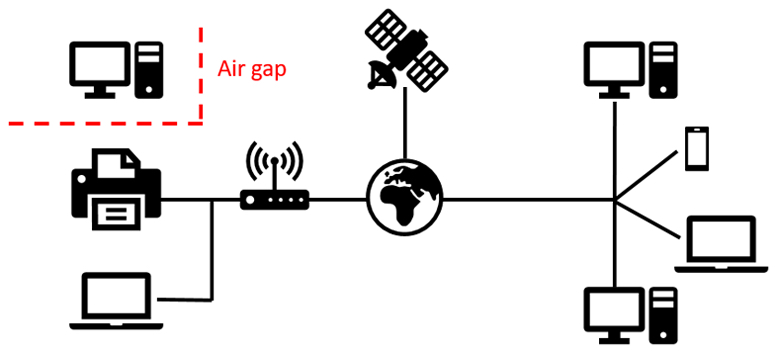

"에어 갭" 방법론과 같은 강력한 보안 프로토콜을 구현하면 모든 취약한 장치를 보호할 수 있습니다.

에어 갭은 취약한 컴퓨터 또는 기타 정보 시스템이 공용 인터넷 또는 보안되지 않은 LAN(Local Area Network)과 같은 보안되지 않은 모든 네트워크로부터 물리적으로 격리되도록 하기 위해 순차적으로 수행되는 일련의 차폐 절차입니다.

에어 갭에는 마이크, 스피커, 비디오 카드, 카메라, CD/DVD-ROM 드라이브, 하드 디스크, 인터넷 카드, USB 포트와 같은 잠재적인 데이터 유출 벡터를 모두 제거하는 것이 포함될 수 있습니다.

에어 갭 은밀한 채널은 방출기, 수신기 또는 둘 다에서 보호 에어 갭 및 도청 방지 조치가 취해진 정보 채널이지만 민감한 데이터는 의도하지 않게 계속 유출됩니다.

대부분의 경우 이러한 은밀한 채널은 원래 데이터의 / 정보 전송 채널로 사용하도록 설계되지 않았습니다 (예 : 컴퓨터의 LED 표시등 또는 키보드가 입력 할 때 발생하는 소리).

해킹 주체는 특정 은밀한 채널을 실행 가능하게 만들기 위해 대상 컴퓨터 또는 정보 시스템에 추가 소프트웨어(맬웨어)를 설치해야 할 수 있지만 이러한 시스템에 추가 하드웨어를 설치할 필요는 없습니다.

그럼에도 불구하고 사전 개입이 필요하지 않은 컴퓨터 또는 정보 시스템을 원격으로 모니터링하고 감시하는 수많은 방법이 있습니다.

음극선관(CRT) 모니터 또는 최신 액정 디스플레이(LCD)에서 방출되는 방사선을 모니터링할 수 있음이 입증되었습니다. 이러한 형태의 감시는 종종 Van Eck phreaking 또는 TEMPEST.

또한 포물선 마이크를 사용하여 컴퓨터의 키보드를 듣고 실제로 맬웨어/소프트웨어를 기록할 필요 없이 개별 키 입력을 기록하는 것도 가능합니다.

컴퓨터의 CPU에서 방출되는 고주파 노이즈에도 실행 중인 프로그램이나 명령에 대한 민감한 정보가 포함될 수 있습니다.

모든 에어 갭 은밀한 채널의 광범위한 스펙트럼과 상이한 특성으로 인해 다음과 같이 작동하는 물리적 채널에 따라 범주에 자주 배치됩니다.

- 물리적 미디어

-어쿠스틱

-광

-지진

-자석

-열

-전자기

어쿠스틱

해커는 초심자에 의해 무해하고 중요하지 않은 것으로 잘못 간주되기 때문에 음향 은밀한 채널을 자주 활용합니다. 그러나 프린터, 키보드, 마우스, 냉각 팬, 프로세서 및 기타 대부분의 정보 시스템과 같은 모든 컴퓨터와 그에 수반되는 도구는 초음파 소리를 방출합니다. 이러한 소리는 일반 마이크(단거리용) 또는 포물선 마이크(장거리용)로 캡처한 다음 이해할 수 있는 데이터를 재구성하기 위해 해독할 수 있습니다.

"Fansmitter"는 CPU 및 섀시 팬에서 방출되는 소음을 활용하기 때문에 스피커나 오디오 하드웨어 오디오가 없는 경우에도 취약한 에어 갭 컴퓨터에서 민감한 정보를 음향적으로 유출할 수 있는 맬웨어의 전형적인 예입니다.

"DiskFiltration"은 하드 드라이브 액츄에이터의 움직임을 조작하고 탐색 작업을 사용하여 하드 드라이브에서 방출되는 음향 신호를 사용하여 데이터를 추출할 수 있는 또 다른 복잡한 데이터 처리 소프트웨어로, 하드 드라이브가 사운드를 생성하는 특정 방식으로 "이동"하도록 합니다.

물리적 미디어

물리적 미디어를 통해 맬웨어를 퍼뜨리는 것은 오늘날 대부분 쓸모가 없지만 과거에는 컴퓨터가 악성 소프트웨어에 감염되는 주요 방법이었습니다. 약 2-3 년 전, 플로피 디스크 및 CD-ROM과 같은 유형의 정보 벡터는 모든 해커가 선택하는 악성 매체 였지만 현재 "스턱 스넷"과 같은 바이러스는 주로 USB 드라이브를 통해 전송됩니다. 스턱스넷 컴퓨터 웜은 USB 드라이브를 사용하여 에어 갭을 메우고 원시 FAT(파일 할당 테이블) 구조로 생성된 숨겨진 저장 영역을 통해 운영자와 요청을 주고받을 수 있습니다.

광

모니터(CRT 또는 LCD)와 같은 모든 컴퓨터 시스템에 대한 자명하고 주요 발광원인 외에도 민감한 빛 방출은 키보드, LED, 프린터 또는 모뎀과 같은 다른 벡터를 통해 누출될 수 있습니다.

근처 벽에서 디스플레이의 확산 반사의 광도를 분석하여 CRT 화면의 내용을 재구성할 수 있습니다. 반면, LCD 화면의 내용은 안경, 병, 심지어 최대 30m 떨어진 수저와 같이 디스플레이에서 비교적 가까운 거리에 있는 물체의 확산 반사를 분석하여 재구성할 수 있습니다.

좀 더 미묘한 차이가 있는 경우, 특정 유형의 소프트웨어는 Caps Lock LED를 50비트/초의 직렬 데이터로 변조하여 ASCII 데이터를 전송할 수 있습니다. 모스 부호 신호와 유사하게, LED의 불규칙한 깜박임은 일반 컴퓨터 사용자에게 의심을 불러일으키지 않을 것입니다.

다른 맬웨어는 에어 갭 네트워크의 컴퓨터를 감염시켜 컴퓨터가 연결된 다기능 프린터/스캐너를 통해 공격 명령을 주고받을 수 있습니다.

열

모든 전자 장치는 과도한 열을 발생시키며 신뢰성을 개선하고 조기 고장을 방지하기 위해 열 관리가 필요합니다. 컴퓨터도 예외는 아닙니다. 이것은 일반적으로 팬과 함께 수행되며 유출 채널을 제공하기 위해 팬이 어떻게 남용될 수 있는지 이미 보았습니다. 온도 변화는 고통스러울 정도로 느리지만 효과적인 데이터 채널인 것으로 나타났습니다.

맬웨어는 단방향 열 은밀한 채널을 사용하여 인터넷에 연결된 에어컨 시스템을 원격으로 제어하는 데 사용할 수 있습니다. 특정 프로그램은 열 방출 및 내장 열 센서를 사용하여 은밀한 양방향 통신 채널(시간당 최대 8비트)을 생성함으로써 인접한 손상된 컴퓨터(최대 40cm) 사이의 에어 갭을 연결할 수 있습니다.

지진

지진 또는 진동 통신은 기계적 진동 또는 진동을 통해 데이터와 정보의 교환이 이루어지는 프로세스입니다. 특정 조건에서는 컴퓨터 스피커를 통해 읽을 수 있는 진동을 유도하는 것이 전적으로 가능합니다. 또한 거의 모든 휴대폰과 스마트폰은 진동 발생기를 사용하여 지진파를 생성할 수 있습니다.

특정 유형의 맬웨어가 가속도계가 장착된 휴대폰에 근접한(불과 몇 센티미터 떨어진) 키보드에 입력된 키 입력을 재구성하는 데 성공할 수 있음이 공개적으로 입증되었습니다. 키 입력은 진동만 사용하여 감지되었으며 키를 누르는 소리는 감지되지 않았습니다.

지진 해킹의 다른 방법에는 컴퓨터 시스템의 스피커를 사용하여 저주파 소리를 생성하여 근처의 가속도계에서 포착할 수 있는 이해할 수 있는 진동을 생성하는 것이 포함됩니다.

자석

거의 모든 현재의 스마트 장치에는 나침반 역할을하고 자기장을 측정하여 진정한 북쪽과 남쪽을 감지 할 수있는 자력계 칩이 있습니다. 그러나 이와 같은 센서는 남용되어 통신 채널로 변환될 수도 있습니다.

자력계를 통해 명령을 수신하는 맬웨어의 가설은 이전에 탐구되었으며 대상 장치의 자기장 변화를 유도하는 맞춤형 전자석을 사용하여 오류 없는 통신이 최대 3.5인치까지 비교적 쉽게 발생할 수 있지만 더 강한 전자석으로 더 먼 거리도 가능하다는 것이 입증되었습니다.

전자기

전자기 복사 방출은 특히 차폐되지 않은 경우 모든 전자 장비에 거의 편재합니다.

네덜란드 컴퓨터 연구원 Wim van Eck의 이름을 딴 Van Eck phreaking 방법론을 사용하면 도청자가 CRT 모니터의 전자기(EM) 방출을 원격으로 감지하여 CRT 모니터의 내용을 복제할 수 있습니다. 비차폐 CRT 모니터에서는 1km, 차폐 모니터의 경우 200m 거리에서 테스트가 성공적으로 수행되었습니다.

또한 모든 비디오 카드는 엄청난 양의 EM 방출을 누출하므로 데이터를 전송하도록 조작할 수 있습니다. "AirHopper"는 컴퓨터의 비디오 카드를 FM 송신기로 바꾸는 맬웨어의 한 예로, 스마트폰에 내장된 표준 FM 라디오에서도 캡처할 수 있습니다.