離れた場所からの監視 離れた場所からの監視

ブラウン管(CRT)モニターから放出される放射線を検出、キャプチャ、および解読することにより、コンピューターまたは同様の情報システムを離れた場所から監視できます。

このかなりなじみのない形式の長距離コンピュータ監視は、 TEMPEST、数百メートル離れたコンピューティングデバイスから電磁放射を読み取り、理解可能なデータを再構築するために後で解読される情報を抽出することが含まれます。

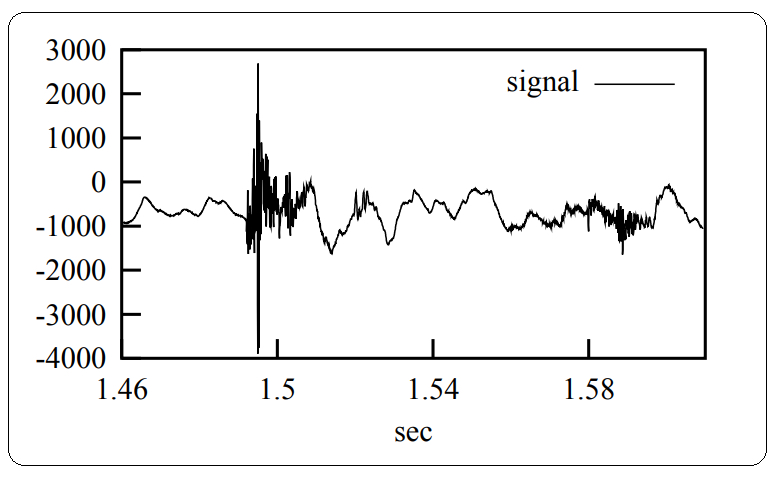

図2は、個々のキーボードクリックの音響信号と、サウンドがフェードアウトするために必要な時間を表しています。

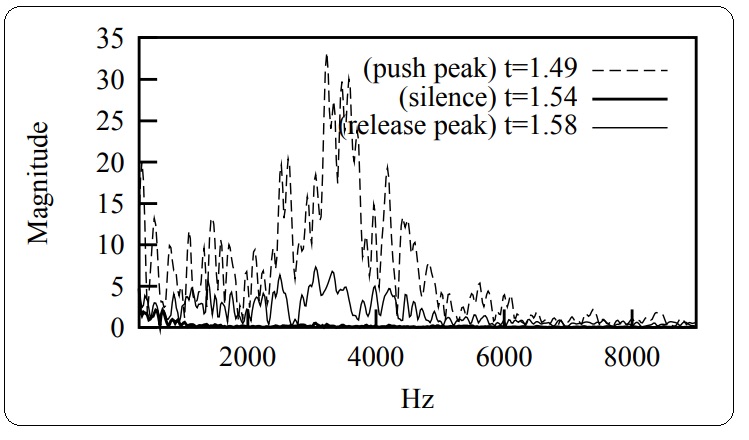

図3は図2と同じ音響信号を示していますが、「プッシュピーク」(キーボードボタンが完全に押されている)、「無音」(キーボードボタンが離される前の無限小の一時停止)および「リリースピーク」(キーボードボタンが完全に解放されている)に対応するすべての周波数スペクトルを示しています。

| キーボード A、ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| キーが押されました | q | w | e | r | t | y |

| 認識 | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| キーが押されました | u | 私 | o | ある | s | |

| 認識 | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| キーが押されました | d | f | g | h | j | k |

| 認識 | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| キーが押されました | l | ; | z | x | c | v |

| 認識 | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| キーが押されました | b | n | m | , | . | / |

| 認識 | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

無花果。図4は、各QWERTYキーボードキーとそれに付随する3つの順次バックプロパゲーションニューラルネットワーク値を示しています。これらの値は、広範囲の音の周波数をキャプチャし、1から10までの周波数を単純化してラベル付けし、そして最も重要なこととして、わかりやすいデータを再構築することができる高感度シミュレータプログラムを使用して作成されます。

キーボードのような入力デバイスからの音響放射を使用して、入力されているコンテンツを認識できます。音のない(非機械的)キーボードが、この種の盗聴攻撃に対する適切な対策であることは自明です。