エーテルのハッキング データがエアギャップを越える方法

コンピューティングデバイスやその他の情報システムは、多くの独特の方法でデータを漏らす可能性があります。

悪意のあるエンティティがコアインフラストラクチャを標的にして攻撃することが増えるにつれて、機密性の高い脆弱な場所を保護するためのITセキュリティ方法とポリシーは、長年にわたって進化してきました。

「エアギャップ」手法などの強力なセキュリティプロトコルを実装すると、脆弱なすべてのデバイスを保護できる可能性があります。

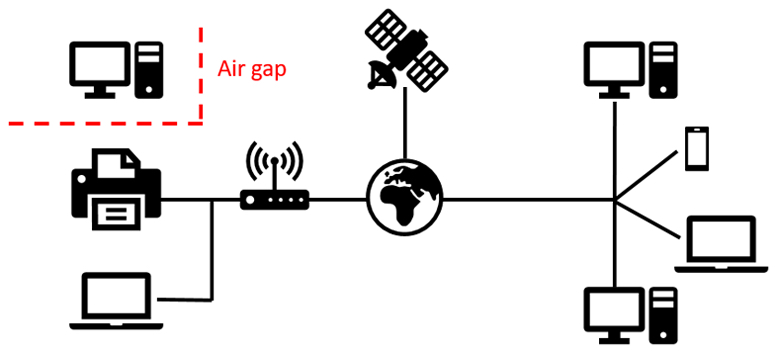

エアギャップは、脆弱なコンピューターまたはその他の情報システムが、パブリックインターネットやセキュリティで保護されていないローカルエリアネットワーク(LAN)などのセキュリティで保護されていないすべてのネットワークから物理的に分離されていることを確認するために、順番に実行される一連のシールド手順です。

エアギャップには、マイク、スピーカー、ビデオカード、カメラ、CD / DVD-ROMドライブ、ハードディスク、インターネットカード、USBポートなど、データ漏洩の可能性のあるすべてのベクトルの削除が含まれる場合があります。

エアギャップ秘密チャネルは、エミッタ、レシーバ、またはその両方で保護エアギャップおよび盗聴防止対策が講じられた情報チャネルですが、機密データが意図せずに漏洩し続けます。

ほとんどの場合、このような秘密チャネルは、もともとデータ/情報送信チャネルとして使用するようには設計されていませんでした(たとえば、コンピューターのLEDライトやキーボードが入力に使用したときに発する音など)。

ハッキングエンティティは、特定の秘密チャネルを実行可能にするために、ターゲットコンピューターまたは情報システムに追加のソフトウェア(マルウェア)をインストールする必要がある場合がありますが、そのようなシステムに追加のハードウェアをインストールする必要はありません。

それにもかかわらず、事前の介入を必要としないコンピュータや情報システムをリモートで監視およびスパイする方法も多数あります。

ブラウン管(CRT)モニターや最新の液晶ディスプレイ(LCD)から放出される放射線を監視できることが実証されています。この形態の監視は、しばしばヴァンエックフリーキングまたは TEMPESTと呼ばれます。

また、パラボラマイクでコンピューターのキーボードを聴き、マルウェア/ソフトウェアを実際にログに記録することなく、個々のキーストロークを記録することも可能です。

コンピュータのCPUから発せられる高周波ノイズでさえ、実行中のプログラムや命令に関する機密情報が含まれている可能性があります。

すべてのエアギャップ秘密チャネルの広いスペクトルと異なる性質のために、それらはしばしばそれらが動作する物理チャネルに従って次のようなカテゴリに配置されます。

- 物理メディア

-アコースティック

-光

-地震

-マグネチック

-熱の

-電磁

アコースティック

ハッカーは、初心者によって無害で取るに足らないものと誤って見なされるため、音響秘密チャネルを頻繁に利用します。ただし、プリンター、キーボード、マウス、冷却ファン、プロセッサ、その他のほとんどの情報システムなど、すべてのコンピューターとそれに付随する道具は超音波を発します。これらの音は、一般的なマイク(短距離用)またはパラボラマイク(長距離用)のいずれかでキャプチャでき、明瞭なデータを再構築するために解読できます。

「Fansmitter」は、CPUやシャーシファンから放出されるノイズを利用するため、スピーカーやオーディオハードウェアオーディオが存在しない場合でも、脆弱なエアギャップのあるコンピューターから機密情報を音響的に盗み出すことができるマルウェアの典型的な例です。

「DiskFiltertration」は、ハードドライブアクチュエータの動きを操作し、シーク操作を使用してハードドライブから発せられる音響信号を使用してデータを盗み出し、ハードドライブを特定の方法で「移動」させて音を発生させることができる別の複雑なデータ処理ソフトウェアです。

物理メディア

物理メディアを介したマルウェアの拡散は、今日ではほとんど時代遅れですが、過去には、これがコンピューターが悪意のあるソフトウェアに感染する主な方法でした。約2〜3年前、フロッピーディスクやCD-ROMなどの有形の情報ベクトルは、すべてのハッカーにとって悪意のある媒体でしたが、現在、「Stuxnet」などのウイルスは主にUSBドライブを介して送信されます。Stuxnetコンピュータワームは、USBドライブの助けを借りてエアギャップを埋め、生のFAT(ファイルアロケーションテーブル)構造で作成された隠しストレージ領域を介してオペレーターとの間で要求を送受信できるようにします。

光

コンピュータシステム、つまりモニター(CRTまたはLCD)の自明で主要な発光源とは別に、敏感な発光は、キーボードのLED、プリンター、モデムなどの他のベクトルを介して漏れる可能性があります。

近くの壁からのディスプレイの拡散反射の光強度を分析することにより、CRT画面の内容を再構築することができます。一方、LCD画面の内容は、十分に強力な望遠レンズが使用されている場合、眼鏡、ボトル、さらには最大30メートル離れたカトラリーなど、ディスプレイの比較的近い場所にある物体からの拡散反射を分析することによって再構築できます。

より微妙なケースでは、特定のタイプのソフトウェアは、Caps Lock LEDを50ビット/秒のシリアルデータで変調することにより、ASCIIデータを送信できます。モールス信号信号と同様に、LEDの不規則な点滅は、平均的なコンピューターユーザーに疑いを引き起こしません。

他のマルウェアは、エアギャップネットワーク上のコンピューターに感染し、コンピューターが接続されている多機能プリンター/スキャナーを介して攻撃コマンドを送受信させる可能性があります。

熱の

すべての電子機器は過剰な熱を発生し、信頼性を向上させ、早期故障を防ぐために熱管理が必要です。コンピュータも例外ではありません。これは通常ファンで行われ、流出チャネルを提供するためにファンがどのように悪用されるかはすでに見てきました。温度の変化は、痛々しいほど遅いものの、効果的なデータチャネルであることが示されています。

マルウェアは、一方向の熱隠蔽チャネルを使用して、インターネットに接続された空調システムをリモート制御するために使用できます。特定のプログラムは、熱放射と内蔵の温度センサーを使用して秘密の双方向通信チャネル(最大8ビット/時)を作成することにより、隣接する侵害されたコンピューター間のエアギャップ(最大40cm)を埋めることができます。

地震

地震または振動通信は、データと情報の交換が機械的な振動または振動によって行われるプロセスです。特定の条件下では、コンピューターのスピーカーから読みやすい振動を誘発することは完全に可能です。さらに、ほとんどすべての電話とスマートフォンは、振動発生器を使用して地震波を生成する機能を備えています。

特定の種類のマルウェアが、加速度計を搭載した携帯電話のすぐ近く(わずか数センチの距離)にあるキーボードで入力されたキーストロークを再構築することに成功することが公に実証されています。キーストロークは、キーが押された音ではなく、振動のみを使用して検出されました。

地震ハッキングの他の方法には、コンピューターシステムのスピーカーを使用して低周波音を生成し、それが近くの加速度計で拾うことができる明瞭な振動を生成することが含まれます。

マグネチック

事実上すべての現在のスマートデバイスには、コンパスとして機能し、磁場を測定する機能を備えた何らかの形の磁力計チップがあり、真の北と南を検出します。ただし、このようなセンサーは悪用されて通信チャネルに変換される可能性もあります。

磁力計を介してコマンドを受信するマルウェアの仮説は以前に調査されており、標的デバイスの磁場の変化を誘発する特注の電磁石を使用したエラーのない通信は、最大3.5インチまで比較的簡単に発生する可能性がありますが、より強力な電磁石を使用すると、より長い距離も可能です。

電磁

電磁放射放射は、特にシールドされていない場合、すべての電子機器に実質的に遍在しています。

オランダのコンピューター研究者Wim van Eckにちなんで名付けられたVan Eckフリーキング手法は、盗聴者が電磁(EM)放射をリモートで検出することにより、CRTモニターのコンテンツのクローンを作成することを可能にします。シールドなしCRTモニターでは、シールド付きモニターでは200m、1kmの距離からのテストに成功しました。

さらに、すべてのビデオカードは膨大な量のEM放射をリークし、データを操作して送信することができます。「AirHopper」は、コンピューターのビデオカードをFM送信機に変えるマルウェアの例であり、スマートフォンに組み込まれているものも含め、標準のFMラジオでキャプチャできます。