Monitoraggio a distanza Monitoraggio a distanza

Il monitoraggio di computer o sistemi informativi simili a distanza è possibile rilevando, catturando e decifrando la radiazione emessa dal monitor a tubo catodico (CRT).

Questa forma abbastanza sconosciuta di sorveglianza informatica a lunga distanza è nota come TEMPESTe comporta la lettura di emanazioni elettromagnetiche da dispositivi di calcolo, che possono trovarsi a centinaia di metri di distanza, e l'estrazione di informazioni che vengono successivamente decifrate per ricostruire dati intelligibili.

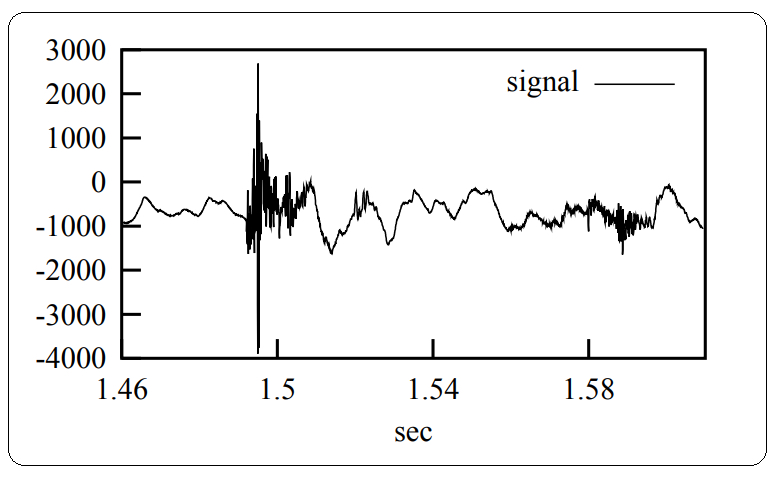

La Fig.2 rappresenta il segnale acustico di un singolo clic della tastiera e il tempo necessario affinché il suono svanisca.

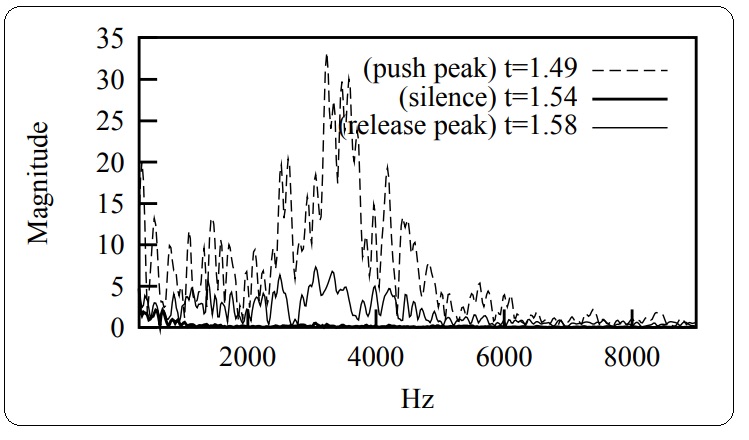

La Fig.3 mostra lo stesso segnale acustico della Fig.2 ma mostra tutti gli spettri di frequenza corrispondenti al "picco di pressione" (il pulsante della tastiera viene premuto completamente), al "silenzio" (la pausa infinitesimale prima che il pulsante venga rilasciato dalla tastiera) e al "picco di rilascio" (il pulsante della tastiera viene completamente rilasciato).

| Tastiera A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| tasto premuto | q | w | e | r | t | y |

| riconosciuto | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| tasto premuto | u | io | o | un | s | |

| riconosciuto | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| tasto premuto | d | f | g | h | j | Okay |

| riconosciuto | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| tasto premuto | l | ; | z | x | c | v |

| riconosciuto | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| tasto premuto | b | n | m | , | . | / |

| riconosciuto | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Fico. 4 mostra ogni tasto della tastiera QWERTY e i relativi tre valori di rete neurale di retropropagazione sequenziale associati. Questi valori vengono creati utilizzando un programma di simulazione altamente sensibile in grado di catturare una vasta gamma di frequenze sonore, semplificare ed etichettare le frequenze da 1 a 10 e, soprattutto, ricostruire dati intelligibili.

Le emanazioni acustiche dei dispositivi di input simili a tastiere possono essere utilizzate per riconoscere il contenuto digitato. È evidente che una tastiera senza suono (non meccanica) è una contromisura adeguata per questo tipo di attacco di intercettazione.