Meretas Eter Bagaimana data melintasi celah udara

Perangkat komputasi dan sistem informasi lainnya mampu membocorkan data dengan banyak cara aneh.

Karena entitas jahat semakin menargetkan dan menyerang infrastruktur inti, metode dan kebijakan keamanan TI untuk melindungi lokasi yang sangat sensitif dan rentan telah berkembang selama bertahun-tahun.

Menerapkan protokol keamanan yang kuat, seperti metodologi "air-gapping", memiliki potensi untuk melindungi semua perangkat yang rentan.

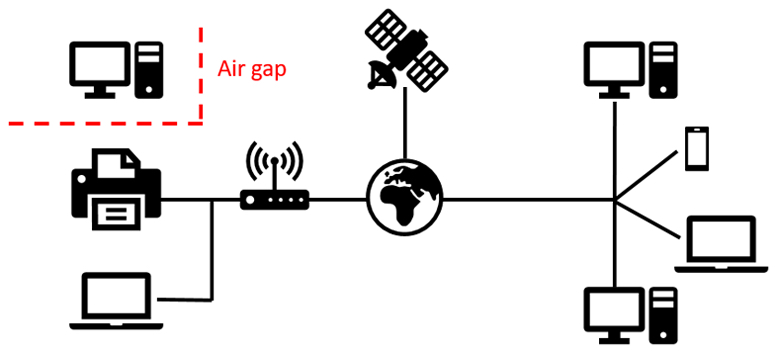

Air-gapping adalah serangkaian prosedur perisai yang dilakukan secara berurutan untuk memastikan komputer yang rentan atau sistem informasi lainnya secara fisik terisolasi dari semua jaringan yang tidak aman, seperti Internet publik atau jaringan area lokal (LAN) yang tidak aman.

Air-gapping mungkin termasuk menghapus semua vektor kebocoran data potensial, seperti: Mikrofon, Speaker, kartu Video, Kamera, drive CD / DVD-ROM, Hard disk, kartu Internet, port USB.

Saluran rahasia celah udara adalah saluran informasi apa pun di mana langkah-langkah pencegahan celah udara dan penyadapan pelindung diambil pada emitor, penerima atau keduanya, namun data sensitif terus bocor secara tidak sengaja.

Dalam kebanyakan kasus, saluran rahasia seperti itu pada awalnya tidak dirancang untuk digunakan sebagai saluran transmisi data / informasi, misalnya, lampu LED pada komputer atau suara keyboard saat digunakan untuk mengetik.

Meskipun entitas peretasan mungkin harus menginstal perangkat lunak tambahan (malware) di komputer target atau sistem informasi untuk membuat saluran rahasia tertentu layak, tidak perlu menginstal jenis perangkat keras tambahan apa pun pada sistem tersebut.

Meskipun demikian, ada juga banyak metode untuk jarak jauh memantau dan memata-matai komputer atau sistem informasi yang tidak memerlukan intervensi sebelumnya.

Telah ditunjukkan bahwa dimungkinkan untuk memantau radiasi yang dipancarkan oleh monitor tabung sinar katoda (CRT) atau bahkan layar kristal cair modern (LCD). Bentuk pengawasan ini sering disebut sebagai Van Eck phreaking atau sebagai TEMPEST.

Ini juga layak untuk mendengarkan keyboard komputer dengan mikrofon parabola dan mencatat penekanan tombol individual tanpa benar-benar memerlukan pencatatan malware / perangkat lunak.

Bahkan suara frekuensi tinggi yang dipancarkan oleh CPU komputer dapat mencakup informasi sensitif tentang program atau instruksi yang sedang dijalankan.

Karena spektrum yang luas dan sifat yang berbeda dari semua saluran rahasia celah udara, mereka sering ditempatkan dalam kategori sesuai dengan saluran fisik tempat mereka beroperasi, seperti:

- Media Fisik

-Akustik

-Ringan

-Seismik

-Magnetik

-Termal

-Elektromagnetik

Akustik

Peretas sering mengambil keuntungan dari saluran rahasia akustik karena mereka secara keliru dianggap tidak berbahaya dan tidak penting oleh yang belum tahu. Namun, semua komputer dan perlengkapan yang menyertainya, seperti printer, keyboard, mouse, kipas pendingin, prosesor dan sebagian besar sistem informasi lainnya memancarkan suara ultrasonik. Suara-suara ini dapat ditangkap oleh mikrofon generik (untuk jarak pendek) atau mikrofon parabola (untuk jarak jauh) dan kemudian dapat diuraikan untuk merekonstruksi data yang dapat dipahami.

"Fansmitter" adalah contoh klasik dari malware yang dapat secara akustik mengeksfiltrasi informasi sensitif dari komputer dengan celah udara yang rentan, bahkan ketika tidak ada speaker atau audio perangkat keras audio, karena memanfaatkan kebisingan yang dipancarkan dari CPU dan kipas sasis.

"DiskFiltration" adalah perangkat lunak pengolah data kompleks lainnya yang mampu mengeksfiltrasi data menggunakan sinyal akustik yang dipancarkan dari hard drive dengan memanipulasi gerakan aktuator hard drive dan menggunakan operasi pencarian, sehingga membuat hard drive "bergerak" dengan cara tertentu yang menghasilkan suara.

Media Fisik

Meskipun menyebarkan malware melalui media fisik saat ini sebagian besar sudah usang, di masa lalu, ini adalah cara utama komputer terinfeksi perangkat lunak berbahaya. Sekitar 2-3 dekade yang lalu, vektor informasi nyata seperti floppy disk dan CD-ROM adalah media ganas pilihan untuk semua hacker, tetapi saat ini, virus seperti "Stuxnet" terutama ditularkan melalui drive USB. Worm komputer Stuxnet menjembatani celah udara dengan bantuan drive USB sehingga kemudian dapat mengirim / menerima permintaan ke dan dari operator melalui area penyimpanan tersembunyi yang dibuat dalam struktur FAT (File Allocation Table) mentah.

Ringan

Terlepas dari sumber emisi cahaya yang jelas dan utama untuk sistem komputer apa pun, yaitu monitor (baik CRT atau LCD), pancaran cahaya sensitif dapat bocor melalui vektor lain, seperti keyboard, LED, printer, atau modem.

Dimungkinkan untuk merekonstruksi konten layar CRT dengan menganalisis intensitas cahaya pantulan difus layar dari dinding terdekat. Sedangkan, isi layar LCD dapat direkonstruksi dengan menganalisis pantulan difus dari objek dalam jarak yang relatif dekat dari layar, seperti kacamata, botol dan bahkan peralatan makan hingga 30 meter, jika lensa teleskopik yang cukup kuat digunakan.

Dalam kasus yang lebih bernuansa, jenis perangkat lunak tertentu dapat mengirimkan data ASCII dengan memodulasi Caps Lock LED dengan data serial pada 50 bit / s. Mirip dengan sinyal kode Morse, kedipan LED yang tidak teratur tidak akan menimbulkan kecurigaan pada pengguna komputer rata-rata.

Malware lain dapat menginfeksi komputer pada jaringan dengan celah udara dan membuatnya menerima dan mengirim perintah serangan melalui printer / pemindai multi-fungsi yang terhubung ke komputer.

Termal

Semua perangkat elektronik menghasilkan panas berlebih dan memerlukan manajemen termal untuk meningkatkan keandalan dan mencegah kegagalan dini. Komputer tidak terkecuali. Ini biasanya dilakukan dengan penggemar dan kami telah melihat bagaimana mereka dapat disalahgunakan untuk menyediakan saluran eksfiltrasi. Perubahan suhu terbukti menjadi saluran data yang efektif, meskipun sangat lambat.

Malware dapat digunakan untuk mengontrol jarak jauh dan sistem pendingin udara yang terhubung ke internet menggunakan saluran rahasia termal satu arah. Program-program tertentu mampu menjembatani kesenjangan udara antara komputer yang berdekatan (hingga 40cm) dengan menggunakan emisi panas dan sensor termal built-in untuk membuat saluran komunikasi dua arah rahasia (hingga 8 bit per jam).

Seismik

Komunikasi seismik atau getaran adalah proses di mana pertukaran data dan informasi terjadi melalui osilasi mekanis atau getaran. Dalam kondisi tertentu, sangat mungkin untuk menginduksi getaran yang dapat dibaca melalui speaker komputer. Selain itu, hampir semua ponsel dan smartphone memiliki kemampuan untuk menghasilkan gelombang seismik menggunakan generator getaran mereka.

Telah ditunjukkan secara publik bahwa jenis malware tertentu dapat berhasil merekonstruksi penekanan tombol yang diketik pada keyboard yang terletak di dekat (hanya beberapa sentimeter jauhnya) ke ponsel yang dilengkapi accelerometer. Penekanan tombol terdeteksi hanya menggunakan getaran dan bukan suara tombol yang ditekan.

Metode lain dari peretasan seismik termasuk penggunaan speaker sistem komputer untuk menciptakan suara frekuensi rendah, yang pada gilirannya menghasilkan getaran yang dapat dipahami yang dapat diambil oleh akselerometer terdekat.

Magnetik

Hampir semua perangkat pintar saat ini memiliki beberapa bentuk chip magnetometer yang berfungsi sebagai kompas dan memiliki kemampuan untuk mengukur medan magnet, sehingga mendeteksi utara dan selatan yang sebenarnya. Namun, sensor seperti ini juga bisa disalahgunakan dan diubah menjadi saluran komunikasi.

Hipotesis malware yang menerima perintah melalui magnetometer telah dieksplorasi sebelumnya dan telah terbukti bahwa komunikasi bebas kesalahan, menggunakan elektro-magnet yang dibuat khusus yang menginduksi perubahan medan magnet perangkat yang ditargetkan, dapat terjadi relatif mudah hingga 3,5 inci, tetapi jarak yang lebih besar juga dimungkinkan dengan elektromagnet yang lebih kuat.

Elektromagnetik

Emisi radiasi elektromagnetik praktis ada di mana-mana di semua peralatan elektronik, terutama jika tidak terlindungi.

Metodologi phreaking Van Eck, dinamai peneliti komputer Belanda Wim van Eck, memungkinkan penyadap untuk mengkloning isi monitor CRT dengan mendeteksi emisi elektromagnetik (EM) dari jarak jauh. Dalam monitor CRT tanpa pelindung, pengujian berhasil dilakukan dari jarak 1 km serta jarak 200m untuk monitor terlindung.

Selain itu, semua kartu video membocorkan sejumlah besar emisi EM, yang dapat dimanipulasi untuk mengirimkan data. "AirHopper" adalah contoh malware yang mengubah kartu video komputer menjadi pemancar FM, yang dapat ditangkap oleh radio FM standar, bahkan yang dibangun ke dalam smartphone.