Az éter feltörése Hogyan jutnak át az adatok a légrésen?

A számítástechnikai eszközök és más információs rendszerek sokféle módon képesek adatokat szivárogtatni.

Mivel a rosszindulatú szervezetek egyre inkább az alapvető infrastruktúrákat célozzák meg és támadják meg, a rendkívül érzékeny és sebezhető helyek védelmére szolgáló informatikai biztonsági módszerek és politikák az évek során fejlődtek.

Az erős biztonsági protokollok, például az "air-gapping" módszertan bevezetése lehetőséget kínál az összes sebezhető eszköz védelmére.

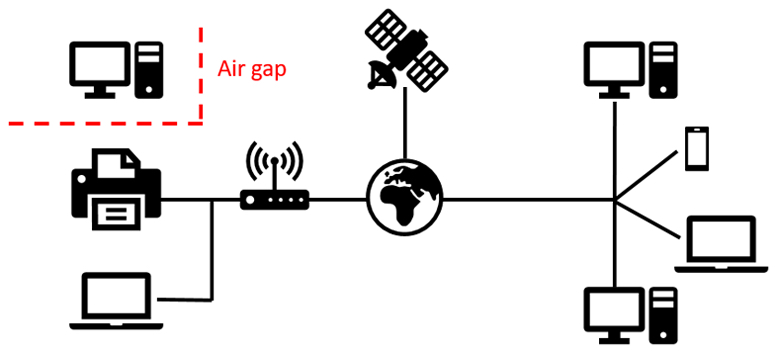

Az Air-gapping olyan árnyékolási eljárások összessége, amelyeket egymás után végeznek annak biztosítása érdekében, hogy a sebezhető számítógép vagy bármely más információs rendszer fizikailag el legyen szigetelve minden nem biztonságos hálózattól, például a nyilvános internettől vagy a nem biztonságos helyi hálózattól (LAN).

A légrések magukban foglalhatják az összes lehetséges adatszivárgási vektor eltávolítását, például: mikrofonok, hangszórók, videokártyák, kamerák, CD / DVD-ROM meghajtók, merevlemezek, internetes kártyák, USB-portok.

A légrés rejtett csatorna minden olyan információs csatorna, amelyre vonatkozóan a kibocsátónál, a fogadónál vagy mindkettőnél légrés-védő és lehallgatás-megelőző intézkedéseket hajtottak végre, azonban az érzékeny adatok akaratlanul továbbra is szivárognak.

A legtöbb esetben az ilyen rejtett csatornákat eredetileg nem adat- és információtovábbító csatornákként tervezték, például a számítógép LED-es fényeit vagy a billentyűzet hangjait, amikor gépelésre használják.

Bár előfordulhat, hogy a hacker entitásnak további szoftvereket (rosszindulatú programokat) kell telepítenie a célszámítógépre vagy az információs rendszerre, hogy egy adott rejtett csatorna életképes legyen, nincs szükség semmilyen további hardver telepítésére az ilyen rendszerekre.

Mindazonáltal számos módszer létezik a számítógép vagy információs rendszer távoli megfigyelésére és kémkedésére is, amelyek nem igényelnek előzetes beavatkozást.

Bebizonyosodott, hogy lehetséges a katódsugárcsöves (CRT) monitor vagy akár egy modern folyadékkristályos kijelző (LCD) által kibocsátott sugárzás monitorozása. A megfigyelésnek ezt a formáját gyakran Van Eck phreakingnek vagy TEMPESTnéven említik.

Az is megvalósítható, hogy parabolikus mikrofonnal hallgassa a számítógép billentyűzetét, és naplózza az egyes billentyűleütéseket anélkül, hogy ténylegesen naplóznia kellene a rosszindulatú programokat / szoftvereket.

Még a számítógép CPU-ja által kibocsátott nagyfrekvenciás zajok is tartalmazhatnak érzékeny információkat a végrehajtott programokról vagy utasításokról.

Az összes légrés rejtett csatorna széles spektruma és eltérő jellege miatt gyakran kategóriákba sorolják őket aszerint, hogy milyen fizikai csatornában működnek, például:

- Fizikai adathordozó

-Akusztikus

-Fény

-Szeizmikus

-Mágneses

-Termikus

-Elektromágneses

Akusztikus

A hackerek gyakran kihasználják az akusztikus rejtett csatornákat, mert az avatatlanok tévesen ártalmatlannak és jelentéktelennek tekintik őket. Azonban minden számítógép és a hozzájuk tartozó kellékek, például nyomtatók, billentyűzetek, egerek, hűtőventilátorok, processzorok és a legtöbb más információs rendszer ultrahangos hangokat bocsát ki. Ezek a hangok általános mikrofonokkal (rövid távolságokra) vagy parabolikus mikrofonokkal (nagy távolságokra) rögzíthetők, majd megfejthetők az érthető adatok rekonstruálása érdekében.

A "fansmitter" a kvintesszenciális példája azoknak a rosszindulatú programoknak, amelyek akusztikusan kiszűrhetik az érzékeny információkat a sebezhető, légréses számítógépekről, még akkor is, ha nincsenek hangszórók vagy audiohardveres hang, mivel kihasználják a CPU és a ház ventilátorai által kibocsátott zajt.

A "DiskFiltration" egy másik összetett adatfeldolgozó szoftver, amely képes kiszűrni az adatokat a merevlemezről kibocsátott akusztikus jelek segítségével a merevlemez-működtető mozgásának manipulálásával és keresési műveletek használatával, így a merevlemez "mozog" bizonyos módon, amely hangot generál.

Fizikai adathordozó

Annak ellenére, hogy a rosszindulatú programok fizikai adathordozón keresztüli terjesztése manapság többnyire elavult, a múltban ez volt a fő módja annak, hogy a számítógépek rosszindulatú szoftverekkel fertőződjenek meg. Körülbelül 2-3 évtizeddel ezelőtt a kézzelfogható információvektorok, például hajlékonylemezek és CD-ROM-ok voltak a rosszindulatú médiumok minden hacker számára, de jelenleg a "Stuxnet" vírusokat elsősorban USB-meghajtókon keresztül továbbítják. A Stuxnet számítógépes féreg egy USB meghajtó segítségével hidalja át a légrést, így az egy rejtett tárolóterületen keresztül küldhet/fogadhat kéréseket a kezelőtől és a kezelőtől egy rejtett tárolóterületen keresztül, amelyet nyers FAT (File Allocation Table) struktúrában hoztak létre.

Fény

Bármely számítógépes rendszer, azaz a monitor (CRT vagy LCD) magától értetődő és elsődleges fényforrásán kívül az érzékeny fénykibocsátás más vektorokon, például billentyűzeteken, LED-eken, nyomtatókon vagy modemeken keresztül is kiszivároghat.

Lehetőség van a CRT-képernyő tartalmának rekonstruálására a kijelző diffúz visszaverődésének fényintenzitásának elemzésével egy közeli falról. Míg az LCD-képernyő tartalma rekonstruálható a kijelző viszonylag közeli környezetében lévő tárgyak, például szemüvegek, palackok és akár evőeszközök diffúz visszaverődésének elemzésével, akár 30 méteres távolságig, ha elég erős teleszkópos lencséket használnak.

Árnyaltabb esetekben bizonyos típusú szoftverek ASCII adatokat továbbíthatnak úgy, hogy a Caps Lock LED-et soros adatokkal modulálják 50 bit/s sebességgel. A morzejelzéshez hasonlóan a LED szabálytalan villogása sem kelt gyanút az átlagos számítógép-használóban.

Más rosszindulatú programok megfertőzhetik a számítógépet egy air-gapped hálózaton, és arra késztethetik, hogy támadó parancsokat fogadjon és küldjön egy többfunkciós nyomtatón/szkenneren keresztül, amelyhez a számítógép csatlakozik.

Termikus

Minden elektronikus eszköz felesleges hőt termel, és hőkezelést igényel a megbízhatóság javítása és az idő előtti meghibásodás megelőzése érdekében. A számítógépek sem kivétel. Ez általában rajongókkal történik, és már láttuk, hogyan lehet visszaélni velük, hogy kiszűrési csatornát biztosítsanak. A hőmérséklet változása hatékony, bár fájdalmasan lassú adatcsatornának bizonyult.

A rosszindulatú programok segítségével távolról vezérelheti és csatlakoztathatja az internethez csatlakoztatott légkondicionáló rendszert egyirányú rejtett hőcsatorna segítségével. Bizonyos programok képesek áthidalni a szomszédos veszélyeztetett számítógépek közötti légrést (akár 40 cm-ig) hőkibocsátásuk és beépített hőérzékelőik felhasználásával, hogy rejtett kétirányú kommunikációs csatornát hozzanak létre (akár 8 bit / óra).

Szeizmikus

A szeizmikus vagy vibrációs kommunikáció olyan folyamat, ahol az adatok és információk cseréje mechanikai oszcillációkon vagy rezgéseken keresztül történik. Bizonyos körülmények között teljesen lehetséges olvasható rezgéseket kiváltani a számítógép hangszóróján keresztül. Sőt, szinte minden telefon és okostelefon képes szeizmikus hullámokat előállítani rezgésgenerátorával.

Nyilvánosan bebizonyosodott, hogy egy bizonyos típusú rosszindulatú program sikeresen rekonstruálhatja a billentyűzeten begépelt billentyűleütéseket, amelyek egy gyorsulásmérővel felszerelt mobiltelefon közvetlen közelében (csak néhány centiméterre) találhatók. A billentyűleütéseket csak a lenyomott billentyű rezgésével észlelték, és nem a lenyomott billentyű hangjával.

A szeizmikus hackelés egyéb módszerei közé tartozik a számítógépes rendszer hangszóróinak használata alacsony frekvenciájú hangok létrehozására, amelyek viszont érthető rezgéseket hoznak létre, amelyeket egy közeli gyorsulásmérő felvehet.

Mágneses

Gyakorlatilag minden jelenlegi okoseszköz rendelkezik valamilyen magnetométer chippel, amely iránytűként szolgál, és képes mérni a mágneses mezőket, így érzékelve a valódi északot és délt. Egy ilyen érzékelővel azonban vissza is lehet élni, és kommunikációs csatornává lehet alakítani.

Azt a hipotézist, hogy egy rosszindulatú program magnetométeren keresztül kap parancsokat, már korábban is vizsgálták, és bebizonyosodott, hogy a hibamentes kommunikáció egy egyedi építésű elektromágnes használatával, amely változásokat indukál a célzott eszköz mágneses mezőjében, viszonylag könnyen megtörténhet akár 3,5 hüvelykig is, de erősebb elektromágnessel nagyobb távolságok is lehetségesek.

Elektromágneses

Az elektromágneses sugárzás kibocsátása gyakorlatilag mindenütt jelen van minden elektronikus berendezésben, különösen, ha árnyékolatlan.

A Wim van Eck holland számítógépes kutatóról elnevezett Van Eck phreaking módszertan lehetővé teszi a lehallgató számára, hogy klónozza a CRT monitor tartalmát azáltal, hogy távolról észleli annak elektromágneses (EM) kibocsátását. Egy árnyékolatlan CRT monitorban sikeresen elvégezték a teszteket 1 km távolságból, valamint 200 m távolságból egy árnyékolt monitort.

Ezenkívül minden videokártya hatalmas mennyiségű EM-kibocsátást szivárogtat ki, amely manipulálható az adatok továbbításához. Az "AirHopper" egy példa egy olyan rosszindulatú programra, amely a számítógép videokártyáját FM-adóvá alakítja, amelyet egy szabványos FM-rádió rögzíthet, még az okostelefonba épített is.