Hakiranje etera Kako podaci prelaze zračni jaz

Računalni uređaji i drugi informacijski sustavi mogu propuštati podatke na mnoge neobične načine.

Budući da zlonamjerni subjekti sve više ciljaju i napadaju temeljne infrastrukture, metode i politike IT sigurnosti za zaštitu vrlo osjetljivih i ranjivih lokacija razvijaju se tijekom godina.

Provedba snažnih sigurnosnih protokola, kao što je metodologija "zračnog razmaka", može zaštititi sve ranjive uređaje.

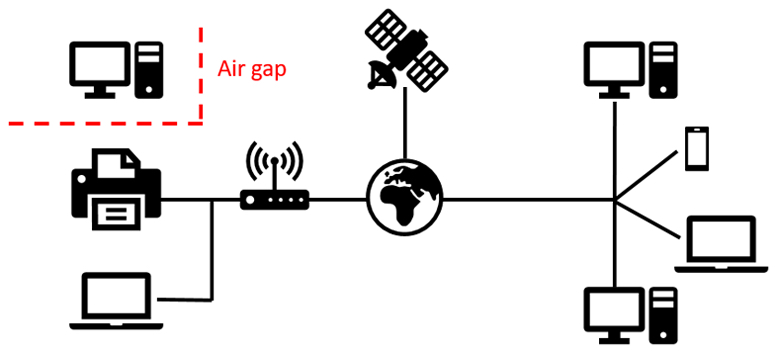

Zračni razmak skup je postupaka zaštite koji se provode uzastopno kako bi se osigurala fizička izolacija ranjivog računala ili bilo kojeg drugog informacijskog sustava od svih nezaštićenih mreža, kao što su javni internet ili nezaštićena lokalna mreža (LAN).

Razmak zraka može uključivati uklanjanje svih potencijalnih vektora curenja podataka, kao što su: mikrofoni, zvučnici, grafičke kartice, kamere, CD/DVD-ROM pogoni, tvrdi diskovi, internetske kartice, USB priključci.

Tajni kanal zračnog razmaka svaki je informativni kanal za koji su poduzete zaštitne mjere za sprječavanje zračnog razmaka i prisluškivanja na emiteru, prijamniku ili oboje, no osjetljivi podaci i dalje nenamjerno propuštaju.

U većini slučajeva takvi tajni kanali nisu izvorno dizajnirani za upotrebu kao kanali za prijenos podataka/informacija, na primjer, LED svjetla na računalu ili zvukovi koje tipkovnica proizvodi kada se koristi za tipkanje.

Iako će hakerski subjekt možda morati instalirati dodatni softver (zlonamjerni softver) na ciljno računalo ili informacijski sustav kako bi određeni tajni kanal bio održiv, nema potrebe za instaliranjem bilo koje vrste dodatnog hardvera na takve sustave.

Ipak, postoje i brojne metode daljinskog praćenja i špijuniranja računala ili informacijskog sustava koje ne zahtijevaju prethodnu intervenciju.

Dokazano je da je moguće pratiti zračenje koje emitira monitor katodne cijevi (CRT) ili čak moderni zaslon s tekućim kristalima (LCD). Ovaj oblik nadzora često se naziva Van Eck phreaking ili TEMPEST.

Također je moguće slušati tipkovnicu računala paraboličnim mikrofonom i bilježiti pojedinačne pritiske tipki bez potrebe za zapisivanjem zlonamjernog softvera / softvera.

Čak i visokofrekventni zvukovi koje emitira CPU računala mogu uključivati osjetljive informacije o programima ili uputama koje se izvršavaju.

Zbog širokog spektra i različite prirode svih tajnih kanala s zračnim razmakom, često se smještaju u kategorije prema fizičkom kanalu u kojem djeluju, kao što su:

- Fizički mediji

-Akustički

-Svjetlo

-Seizmički

-Magnetski

-Termalan

-Elektromagnetski

Akustički

Hakeri često iskorištavaju akustične tajne kanale jer ih neupućeni pogrešno smatraju bezazlenim i nevažnim. Međutim, sva računala i njihove prateće potrepštine, kao što su pisači, tipkovnice, miševi, ventilatori za hlađenje, procesori i većina drugih informacijskih sustava emitiraju ultrazvučne zvukove. Ti se zvukovi mogu snimiti ili generičkim mikrofonima (za kratke udaljenosti) ili paraboličnim mikrofonima (za velike udaljenosti), a zatim se mogu dešifrirati kako bi se rekonstruirali razumljivi podaci.

"Fansmitter" je suštinski primjer zlonamjernog softvera koji može akustično izvući osjetljive podatke iz ranjivih računala s zračnim signalom, čak i kada nema zvučnika ili audio hardverskog zvuka, jer koristi buku koju emitiraju cpu-ovi i ventilatori šasije.

"DiskFiltration" je još jedan složeni softver za obradu podataka koji je u stanju izvući podatke pomoću akustičnih signala emitiranih s tvrdog diska manipuliranjem pokretima aktuatora tvrdog diska i korištenjem operacija traženja, čineći tako tvrdi disk "pokretom" na specifične načine koji generiraju zvuk.

Fizički mediji

Iako je širenje zlonamjernog softvera fizičkim medijima danas uglavnom zastarjelo, u prošlosti je to bio glavni način na koji su se računala zarazila zlonamjernim softverom. Prije otprilike 2-3 desetljeća, opipljivi informacijski vektori kao što su diskete i CD-ROM-ovi bili su maligni medij izbora za sve hakere, ali trenutno se virusi poput "Stuxneta" prvenstveno prenose putem USB pogona. Računalni crv Stuxnet premošćuje zračni razmak uz pomoć USB pogona tako da zatim može slati / primati zahtjeve operateru i od njega putem skrivenog prostora za pohranu stvorenog u sirovoj strukturi FAT (File Allocation Table).

Svjetlo

Osim samorazumljivog i glavnog izvora emisija svjetlosti za bilo koji računalni sustav, odnosno monitor (CRT ili LCD), osjetljive svjetlosne emanacije mogu procuriti kroz druge vektore, kao što su LED diode tipkovnica, pisači ili modemi.

Sadržaj CRT zaslona moguće je rekonstruirati analizom intenziteta svjetla difuznog odraza zaslona s obližnjeg zida. Dok bi se sadržaj LCD zaslona mogao rekonstruirati analizom difuznih refleksija s objekata u relativno neposrednoj blizini zaslona, poput naočala, boca, pa čak i pribora za jelo udaljenog do 30 metara, ako se koriste dovoljno jake teleskopske leće.

U nijansiranijim slučajevima, određena vrsta softvera može prenositi ASCII podatke moduliranjem Caps Lock LED sa serijskim podacima na 50 bita/s. Slično Morseovoj signalizaciji koda, nepravilno treptanje LED diode neće izazvati sumnju kod prosječnog korisnika računala.

Drugi zlonamjerni softver može zaraziti računalo na mreži sa zračnim signalom i natjerati ga da prima i šalje naredbe napada putem višenamjenskog pisača/skenera s kojim je računalo povezano.

Termalan

Svi elektronički uređaji stvaraju višak topline i zahtijevaju upravljanje toplinom kako bi se poboljšala pouzdanost i spriječio prerani kvar. Računala nisu iznimka. To se obično radi s obožavateljima i već smo vidjeli kako ih se može zloupotrijebiti kako bi se osigurao kanal za izvlačenje. Pokazalo se da su promjene temperature učinkovit, iako bolno spor, podatkovni kanal.

Zlonamjerni softver može se koristiti za daljinsko upravljanje i klimatizacijski sustav povezan s internetom pomoću jednosmjernog toplinskog tajnog kanala. Određeni programi mogu premostiti zračni razmak između susjednih ugroženih računala (do 40 cm) pomoću svojih toplinskih emisija i ugrađenih toplinskih senzora za stvaranje tajnog dvosmjernog komunikacijskog kanala (do 8 bita na sat).

Seizmički

Seizmička ili vibracijska komunikacija je proces u kojem se razmjena podataka i informacija odvija mehaničkim oscilacijama ili vibracijama. Pod određenim uvjetima potpuno je moguće izazvati čitljive vibracije putem zvučnika računala. Štoviše, gotovo svi telefoni i pametni telefoni imaju mogućnost proizvodnje seizmičkih valova pomoću svog generatora vibracija.

Javno je dokazano da određena vrsta zlonamjernog softvera može biti uspješna u rekonstrukciji pritisaka tipki upisanih na tipkovnici koja se nalazi u neposrednoj blizini (samo nekoliko centimetara dalje) do mobitela opremljenog akcelerometrom. Pritisci na tipke otkriveni su samo pomoću vibracija, a ne i zvuka tipke koja se pritisne.

Ostale metode seizmičkog hakiranja uključuju korištenje zvučnika računalnog sustava za stvaranje niskofrekventnih zvukova, koji zauzvrat proizvode razumljive vibracije koje može pokupiti obližnji akcelerometar.

Magnetski

Gotovo svi trenutni pametni uređaji imaju neki oblik magnetometarskog čipa koji služi kao kompas i ima sposobnost mjerenja magnetskih polja, otkrivajući tako pravi sjever i jug. Međutim, ovakav senzor također se može zloupotrijebiti i pretvoriti u komunikacijski kanal.

Hipoteza o zlonamjernom softveru koji prima naredbe putem magnetometra prethodno je istražena i dokazano je da se komunikacija bez pogrešaka, pomoću prilagođenog elektromagneta koji izaziva promjene u magnetskom polju ciljanog uređaja, može dogoditi relativno lako do 3,5 inča, ali veće udaljenosti moguće su i s jačim elektromagnetom.

Elektromagnetski

Emisije elektromagnetskog zračenja praktički su sveprisutne u svoj elektroničkoj opremi, osobito ako su nezaštićene.

Van Eck phreaking metodologija, nazvana po nizozemskom računalnom istraživaču Wimu van Ecku, omogućuje prisluškivaču kloniranje sadržaja CRT monitora daljinskim otkrivanjem njegovih elektromagnetskih (EM) emisija. U nezaštićenom CRT monitoru testovi su uspješno provedeni s udaljenosti od 1 km, kao i udaljenosti od 200 m za zaštićeni monitor.

Osim toga, sve grafičke kartice propuštaju ogromne količine EM emisija, kojima se može manipulirati za prijenos podataka. "AirHopper" je primjer zlonamjernog softvera koji grafičku karticu računala pretvara u FM odašiljač, koji se može snimiti standardnim FM radijem, čak i onima koji su ugrađeni u pametni telefon.