Surveillance à distance Surveillance à distance

La surveillance à distance d’ordinateurs ou de systèmes d’information similaires est possible en détectant, capturant et déchiffrant le rayonnement émis par le moniteur à tube cathodique (CRT).

Cette forme assez peu familière de surveillance informatique à longue distance est connue sous le nom de TEMPEST, et consiste à lire les émanations électromagnétiques d’appareils informatiques, qui peuvent être à des centaines de mètres, et à extraire des informations qui sont ensuite déchiffrées afin de reconstruire des données intelligibles.

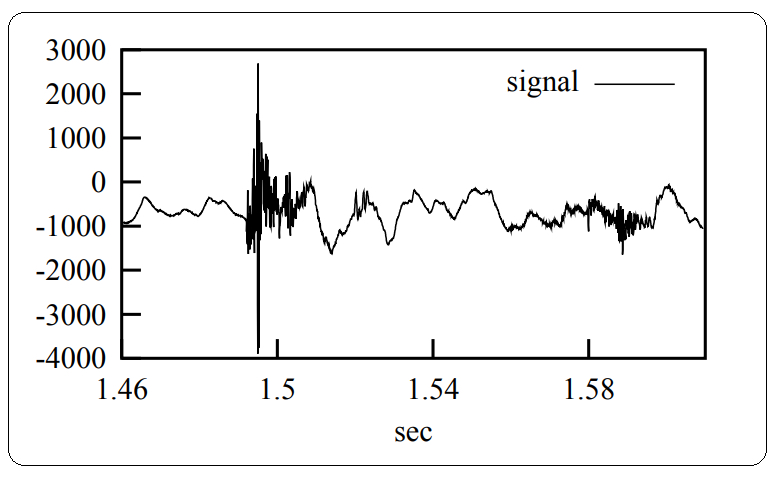

La figure 2 représente le signal acoustique d’un clic individuel sur le clavier et le temps requis pour que le son disparaisse.

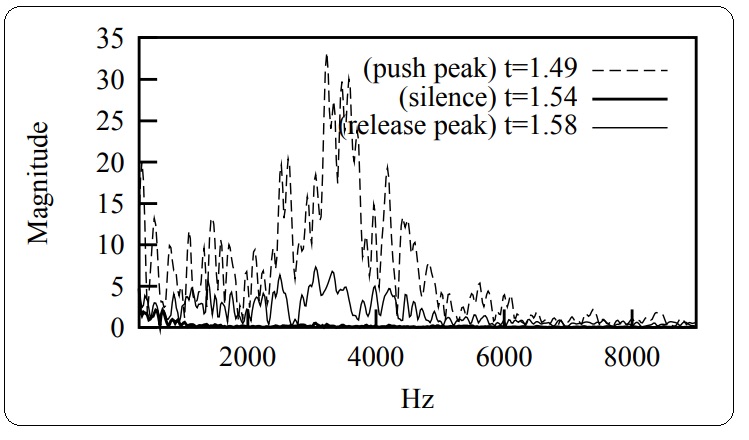

La Fig.3 représente le même signal acoustique que la Fig.2 mais elle montre tous les spectres de fréquences correspondant au « push peak » (le bouton du clavier étant complètement enfoncé), au « silence » (la pause infinitésimale avant que le bouton ne soit relâché) et au « release peak » (le bouton du clavier étant complètement relâché).

| Clavier A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| touche enfoncée | q | w | e | r | t | y |

| reconnu | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| touche enfoncée | u | Je | o | un | s | |

| reconnu | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| touche enfoncée | d | f | g | h | j | k |

| reconnu | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| touche enfoncée | l | ; | z | x | c | v |

| reconnu | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| touche enfoncée | b | n | m | , | . | / |

| reconnu | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Figue. La figure 4 montre chaque touche du clavier QWERTY et les trois valeurs de réseau neuronal de rétropropagation séquentielle qui l’accompagnent. Ces valeurs sont créées à l’aide d’un programme de simulation très sensible capable de capturer une large gamme de fréquences sonores, de simplifier et d’étiqueter les fréquences de 1 à 10 et, surtout, de reconstruire des données intelligibles.

Les émanations acoustiques des périphériques d’entrée de type clavier peuvent être utilisées pour reconnaître le contenu en cours de saisie. Il est évident qu’un clavier sans son (non mécanique) est une contre-mesure adéquate pour ce type d’attaque d’écoute.