Eetterin hakkerointi Miten data ylittää ilmaraon

Tietokonelaitteet ja muut tietojärjestelmät pystyvät vuotamaan tietoja monilla erikoisilla tavoilla.

Koska haitalliset tahot kohdistavat yhä enemmän hyökkäyksiä ydininfrastruktuureihin ja hyökkäävät niihin, tietoturvamenetelmät ja -käytännöt erittäin arkaluonteisten ja haavoittuvien paikkojen suojaamiseksi ovat kehittyneet vuosien varrella.

Vahvojen suojausprotokollien, kuten "ilmarakomenetelmän", käyttöönotto voi suojata kaikki haavoittuvat laitteet.

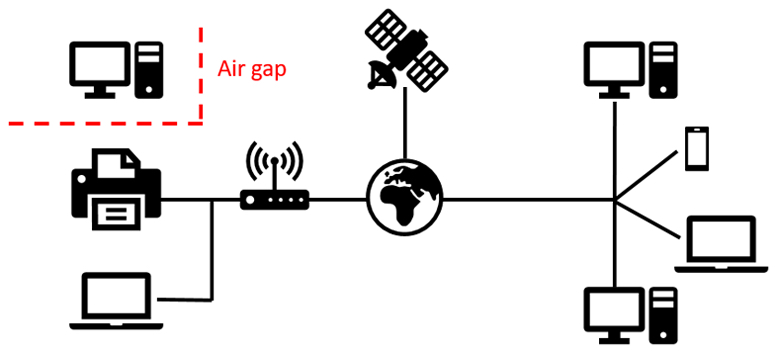

Ilmarako on joukko suojausmenettelyjä, jotka suoritetaan peräkkäin sen varmistamiseksi, että haavoittuva tietokone tai muu tietojärjestelmä on fyysisesti eristetty kaikista suojaamattomista verkoista, kuten julkisesta Internetistä tai suojaamattomasta lähiverkosta (LAN).

Ilmarako voi sisältää kaikkien mahdollisten tietovuotovektoreiden poistamisen, kuten: mikrofonit, kaiuttimet, näytönohjaimet, kamerat, CD/DVD-ROM-asemat, kiintolevyt, Internet-kortit, USB-portit.

Ilmavälin peitekanava on mikä tahansa tiedotuskanava, jota varten on toteutettu suojaavia ilmarakoja ja salakuuntelun estäviä toimenpiteitä emitterissä, vastaanottimessa tai molemmissa, vaikka arkaluonteisia tietoja vuotaisi edelleen tahattomasti.

Useimmissa tapauksissa tällaisia peiteltyjä kanavia ei alun perin suunniteltu käytettäväksi datan/informaation siirtokanavina, esimerkiksi tietokoneen LED-valot tai äänet, joita näppäimistö tuottaa, kun sitä käytetään kirjoittamiseen.

Vaikka hakkerointiyksikön on ehkä asennettava lisäohjelmistoja (haittaohjelmia) kohdetietokoneeseen tai tietojärjestelmään, jotta tietty salainen kanava olisi elinkelpoinen, tällaisiin järjestelmiin ei tarvitse asentaa minkäänlaista lisälaitteistoa.

Siitä huolimatta on olemassa myös lukuisia menetelmiä tietokoneen tai tietojärjestelmän etävalvomiseksi ja vakoilemiseksi, jotka eivät vaadi aiempaa väliintuloa.

On osoitettu, että katodisädeputkimonitorin (CRT) tai jopa modernin nestekidenäytön (LCD) lähettämää säteilyä on mahdollista seurata. Tätä valvontamuotoa kutsutaan usein nimellä Van Eck phreaking tai TEMPEST.

On myös mahdollista kuunnella tietokoneen näppäimistöä parabolisella mikrofonilla ja kirjata yksittäisiä näppäinpainalluksia ilman, että sinun tarvitsee kirjata haittaohjelmia/ohjelmistoja.

Jopa tietokoneen suorittimen lähettämät korkeataajuiset äänet voivat sisältää arkaluonteisia tietoja suoritettavista ohjelmista tai ohjeista.

Kaikkien ilmarakojen peiteltyjen kanavien laajan spektrin ja erilaisen luonteen vuoksi ne sijoitetaan usein luokkiin sen fyysisen kanavan mukaan, jossa ne toimivat, kuten:

- Fyysinen media

-Akustinen

-Valo

-Seisminen

-Magneettinen

-Terminen

-Sähkömagneettinen

Akustinen

Hakkerit hyödyntävät usein akustisia peitekanavia, koska asiaan vihkiytymättömät pitävät niitä virheellisesti vaarattomina ja merkityksettöminä. Kaikki tietokoneet ja niihin liittyvät tarvikkeet, kuten tulostimet, näppäimistöt, hiiret, jäähdytyspuhaltimet, prosessorit ja useimmat muut tietojärjestelmät, lähettävät kuitenkin ultraääniääniä. Nämä äänet voidaan siepata joko yleisillä mikrofoneilla (lyhyillä etäisyyksillä) tai parabolisilla mikrofoneilla (pitkiä matkoja) ja sitten ne voidaan tulkita ymmärrettävän datan rekonstruoimiseksi.

"Fansmitter" on olennainen esimerkki haittaohjelmasta, joka voi akustisesti vuotaa arkaluonteisia tietoja haavoittuvista ilmarakoisista tietokoneista, vaikka kaiuttimia tai äänilaitteiston ääntä ei olisi, koska se hyödyntää suorittimen ja kotelon tuulettimien lähettämää melua.

"DiskFiltration" on toinen monimutkainen tietojenkäsittelyohjelmisto, joka pystyy suodattamaan tietoja käyttämällä kiintolevyltä lähetettyjä akustisia signaaleja manipuloimalla kiintolevyn toimilaitteen liikkeitä ja käyttämällä hakutoimintoja, jolloin kiintolevy "liikkuu" tietyillä tavoilla, jotka tuottavat ääntä.

Fyysinen media

Vaikka haittaohjelmien levittäminen fyysisen median kautta on nykyään enimmäkseen vanhentunutta, aiemmin tämä oli tärkein tapa, jolla tietokoneet saivat haittaohjelmia. Noin 2-3 vuosikymmentä sitten konkreettiset tietovektorit, kuten levykkeet ja CD-ROM-levyt, olivat pahanlaatuinen väline kaikille hakkereille, mutta tällä hetkellä virukset, kuten "Stuxnet", lähetetään ensisijaisesti USB-asemien kautta. Stuxnet-tietokonemato yhdistää ilmavälin USB-aseman avulla, jotta se voi sitten lähettää / vastaanottaa pyyntöjä käyttäjälle ja käyttäjältä piilotetun tallennusalueen kautta, joka on luotu raakaan FAT (File Allocation Table) -rakenteeseen.

Valo

Sen lisäksi, että mikä tahansa tietokonejärjestelmä eli näyttö (joko CRT tai LCD) on itsestään selvä ja ensisijainen valonlähde, herkät valosäteilyt voivat vuotaa muiden vektoreiden, kuten näppäimistöjen, LEDien, tulostimien tai modeemien, kautta.

CRT-näytön sisältö on mahdollista rekonstruoida analysoimalla näytön hajaheijastuksen valon voimakkuus läheisestä seinästä. LCD-näytön sisältö voitaisiin rekonstruoida analysoimalla hajaheijastuksia näytön suhteellisen lähellä olevista esineistä, kuten silmälaseista, pulloista ja jopa ruokailuvälineistä jopa 30 metrin päässä, jos käytetään riittävän vahvoja teleskooppilinssejä.

Vivahteikkaammissa tapauksissa tietyntyyppiset ohjelmistot voivat lähettää ASCII-dataa moduloimalla Caps Lock LED -valoa sarjadatalla nopeudella 50 bittiä/s. Samoin kuin Morse-koodin signalointi, LEDin epäsäännöllinen vilkkuminen ei herätä epäilyksiä keskimääräisessä tietokoneen käyttäjässä.

Muut haittaohjelmat voivat tartuttaa tietokoneen ilmarakoisessa verkossa ja saada sen vastaanottamaan ja lähettämään hyökkäyskomentoja monitoimitulostimen/skannerin kautta, johon tietokone on kytketty.

Terminen

Kaikki elektroniset laitteet tuottavat ylimääräistä lämpöä ja vaativat lämmönhallintaa luotettavuuden parantamiseksi ja ennenaikaisten vikojen estämiseksi. Tietokoneet eivät ole poikkeus. Tämä tehdään yleensä fanien kanssa, ja olemme jo nähneet, kuinka niitä voidaan käyttää väärin suodatuskanavan tarjoamiseksi. Lämpötilan muutokset ovat osoittautuneet tehokkaaksi, vaikkakin tuskallisen hitaaksi datakanavaksi.

Haittaohjelmia voidaan käyttää etäohjaamaan ja internetiin yhdistettyä ilmastointijärjestelmää käyttämällä yksisuuntaista lämpöpeitekanavaa. Tietyt ohjelmat pystyvät kuromaan umpeen vierekkäisten vaarantuneiden tietokoneiden (jopa 40 cm) välisen ilmaraon käyttämällä niiden lämpöpäästöjä ja sisäänrakennettuja lämpöantureita luodakseen salaisen kaksisuuntaisen viestintäkanavan (jopa 8 bittiä tunnissa).

Seisminen

Seisminen tai värähtelyviestintä on prosessi, jossa tietojen vaihto tapahtuu mekaanisten värähtelyjen tai värähtelyjen kautta. Tietyissä olosuhteissa on täysin mahdollista aiheuttaa luettavia värinää tietokoneen kaiuttimen kautta. Lisäksi lähes kaikilla puhelimilla ja älypuhelimilla on kyky tuottaa seismisiä aaltoja tärinägeneraattorillaan.

On julkisesti osoitettu, että tietyntyyppinen haittaohjelma voi onnistua rekonstruoimaan näppäimistöllä kirjoitetut näppäinpainallukset, jotka sijaitsevat lähellä kiihtyvyysanturilla varustettua matkapuhelinta vain senttimetrien päässä. Näppäinpainallukset havaittiin käyttämällä vain värinää, ei painetun näppäimen ääntä.

Muita seismisen hakkeroinnin menetelmiä ovat tietokonejärjestelmän kaiuttimien käyttö matalataajuisten äänien luomiseen, mikä puolestaan tuottaa ymmärrettäviä värähtelyjä, jotka lähellä oleva kiihtyvyysanturi voi poimia.

Magneettinen

Lähes kaikissa nykyisissä älylaitteissa on jonkinlainen magnetometrisiru, joka toimii kompassina ja jolla on kyky mitata magneettikenttiä ja siten havaita todellinen pohjoinen ja etelä. Tällaista anturia voidaan kuitenkin myös käyttää väärin ja muuttaa viestintäkanavaksi.

Hypoteesia haittaohjelmasta, joka vastaanottaa komentoja magnetometrin kautta, on aiemmin tutkittu, ja on osoitettu, että virheetön viestintä käyttämällä räätälöityä sähkömagneettia, joka aiheuttaa muutoksia kohdelaitteen magneettikentässä, voi tapahtua suhteellisen helposti jopa 3.5 tuumaa, mutta suuremmat etäisyydet ovat mahdollisia myös vahvemmalla sähkömagneetilla.

Sähkömagneettinen

Sähkömagneettista säteilyä esiintyy käytännössä kaikkialla kaikissa elektronisissa laitteissa, varsinkin jos ne ovat suojaamattomia.

Hollantilaisen tietokonetutkijan Wim van Eckin mukaan nimetty Van Eck -phreaking-menetelmä antaa salakuuntelijalle mahdollisuuden kloonata CRT-näytön sisältö havaitsemalla sen sähkömagneettiset (EM) säteilyt etänä. Suojaamattomassa CRT-näytössä testit suoritettiin onnistuneesti 1 km: n etäisyydeltä sekä 200 metrin etäisyydeltä suojatulle näytölle.

Lisäksi kaikki näytönohjaimet vuotavat valtavia määriä sähkömagneettisia päästöjä, joita voidaan manipuloida tietojen siirtämiseksi. "AirHopper" on esimerkki haittaohjelmasta, joka muuttaa tietokoneen videokortin FM-lähettimeksi, joka voidaan kaapata tavallisella FM-radiolla, jopa älypuhelimeen rakennetuilla.