نظارت از راه دور نظارت از راه دور

نظارت بر رایانه ها یا سیستم های اطلاعاتی مشابه از راه دور با شناسایی، ضبط و رمزگشایی تابش منتشر شده توسط مانیتور لوله پرتو کاتد (CRT) امکان پذیر است.

این شکل نسبتا نااشنا از نظارت کامپیوتری از راه دور به عنوان TEMPESTشناخته می شود و شامل خواندن الکترومغناطیسی از دستگاه های محاسباتی است که می تواند صدها متر دورتر باشد و استخراج اطلاعاتی که بعدا به منظور بازسازی داده های قابل فهم رمزگشایی می شود.

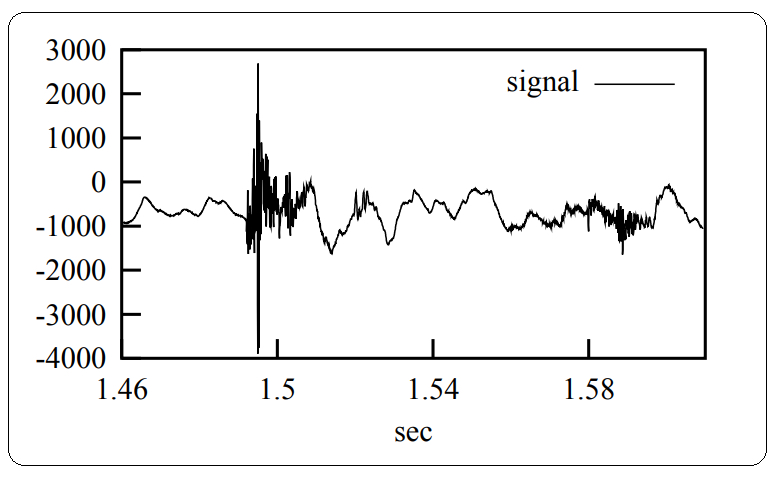

شکل 2 نشان دهنده سیگنال صوتی یک کلیک صفحه کلید فردی و زمان لازم برای محو شدن صدا است.

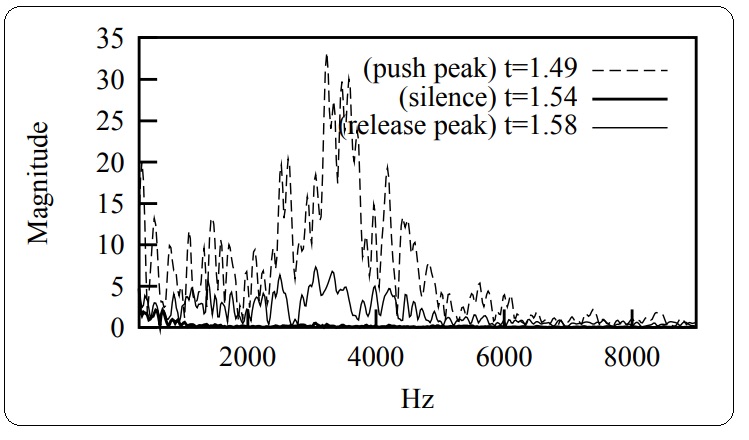

Fig.3 همان سیگنال اکوستیک را به عنوان شکل 2 به تصویر می کشد، اما تمام طیف های فرکانس مربوط به "اوج فشار" (دکمه صفحه کلید به طور کامل فشار داده می شود)، "سکوت" (مکث بی نهایت کوچک قبل از صفحه کلید دکمه ازاد می شود) و "اوج انتشار" (دکمه صفحه کلید به طور کامل منتشر می شود).

| صفحه کلید A، ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| کلید فشار داده شد | q | w | e | r | t | y |

| شناخته شده | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| کلید فشار داده شد | u | من | o | a | s | |

| شناخته شده | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| کلید فشار داده شد | d | f | g | h | j | k |

| شناخته شده | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| کلید فشار داده شد | l | ; | z | x | c | v |

| شناخته شده | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| کلید فشار داده شد | b | n | m | , | . | / |

| شناخته شده | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

انجیر. 4 هر کلید صفحه کلید QWERTY و سه ارزش شبکه عصبی پس انتشار متوالی ان را نشان می دهد. این مقادیر با استفاده از یک برنامه شبیه ساز بسیار حساس ایجاد می شوند که قادر به ضبط طیف گسترده ای از فرکانس های صوتی، ساده سازی و برچسب زدن فرکانس ها از 1 تا 10 و مهمتر از همه - بازسازی داده های قابل فهم است.

خروجی های اکوستیک از دستگاه های ورودی صفحه کلید مانند می تواند برای تشخیص محتوای تایپ شده استفاده شود. بدیهی است که یک صفحه کلید بدون صدا (غیر مکانیکی) یک اقدامات متقابل کافی برای این نوع حمله استراق سمع است.