Monitoreo a distancia Monitoreo a distancia

El monitoreo de computadoras o sistemas de información similares a distancia es posible detectando, capturando y descifrando la radiación emitida por el monitor de tubo de rayos catódicos (CRT).

Esta forma bastante desconocida de vigilancia informática a larga distancia se conoce como TEMPEST, e implica leer emanaciones electromagnéticas de dispositivos informáticos, que pueden estar a cientos de metros de distancia, y extraer información que luego se descifra para reconstruir datos inteligibles.

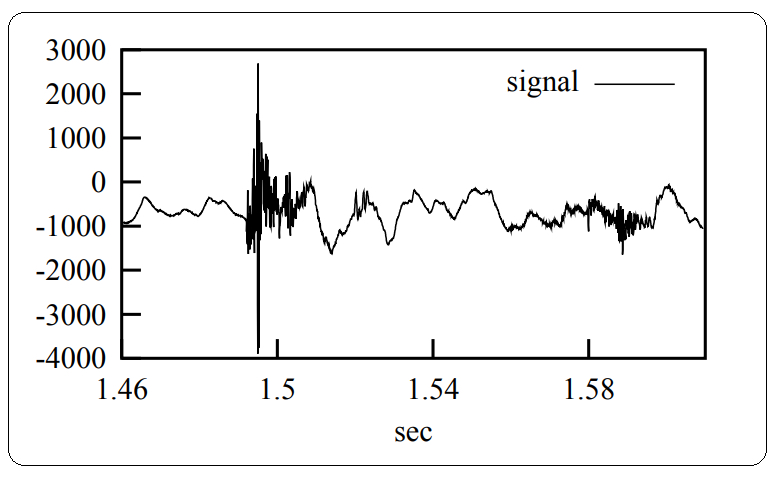

La fig.2 representa la señal acústica de un clic individual del teclado y el tiempo necesario para que el sonido se desvanezca.

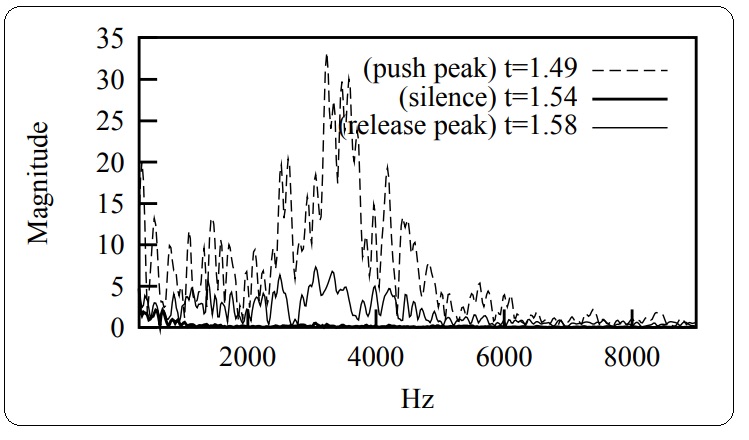

La Fig.3 muestra la misma señal acústica que la Fig.2 pero muestra todos los espectros de frecuencia correspondientes al "pico de pulsación" (el botón del teclado está completamente presionado), "silencio" (la pausa infinitesimal antes de que se suelte el botón del teclado) y "pico de liberación" (el botón del teclado está completamente liberado).

| Teclado A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| tecla presionada | q | w | e | r | t | y |

| reconocido | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| tecla presionada | u | Yo | o | un | s | |

| reconocido | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| tecla presionada | d | f | g | h | j | k |

| reconocido | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| tecla presionada | l | ; | z | x | c | v |

| reconocido | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| tecla presionada | b | n | m | , | . | / |

| reconocido | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Higo. 4 muestra cada tecla del teclado QWERTY y los tres valores de red neuronal de retropropagación secuencial que lo acompañan. Estos valores se crean utilizando un programa simulador altamente sensible que puede capturar una amplia gama de frecuencias de sonido, simplificar y etiquetar las frecuencias del 1 al 10 y, lo más importante, reconstruir datos inteligibles.

Las emanaciones acústicas de dispositivos de entrada similares a los de un teclado se pueden usar para reconocer el contenido que se está escribiendo. Es evidente que un teclado sin sonido (no mecánico) es una contramedida adecuada para este tipo de ataque de escucha.