Hackeando el éter Cómo los datos cruzan la brecha de aire

Los dispositivos informáticos y otros sistemas de información son capaces de filtrar datos de muchas maneras peculiares.

A medida que las entidades maliciosas atacan y atacan cada vez más las infraestructuras centrales, los métodos y políticas de seguridad de TI para proteger ubicaciones altamente sensibles y vulnerables han evolucionado a lo largo de los años.

La implementación de protocolos de seguridad sólidos, como la metodología de "espacio de aire", tiene el potencial de salvaguardar todos los dispositivos vulnerables.

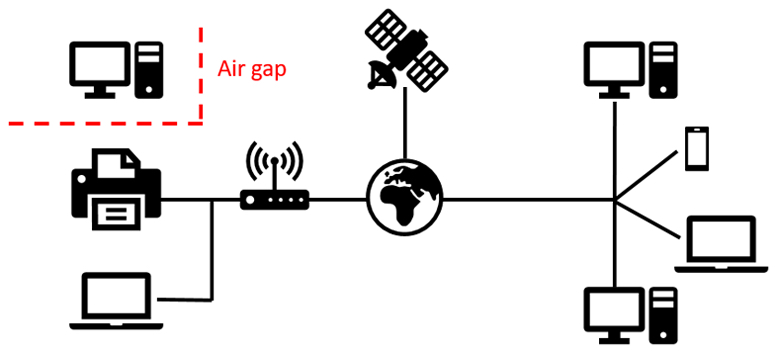

Air-gapping es un conjunto de procedimientos de blindaje realizados secuencialmente para garantizar que la computadora vulnerable o cualquier otro sistema de información esté físicamente aislado de todas las redes no seguras, como la Internet pública o una red de área local (LAN) no segura.

Air-gapping puede incluir la eliminación de todos los vectores potenciales de fuga de datos, tales como: micrófonos, altavoces, tarjetas de video, cámaras, unidades de CD/DVD-ROM, discos duros, tarjetas de Internet, puertos USB.

Un canal encubierto de espacio de aire es cualquier canal informativo para el cual se tomaron medidas de prevención de escuchas y escuchas de aire protectoras en el emisor, el receptor o ambos, sin embargo, los datos confidenciales continúan filtrándose involuntariamente.

En la mayoría de los casos, tales canales encubiertos no fueron diseñados originalmente para ser utilizados como canales de transmisión de datos / información, por ejemplo, las luces LED en una computadora o los sonidos que hace un teclado cuando se usa para escribir.

Aunque la entidad de piratería podría tener que instalar software adicional (malware) en la computadora o sistema de información de destino para hacer viable un canal encubierto en particular, no es necesario instalar ningún tipo de hardware adicional en dichos sistemas.

Sin embargo, también existen numerosos métodos para monitorear y espiar de forma remota una computadora o sistema de información que no requieren intervención previa.

Se ha demostrado que es posible monitorear la radiación emitida por un monitor de tubo de rayos catódicos (CRT) o incluso una pantalla moderna de cristal líquido (LCD). Esta forma de vigilancia a menudo se conoce como phreaking de Van Eck o como TEMPEST.

También es factible escuchar el teclado de una computadora con un micrófono parabólico y registrar pulsaciones de teclas individuales sin necesidad de registrar malware / software.

Incluso los ruidos de alta frecuencia emitidos por la CPU de una computadora pueden incluir información confidencial sobre los programas o instrucciones que se ejecutan.

Debido al amplio espectro y la naturaleza diferente de todos los canales encubiertos de espacio de aire, con frecuencia se colocan en categorías de acuerdo con el canal físico en el que operan, tales como:

- Medios físicos

-Acústico

-Luz

-Sísmico

-Magnético

-Termal

-Electromagnético

Acústico

Los hackers con frecuencia se aprovechan de los canales acústicos encubiertos porque son erróneamente considerados como inocuos e intrascendentes por los no iniciados. Sin embargo, todas las computadoras y su parafernalia acompañante, como impresoras, teclados, ratones, ventiladores de refrigeración, procesadores y la mayoría de los otros sistemas de información emiten sonidos ultrasónicos. Estos sonidos pueden ser capturados por micrófonos genéricos (para distancias cortas) o micrófonos parabólicos (para largas distancias) y luego pueden ser descifrados para reconstruir datos inteligibles.

"Fansmitter" es el ejemplo por excelencia de un malware que puede filtrar acústicamente información confidencial de computadoras vulnerables con espacios de aire, incluso cuando no hay altavoces o audio de hardware de audio presente, porque utiliza el ruido emitido por la CPU y los ventiladores del chasis.

"DiskFiltration" es otro software complejo de procesamiento de datos que es capaz de filtrar datos utilizando señales acústicas emitidas desde el disco duro manipulando los movimientos del actuador del disco duro y utilizando operaciones de búsqueda, haciendo que el disco duro se "mueva" de maneras específicas que generan sonido.

Medios físicos

A pesar de que la propagación de malware a través de medios físicos es hoy en día en su mayoría obsoleta, en el pasado, esta era la principal forma en que las computadoras se infectaban con software malicioso. Hace aproximadamente 2-3 décadas, los vectores de información tangible, como los disquetes y los CD-ROM, eran el medio maligno de elección para todos los piratas informáticos, pero actualmente, los virus como "Stuxnet" se transmiten principalmente a través de unidades USB. El gusano informático Stuxnet cierra el espacio de aire con la ayuda de una unidad USB para que pueda enviar / recibir solicitudes hacia y desde el operador a través de un área de almacenamiento oculta creada en la estructura FAT (tabla de asignación de archivos) sin procesar.

Luz

Aparte de la fuente evidente y principal de emisiones de luz para cualquier sistema informático, es decir, el monitor (ya sea un CRT o LCD), las emanaciones de luz sensibles pueden filtrarse a través de otros vectores, como los teclados LED, impresoras o módems.

Es posible reconstruir el contenido de una pantalla CRT analizando la intensidad de la luz del reflejo difuso de la pantalla en una pared cercana. Mientras que, el contenido de una pantalla LCD podría reconstruirse analizando reflejos difusos de objetos relativamente cerca de la pantalla, como anteojos, botellas e incluso cubiertos a una distancia de hasta 30 metros, si se emplean lentes telescópicas lo suficientemente fuertes.

En casos más matizados, cierto tipo de software puede transmitir datos ASCII modulando el LED Caps Lock con datos en serie a 50 bits/s. Similar a la señalización de código Morse, el parpadeo irregular del LED no levantará sospechas en el usuario promedio de computadoras.

Otro malware puede infectar una computadora en una red con espacio de aire y hacer que reciba y envíe comandos de ataque a través de una impresora / escáner multifunción al que está conectada la computadora.

Termal

Todos los dispositivos electrónicos generan exceso de calor y requieren gestión térmica para mejorar la fiabilidad y evitar fallos prematuros. Las computadoras no son una excepción. Esto generalmente se hace con ventiladores y ya hemos visto cómo se puede abusar de ellos para proporcionar un canal de exfiltración. Se ha demostrado que los cambios de temperatura son un canal de datos eficaz, aunque dolorosamente lento.

El malware se puede utilizar para controlar de forma remota y el sistema de aire acondicionado conectado a Internet utilizando un canal térmico encubierto unidireccional. Ciertos programas son capaces de cerrar la brecha de aire entre las computadoras comprometidas adyacentes (hasta 40 cm) mediante el uso de sus emisiones de calor y sensores térmicos incorporados para crear un canal de comunicación bidireccional encubierto (hasta 8 bits por hora).

Sísmico

La comunicación sísmica o vibratoria es un proceso en el que el intercambio de datos e información ocurre a través de oscilaciones mecánicas o vibraciones. Bajo ciertas condiciones, es completamente posible inducir vibraciones legibles a través del altavoz de una computadora. Además, casi todos los teléfonos y teléfonos inteligentes tienen la capacidad de producir ondas sísmicas utilizando su generador de vibración.

Se ha demostrado públicamente que cierto tipo de malware puede tener éxito en la reconstrucción de las pulsaciones de teclas escritas en un teclado ubicado muy cerca (a pocos centímetros de distancia) de un teléfono celular equipado con acelerómetro. Las pulsaciones de teclas se detectaron utilizando solo la vibración y no el sonido de la tecla que se presionaba.

Otros métodos de piratería sísmica incluyen el uso de los altavoces de un sistema informático para crear sonidos de baja frecuencia, que a su vez producen vibraciones inteligibles que pueden ser captadas por un acelerómetro cercano.

Magnético

Prácticamente todos los dispositivos inteligentes actuales tienen algún tipo de chip magnetómetro que sirve como brújula y tiene la capacidad de medir los campos magnéticos, detectando así el norte y el sur verdaderos. Sin embargo, un sensor como este también puede ser abusado y transformado en un canal de comunicación.

La hipótesis de un malware que recibe comandos a través de un magnetómetro se ha explorado previamente y se ha demostrado que la comunicación sin errores, utilizando un electroimán personalizado que induce cambios en el campo magnético del dispositivo objetivo, puede ocurrir con relativa facilidad hasta 3.5 pulgadas, pero también son posibles mayores distancias con un electroimán más fuerte.

Electromagnético

Las emisiones de radiación electromagnética son prácticamente omnipresentes en todos los equipos electrónicos, especialmente si no están blindados.

La metodología de phreaking Van Eck, llamada así por el investigador informático holandés Wim van Eck, permite a un espía clonar el contenido de un monitor CRT detectando remotamente sus emisiones electromagnéticas (EM). En un monitor CRT sin blindaje, las pruebas se realizaron con éxito desde una distancia de 1 km, así como una distancia de 200 m para un monitor blindado.

Además, todas las tarjetas de video filtran enormes cantidades de emisiones EM, que pueden manipularse para transmitir datos. "AirHopper" es un ejemplo de un malware que convierte la tarjeta de video de una computadora en un transmisor FM, que puede ser capturado por una radio FM estándar, incluso las que están integradas en un teléfono inteligente.