远距离监控 远距离监控

通过检测、捕获和破译阴极射线管(CRT)监视器发出的辐射,可以从远处监控计算机或类似的信息系统。

这种相当陌生的远程计算机监视形式被称为 TEMPEST,涉及从数百米外的计算设备读取电磁辐射,并提取信息,然后破译以重建可理解的数据。

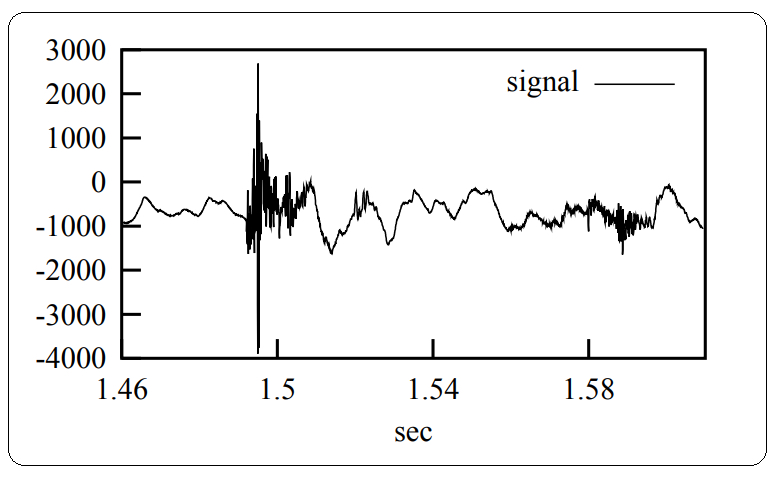

图例.2表示单个键盘点击的声音信号以及声音消失的必要时间。

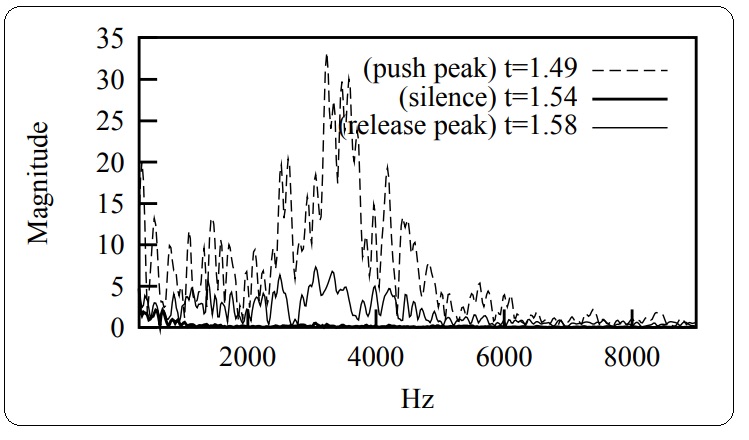

图3描绘了与图2相同的声音信号,但它显示了与“推峰”(完全按下键盘按钮)、“静音”(键盘按钮松开前的无限小停顿)和“释放峰值”(键盘按钮完全释放)相对应的所有频谱。

| 键盘 A,ADCS:1.99 | ||||||

|---|---|---|---|---|---|---|

| 按键 | q | w | e | r | t | y |

| 认可 | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| 按键 | u | 我 | o | 一个 | s | |

| 认可 | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| 按键 | d | f | g | h | j | k |

| 认可 | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| 按键 | l | ; | z | x | c | v |

| 认可 | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| 按键 | b | n | m | , | . | / |

| 认可 | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

无花果。图4显示了每个QWERTY键盘键及其三个伴随的顺序反向传播神经网络值。这些值是使用高度敏感的模拟器程序创建的,该程序能够捕获各种声音频率,简化和标记从 1 到 10 的频率,最重要的是 - 重建可理解的数据。

来自类似键盘的输入设备的声学发射可用于识别正在键入的内容。不言而喻,无声(非机械)键盘是此类窃听攻击的适当对策。