Monitoramento à distância Monitoramento à distância

O monitoramento à distância de computadores ou sistemas de informação similares é possível detectando, capturando e decifrando a radiação emitida pelo monitor de tubo de raios catódicos (CRT).

Esta forma bastante desconhecida de vigilância de computadores de longa distância é conhecida como TEMPEST, e envolve a leitura de emanações eletromagnéticas de dispositivos de computação, que podem estar a centenas de metros de distância, e a extração de informações que são posteriormente decifradas para reconstruir dados inteligíveis.

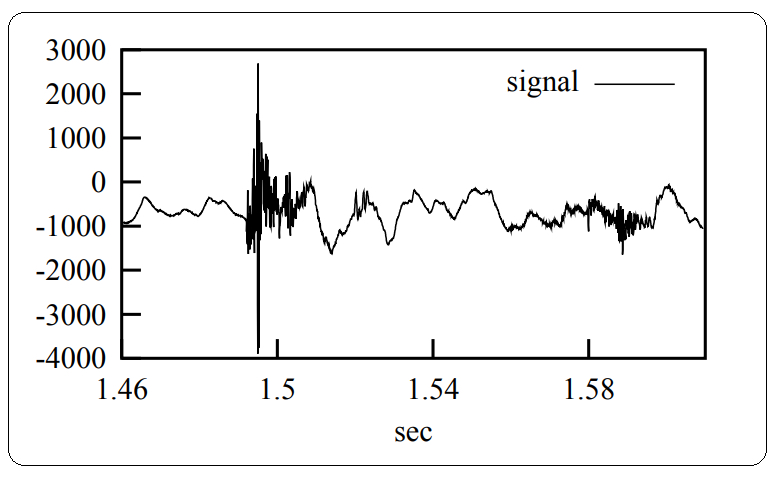

A Fig.2 representa o sinal acústico de um clique individual no teclado e o tempo necessário para que o som desapareça.

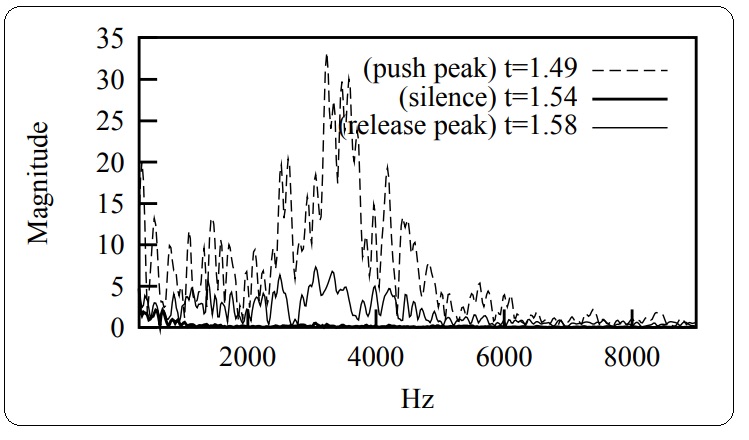

A Fig.3 mostra o mesmo sinal acústico da Fig.2, mas mostra todos os espectros de frequência correspondentes ao "push peak" (o botão do teclado sendo totalmente pressionado), "silence" (a pausa infinitesimal antes que o botão do teclado seja liberado) e "release peak" (o botão do teclado sendo totalmente liberado).

| Teclado A, ADCS: 1.99 | ||||||

|---|---|---|---|---|---|---|

| tecla pressionada | q | w | e | r | t | y |

| Reconhecido | 9,0,0 | 9,1,0 | 1,1,1 | 8,1,0 | 10,0,0 | 7,1,0 |

| tecla pressionada | u | eu | o | um | s | |

| Reconhecido | 7,0,2 | 8,1,0 | 4,4,1 | 9,1,0 | 6,0,0 | 9,0,0 |

| tecla pressionada | d | f | g | h | j | k |

| Reconhecido | 8,1,0 | 2,1,1 | 9,1,0 | 8,1,0 | 8,0,0 | 8,0,0 |

| tecla pressionada | l | ; | z | x | c | v |

| Reconhecido | 9,1,0 | 10,0,0 | 9,1,0 | 10,0,0 | 10,0,0 | 9,0,1 |

| tecla pressionada | b | n | m | , | . | / |

| Reconhecido | 10,0,0 | 9,1,0 | 9,1,0 | 6,1,0 | 8,1,0 | 8,1,0 |

Figo. 4 mostra cada tecla do teclado QWERTY e seus três valores de rede neural de retropropagação sequencial que os acompanham. Esses valores são criados usando um programa simulador altamente sensível que é capaz de capturar uma ampla gama de frequências sonoras, simplificar e rotular as frequências de 1 a 10 e, o mais importante, reconstruir dados inteligíveis.

Emanações acústicas de dispositivos de entrada semelhantes a teclados podem ser usadas para reconhecer o conteúdo que está sendo digitado. É evidente que um teclado sem som (não mecânico) é uma contramedida adequada para esse tipo de ataque de escuta.