Hackeando o Éter Como os dados atravessam a brecha aérea

Dispositivos de computação e outros sistemas de informação são capazes de vazar dados de muitas maneiras peculiares.

À medida que entidades maliciosas atacam e atacam cada vez mais infraestruturas principais, os métodos e políticas de segurança de TI para proteger locais altamente sensíveis e vulneráveis têm evoluído ao longo dos anos.

A implementação de protocolos de segurança fortes, como a metodologia "air-gapping", tem o potencial de proteger todos os dispositivos vulneráveis.

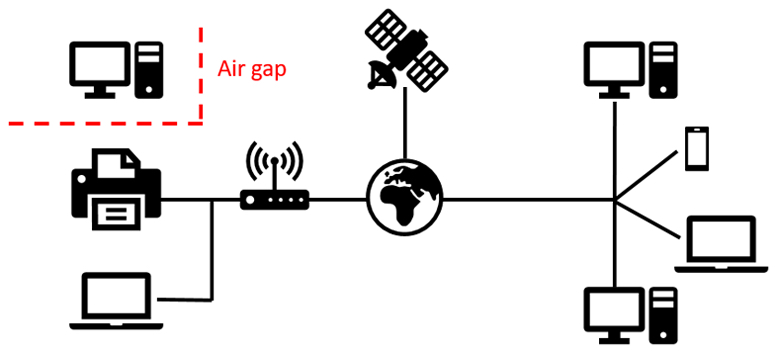

Air-gapping é um conjunto de procedimentos de blindagem feitos sequencialmente para garantir que o computador vulnerável ou qualquer outro sistema de informação seja fisicamente isolado de todas as redes não seguras, como a Internet pública ou uma rede local (LAN) não segura.

Air-gapping pode incluir a remoção de todos os vetores de vazamento de dados em potencial, tais como: microfones, alto-falantes, placas de vídeo, câmeras, unidades de CD/DVD-ROM, discos rígidos, placas de Internet, portas USB.

Um canal secreto de air-gap é qualquer canal informativo para o qual foram tomadas medidas de prevenção de air-gapping e escutas no emissor, receptor ou ambos, no entanto, dados sensíveis continuam a vazar involuntariamente.

Na maioria dos casos, esses canais secretos não foram originalmente projetados para serem usados como canais de transmissão de dados/informações, por exemplo, as luzes LED em um computador ou os sons que um teclado emite quando usado para digitar.

Embora a entidade de hacking possa ter que instalar software adicional (malware) no computador ou sistema de informação alvo para viabilizar um determinado canal secreto, não há necessidade de instalar qualquer tipo de hardware adicional em tais sistemas.

No entanto, também existem inúmeros métodos para monitorar e espionar remotamente um computador ou sistema de informação que não requer intervenção prévia.

Foi demonstrado que é possível monitorar a radiação emitida por um monitor de tubo de raios catódicos (CRT) ou mesmo um moderno display de cristal líquido (LCD). Esta forma de vigilância é muitas vezes referida como Van Eck phreaking ou como TEMPEST.

Também é viável ouvir o teclado de um computador com um microfone parabólico e registrar pressionamentos de teclas individuais sem realmente exigir o registro de malware/software.

Mesmo os ruídos de alta frequência emitidos pela CPU de um computador podem incluir informações confidenciais sobre os programas ou instruções que estão sendo executados.

Devido ao amplo espectro e à natureza diferente de todos os canais secretos de air-gap, eles são frequentemente colocados em categorias de acordo com o canal físico em que operam, tais como:

- Mídia Física

-Acústico

-Luz

-Sísmico

-Magnético

-Termal

-Eletromagnético

Acústico

Os hackers frequentemente se aproveitam de canais secretos acústicos porque eles são erroneamente considerados inócuos e inconsequentes pelos não iniciados. No entanto, todos os computadores e sua parafernália que os acompanha, como impressoras, teclados, mouses, ventiladores de resfriamento, processadores e a maioria dos outros sistemas de informação emitem sons ultrassônicos. Esses sons podem ser captados por microfones genéricos (para curtas distâncias) ou parabólicos (para longas distâncias) e, em seguida, podem ser decifrados para reconstruir dados inteligíveis.

"Fansmitter" é o exemplo por excelência de um malware que pode exfiltrar acusticamente informações confidenciais de computadores vulneráveis, mesmo quando não há alto-falantes ou áudio de hardware de áudio presentes, porque utiliza o ruído emitido pela CPU e pelos ventiladores do chassi.

"DiskFiltration" é outro software de processamento de dados complexo que é capaz de exfiltrar dados usando sinais acústicos emitidos a partir do disco rígido, manipulando os movimentos do atuador do disco rígido e usando operações de busca, fazendo assim o disco rígido "mover-se" de maneiras específicas que geram som.

Mídia Física

Embora a disseminação de malware através de mídia física seja hoje em dia obsoleta, no passado, essa era a principal maneira de os computadores serem infectados com software mal-intencionado. Aproximadamente 2-3 décadas atrás, vetores de informação tangíveis, como disquetes e CD-ROMs, eram o meio maligno de escolha para todos os hackers, mas atualmente, vírus como o "Stuxnet" são transmitidos principalmente através de drives USB. O worm de computador Stuxnet preenche a lacuna de ar com a ajuda de uma unidade USB para que ele possa enviar/receber solicitações de e para o operador por meio de uma área de armazenamento oculta criada na estrutura FAT (File Allocation Table) bruta.

Luz

Além da fonte de emissão de luz autoevidente e primordial para qualquer sistema de computador, ou seja, o monitor (seja um CRT ou LCD), emanações de luz sensíveis podem ser vazadas através de outros vetores, como teclados, LEDs, impressoras ou modems.

É possível reconstruir o conteúdo de uma tela CRT analisando a intensidade de luz da reflexão difusa da tela em uma parede próxima. Já o conteúdo de uma tela LCD poderia ser reconstruído analisando reflexos difusos de objetos relativamente próximos da tela, como óculos, garrafas e até talheres a até 30 metros de distância, se lentes telescópicas fortes o suficiente forem empregadas.

Em casos mais matizados, determinado tipo de software pode transmitir dados ASCII modulando o LED Caps Lock com dados seriais a 50 bits/s. Semelhante à sinalização de código Morse, o piscar irregular do LED não levantará suspeitas no usuário médio do computador.

Outros malwares podem infectar um computador em uma rede air-gapped e fazê-lo receber e enviar comandos de ataque através de uma impressora/scanner multifuncional ao qual o computador está conectado.

Termal

Todos os dispositivos eletrônicos geram calor em excesso e requerem gerenciamento térmico para melhorar a confiabilidade e evitar falhas prematuras. Os computadores não são exceção. Isso geralmente é feito com ventiladores e já vimos como eles podem ser abusados para fornecer um canal de exfiltração. As mudanças de temperatura mostram-se um canal de dados eficaz, embora dolorosamente lento.

O malware pode ser usado para controlar remotamente e conectar o sistema de ar-condicionado à internet usando um canal térmico secreto unidirecional. Certos programas são capazes de preencher a lacuna de ar entre computadores adjacentes comprometidos (até 40 cm) usando suas emissões de calor e sensores térmicos integrados para criar um canal de comunicação bidirecional secreto (até 8 bits por hora).

Sísmico

A comunicação sísmica ou vibracional é um processo onde a troca de dados e informações está acontecendo através de oscilações mecânicas ou vibrações. Sob certas condições, é totalmente possível induzir vibrações legíveis através do alto-falante de um computador. Além disso, quase todos os telefones e smartphones têm a capacidade de produzir ondas sísmicas usando seu gerador de vibração.

Foi demonstrado publicamente que um certo tipo de malware pode ser bem-sucedido em reconstruir as teclas digitadas em um teclado localizado próximo (a meros centímetros de distância) de um telefone celular equipado com acelerômetro. As teclas pressionadas foram detectadas usando apenas a vibração e não o som da tecla sendo pressionada.

Outros métodos de hacking sísmico incluem o uso de alto-falantes de um sistema de computador para criar sons de baixa frequência, que por sua vez produzem vibrações inteligíveis que podem ser captadas por um acelerômetro próximo.

Magnético

Praticamente todos os dispositivos inteligentes atuais têm alguma forma de um chip magnetômetro que serve como uma bússola e tem a capacidade de medir os campos magnéticos, detectando assim o verdadeiro norte e sul. No entanto, um sensor como esse também pode ser abusado e transformado em um canal de comunicação.

A hipótese de um malware receber comandos através de um magnetômetro foi explorada anteriormente e foi provado que a comunicação livre de erros, usando um eletroímã personalizado que induz mudanças no campo magnético do dispositivo alvo, pode acontecer com relativa facilidade até 3,5 polegadas, mas distâncias maiores também são possíveis com um eletroímã mais forte.

Eletromagnético

As emissões de radiação eletromagnética são praticamente onipresentes em todos os equipamentos eletrônicos, especialmente se estiverem sem blindagem.

A metodologia de phreaking de Van Eck, nomeada em homenagem ao pesquisador de computação holandês Wim van Eck, permite que um espião clone o conteúdo de um monitor CRT detectando remotamente suas emissões eletromagnéticas (EM). Em um monitor CRT não blindado, os testes foram realizados com sucesso a uma distância de 1km, bem como a uma distância de 200m para um monitor blindado.

Além disso, todas as placas de vídeo vazam enormes quantidades de emissões de EM, que podem ser manipuladas para transmitir dados. "AirHopper" é um exemplo de um malware que transforma a placa de vídeo de um computador em um transmissor de FM, que pode ser capturado por um rádio FM padrão, mesmo aqueles que são construídos em um smartphone.