Inbraak van die eter Hoe data die luggaping oorsteek

Rekenaartoestelle en ander inligtingstelsels kan data op baie eienaardige maniere lek.

Aangesien kwaadwillige entiteite toenemend kerninfrastrukture teiken en aanval, het die IT-sekuriteitsmetodes en -beleide vir die beskerming van hoogs sensitiewe en kwesbare plekke deur die jare ontwikkel.

Die implementering van sterk sekuriteitsprotokolle, soos die "luggapende" metodologie, het die potensiaal om alle kwesbare toestelle te beskerm.

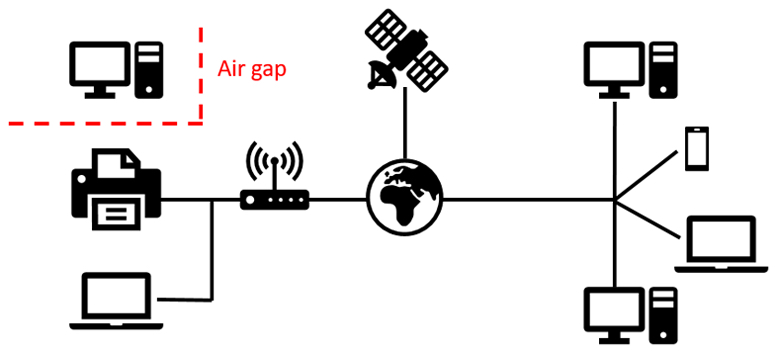

Luggaping is 'n stel afskermingsprosedures wat opeenvolgend gedoen word om te verseker dat die kwesbare rekenaar of enige ander inligtingstelsel fisies geïsoleer word van alle onversekerde netwerke, soos die openbare internet of 'n onversekerde plaaslike netwerk (LAN).

Luggaping kan insluit die verwydering van alle potensiële data-lekkende vektore, soos: mikrofone, luidsprekers, videokaarte, kameras, CD / DVD-ROM-aandrywers, hardeskywe, internetkaarte, USB-poorte.

'N Luggaping-geheime kanaal is enige inligtingskanaal waarvoor beskermende luggapings- en afluistervoorkomingsmaatreëls by die emitter, ontvanger of albei getref is, maar sensitiewe data lek onbedoeld.

In die meeste gevalle is sulke geheime kanale oorspronklik nie ontwerp om as data-/inligtingoordragkanale gebruik te word nie, byvoorbeeld die LED-ligte op 'n rekenaar of die geluide wat 'n sleutelbord maak wanneer dit gebruik word om te tik.

Alhoewel die inbraakentiteit moontlik addisionele sagteware (malware) op die teikenrekenaar of inligtingstelsel moet installeer om 'n spesifieke geheime kanaal lewensvatbaar te maak, is dit nie nodig om enige soort bykomende hardeware op sulke stelsels te installeer nie.

Nietemin is daar ook talle metodes om 'n rekenaar of inligtingstelsel op afstand te monitor en te bespied wat geen vorige ingryping benodig nie.

Daar is getoon dat dit moontlik is om die straling wat deur 'n katodestraalbuis (CRT) monitor of selfs 'n moderne vloeibare kristalskerm (LCD) uitgestraal word, te monitor. Daar word dikwels na hierdie vorm van toesig verwys as Van Eck phreaking of as TEMPEST.

Dit is ook haalbaar om met 'n paraboliese mikrofoon na die sleutelbord van 'n rekenaar te luister en individuele toetsaanslagen aan te teken sonder om malware / sagteware aan te meld.

Selfs die hoëfrekwensiegeluide wat deur die SVE van 'n rekenaar uitgestraal word, kan sensitiewe inligting bevat oor die programme of instruksies wat uitgevoer word.

As gevolg van die breë spektrum en verskillende aard van alle luggaping-geheime kanale, word hulle gereeld in kategorieë geplaas volgens die fisiese kanaal waarin hulle werk, soos:

- Fisiese media

-Akoestiese

-Lig - Seismiese

-Magnetiese

-Termiese

-Elektromagnetiese

Akoestiese

Kuberkrakers maak gereeld gebruik van akoestiese geheime kanale omdat hulle verkeerdelik deur die oningewydes as onskuldig en onbelangrik beskou word. Alle rekenaars en hul gepaardgaande toebehore, soos drukkers, sleutelborde, muise, koelwaaiers, verwerkers en die meeste ander inligtingstelsels, gee egter ultrasoniese klanke uit. Hierdie klanke kan vasgevang word deur generiese mikrofone (vir kort afstande) of paraboliese mikrofone (vir lang afstande) en kan dan ontsyfer word om verstaanbare data te rekonstrueer.

"Fansmitter" is die kenmerkende voorbeeld van 'n malware wat sensitiewe inligting akoesties van kwesbare lugrekenaars kan eksfiltreer, selfs wanneer geen luidsprekers of klankhardeware-klank teenwoordig is nie, omdat dit die geraas wat uit die SVE en onderstelwaaiers vrygestel word, gebruik.

"DiskFiltration" is nog 'n komplekse dataverwerkingsagteware wat data kan eksfiltreer met behulp van akoestiese seine wat vanaf die hardeskyf uitgestraal word deur die bewegings van die hardeskyfaandrywer te manipuleer en soekbewerkings te gebruik, en sodoende die hardeskyf te laat "beweeg" op spesifieke maniere wat klank genereer.

Fisiese media

Alhoewel die verspreiding van wanware deur fisiese media deesdae meestal verouderd is, was dit in die verlede die belangrikste manier waarop rekenaars met kwaadwillige sagteware besmet geraak het. Ongeveer 2-3 dekades gelede was tasbare inligtingsvektore soos diskette en CD-ROM's die kwaadaardige medium van keuse vir alle hackers, maar tans word virusse soos "Stuxnet" hoofsaaklik deur USB-aandrywers oorgedra. Die Stuxnet-rekenaarwurm oorbrug die luggaping met behulp van 'n USB-skyf sodat dit dan versoeke na en van die operateur kan stuur/ontvang via 'n verborge stoorarea wat in rou FAT (File Allocation Table) struktuur geskep is.

Lig

Afgesien van die vanselfsprekende en belangrikste bron van ligvrystellings vir enige rekenaarstelsel, d.w.s. die monitor (óf 'n CRT óf LCD), kan sensitiewe liguitstralings deur ander vektore gelek word, soos die sleutelborde LED's, drukkers of modems.

Dit is moontlik om die inhoud van 'n CRT-skerm te rekonstrueer deur die ligintensiteit van die diffuse weerkaatsing van die skerm vanaf 'n nabygeleë muur te ontleed. Terwyl die inhoud van 'n LCD-skerm gerekonstrueer kan word deur diffuse weerkaatsings van voorwerpe binne relatief naby die skerm te ontleed, soos brille, bottels en selfs eetgerei tot 30 meter weg, indien sterk genoeg teleskopiese lense gebruik word.

In meer genuanseerde gevalle kan sekere tipe sagteware ASCII-data oordra deur die Caps Lock LED met seriële data teen 50 bis/s te moduleer. Soortgelyk aan morse-kode sein, sal die onreëlmatige knippering van die LED nie die vermoede by die gemiddelde rekenaargebruiker wek nie.

Ander malware kan 'n rekenaar op 'n lugnetwerk besmet en dit aanvalopdragte laat ontvang en stuur deur middel van 'n multifunksie-drukker/skandeerder waaraan die rekenaar gekoppel is.

Termiese

Alle elektroniese toestelle genereer oortollige hitte en benodig termiese bestuur om betroubaarheid te verbeter en voortydige mislukking te voorkom. Rekenaars is geen uitsondering nie. Dit word gewoonlik met aanhangers gedoen en ons het reeds gesien hoe hulle misbruik kan word om 'n eksfiltrasiekanaal te bied. Veranderinge in temperatuur blyk 'n effektiewe, hoewel pynlik stadige, datakanaal te wees.

Malware kan gebruik word om lugversorgingstelsel op afstand te beheer en internet gekoppel met behulp van 'n eenrigting termiese geheime kanaal. Sekere programme kan die luggaping tussen aangrensende gekompromitteerde rekenaars (tot 40 cm) oorbrug deur hul hitte-emissies en ingeboude termiese sensors te gebruik om 'n geheime tweerigtingkommunikasiekanaal (tot 8 bis per uur) te skep.

Seismiese

Seismiese of vibrasiekommunikasie is 'n proses waar die uitruil van data en inligting deur meganiese ossillasies of vibrasies plaasvind. Onder sekere omstandighede is dit heeltemal moontlik om leesbare vibrasies deur die luidspreker van 'n rekenaar te veroorsaak. Boonop het byna alle telefone en slimfone die vermoë om seismiese golwe te produseer met behulp van hul vibrasiegenerator.

Daar is in die openbaar aangetoon dat 'n sekere soort malware suksesvol kan wees in die rekonstruksie van die toetsaanslagen wat op 'n sleutelbord in die nabyheid (net net sentimeter) na 'n versnellingsmeter toegeruste selfoon getik is. Die toetsaanslagen is opgespoor met slegs die vibrasie en nie die geluid van die sleutel wat ingedruk word nie.

Ander metodes van seismiese inbraak sluit in die gebruik van 'n rekenaarstelsel se luidsprekers om laefrekwensieklanke te skep, wat weer verstaanbare vibrasies produseer wat deur 'n nabygeleë versnellingsmeter opgetel kan word.

Magnetiese

Feitlik alle huidige slimtoestelle het een of ander vorm van 'n magnetometerskyfie wat as kompas dien en die vermoë het om die magnetiese velde te meet en sodoende ware noord en suid op te spoor. 'n Sensor soos hierdie kan egter ook misbruik word en in 'n kommunikasiekanaal omskep word.

Die hipotese van 'n malware wat opdragte via 'n magnetometer ontvang, is voorheen ondersoek en dit is bewys dat foutvrye kommunikasie, met behulp van 'n pasgemaakte elektromagneet wat veranderinge in die magnetiese veld van die doelgerigte toestel veroorsaak, relatief maklik tot 3,5 duim kan plaasvind, maar groter afstande is ook moontlik met 'n sterker elektromagneet.

Elektromagnetiese

Elektromagnetiese stralingsvrystellings is feitlik alomteenwoordig in alle elektroniese toerusting, veral as dit nie beskerm word nie.

Die Van Eck-phreaking-metodologie, vernoem na die Nederlandse rekenaarnavorser Wim van Eck, stel 'n afluisteraar in staat om die inhoud van 'n CRT-monitor te kloon deur die elektromagnetiese (EM) emissies op afstand op te spoor. In 'n ongeskermde CRT-monitor is toetse suksesvol uitgevoer vanaf 'n afstand van 1 km sowel as 'n afstand van 200m vir 'n afgeskermde monitor.

Daarbenewens lek alle videokaarte geweldige hoeveelhede EM-emissies, wat gemanipuleer kan word om data oor te dra. "AirHopper" is 'n voorbeeld van 'n malware wat 'n rekenaar se videokaart in 'n FM-sender verander, wat deur 'n standaard FM-radio vasgelê kan word, selfs dié wat in 'n slimfoon ingebou is.